Ein neuer, wirklich gefährlich Kryptowährung Bergmann-Infektion wurde von Sicherheits Wissenschaftler entdeckt tatsächlich worden. die Malware, namens Perfmon.exe infizieren können Verwendung einer Reihe von Mitteln Ziel Erkrankten machen. Die Grundidee hinter dem Perfmon.exe Bergmann ist zu Kryptowährung miner Aktivitäten auf den Rechnern der Opfer, um Monero Symbole bei Erkrankten Kosten zu nutzen zu erwerben. Das Ergebnis dieser Bergmann ist die erhöhten elektrischen Energiekosten als auch, wenn Sie es für längere Zeiträume Perfmon.exe lassen auch Ihre Computer Elemente schaden könnte.

Perfmon.exe: Verteilungsmethoden

Das Perfmon.exe Malware nutzt 2 prominente Techniken, die verunreinigen Verwendung von Computer Ziele gemacht werden:

- Payload Lieferung mittels Vor-Infektionen. Wenn eine ältere Perfmon.exe Malware auf den Opfer-Systeme freigegeben wird, kann es sich automatisch ein Upgrade oder eine neuere Variante herunterladen. Dies ist durch den integrierten Update-Befehl möglich, die die Freisetzung bekommt. Dies wird durch die Verbindung zu einem bestimmten vordefinierten Hacker gesteuerte Server durchgeführt, die den Malware-Code liefert. Die heruntergeladene Infektion wird sicherlich den Namen eines Windows-Dienst erwerben und in die gestellt werden “%System% temp” Platz. Vital Gebäude und System-Setup-Dokumente ausgeführt werden, geändert, um einem unnachgiebigen sowie stille Infektion zu ermöglichen,.

- Software Application Vulnerability Exploits. Die neueste Variante der Perfmon.exe Malware entdeckt wurde, durch die einige Ventures verursacht werden, weit verstanden in der Ransomware-Attacken genutzt wird. Die Infektionen werden durch Targeting offene Lösungen über den TCP-Port erfolgen. Die Streiks werden von einem Hacker gesteuerte Struktur automatisiert die oben schaut, ob der Port offen ist. Wenn diese Bedingung erfüllt ist, wird es sicherlich die Lösung scannen und auch Details abrufen es in Bezug auf, die aus jeder Art von Variation sowie Rüstinformationen. Ventures und auch bevorzugter Benutzername und Passwort-Kombinationen auch getan werden könnte. Wenn manipulieren die gegen die anfällig Code verursacht wird der Bergmann wird neben der Hintertür eingesetzt werden. Diese präsentiert sicherlich die eine Doppelinfektion.

Zusätzlich zu diesen Techniken können verschiedene andere Strategien Verwendung auch gemacht werden. Miners kann durch Phishing-E-Mails verteilt werden, der Großhandel in einer SPAM-ähnlichen Art und Weise gesendet werden und hängen auch von sozialen Design-Techniken, um die Kranken zu verwirren, zu glauben, dass sie tatsächlich eine Nachricht von einer seriösen Lösung oder Unternehmen erhielten. Die Infektion Dateien können in den Körpermaterialien in Multimedia-Material oder Nachrichtenverbindungen entweder direkt verbunden oder gesetzt werden.

Die Betrüger können zusätzlich zerstörerische Landung Webseiten erstellen, die Anbieter herunterladen darstellen können und Web-Seiten installieren, Software-Download-Websites sowie verschiedene andere häufig zugegriffen Bereiche. Wenn sie ähnliche verwenden erscheinen Domänennamen zu seriösen Adressen könnten sowie Sicherheit und Sicherheitszertifizierungen der Nutzer in mit ihnen überreden Kommunikation. Manchmal öffnen sie einfach die Bergmann-Infektion aktivieren.

Eine weitere Technik wäre sicherlich zu Streckenanbieter zu nutzen, die verteilt werden können, aus unter Verwendung der oben genannten Methoden oder unter Verwendung von Dokumenten teilen Netzwerke, BitTorrent ist ein von einem der prominentesten. Es wird oft zu zerstreuen sowohl seriöses Software-Programm und Dateien und auch Piraten Inhalt verwendet. Zwei von einer der prominentesten Nutzlast Träger sind die folgenden:

Verschiedene andere Methoden, die von den Kriminellen in Betracht gezogen werden können, gehören Internet-Browser Hijackern -Gefährliche Plugins, die mit einem der am meisten bevorzugten Web-Internet-Browser geeignet gemacht werden. Sie sind mit gefälschten Benutzer Zeugnisse zu den entsprechenden Datenbanken eingereicht und auch Designer Qualifikationen. In den meisten Fällen können die Zusammenfassungen Screenshots enthalten, Videoclips und auch aufwendige Zusammenfassungen hervorragende Funktion Verbesserungen ansprechend und auch die Effizienz-Optimierungen. Jedoch auf Setup das Verhalten der betroffenen Browsern ändern- Kunden werden feststellen, dass sie sicherlich auch zu einer Hacker gesteuerte Landung Webseite umgeleitet werden, da ihre Einstellungen geändert werden können, – die Standard-Startseite, Online-Suchmaschine sowie neue Registerkarten Seite.

Perfmon.exe: Analyse

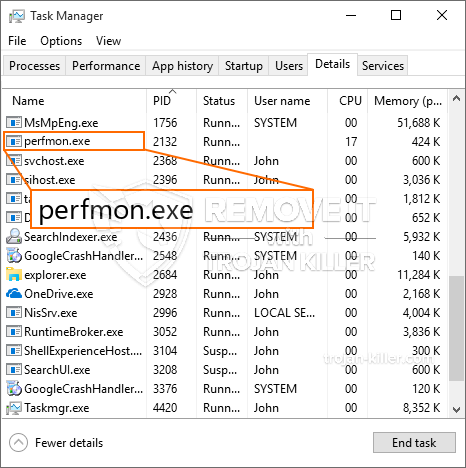

Die Perfmon.exe Malware ist ein klassisches Beispiel eines Kryptowährung Bergmann, der auf seiner Anordnung je eine Vielzahl von gefährlichen Aktionen erstellen. Sein Hauptziel ist komplizierte mathematische Aufgaben auszuführen, die sicherlich den Vorteil der leicht verfügbaren Systemquellen nehmen: Zentralprozessor, GPU, Speicher sowie Festplattenspeicher. Die Art, wie sie funktionieren, ist durch die Verknüpfung zu einem einzigartigen Server-Mining Pool genannt, wo der benötigte Code heruntergeladen. Sobald eine der Aufgaben heruntergeladen wird, wird es in der gleichen Zeit gestartet werden, zahlreiche Fälle auf einmal ausgeführt werden. Wenn eine Aufgabe beendet vorgesehen ist ein weiteres wird man sicher in seiner Lage heruntergeladen und installiert werden, und die Lücke bis zum Computer gehen wird ausgeschaltet, wird die Infektion von oder ein ähnlicher Fall geschieht losgeworden. Kryptowährung wird sicherlich zu den kriminellen Controller kompensiert werden (Hacker-Team oder ein einsames cyber) direkt an ihren Geldbeutel.

Ein gefährliches Merkmal dieser Gruppe von Malware ist, dass die Proben wie diese alle Systemressourcen nehmen und praktisch das Zielcomputersystem unbrauchbar machen, bis die Bedrohung vollständig entfernt wurde. Die meisten von ihnen eine einheitliche Installation verfügen, die sie wirklich herausfordernd macht zu beseitigen. Diese Befehle werden Änderungen an Boot-Optionen machen, Anordnungsdaten und Werte Windows-Registry, die die Perfmon.exe Malware sofort beginnen machen, wenn das Computersystem eingeschaltet. Zugänglichkeit zur Heilung Menü und auch können Optionen blockiert, die zahlreichen Mitmach-Entfernung macht Übersichten praktisch sinnlos.

Diese bestimmte Infektion wird sicherlich Konfiguration Windows-Dienst für sich selbst, im Anschluss an die Sicherheitsanalyse durchgeführt ther zu Aktionen Ankleben beobachtet tatsächlich worden:

. Während des miner Verfahrens kann die verlinkte Malware Verbindung zu bereits Windows-Lösungen und von Drittanbietern einrichten Anwendungen ausgeführt werden. so dass die Systemmanager beobachten nicht, dass die Ressource viel stammt aus einem anderen Verfahren, indem Sie.

| Name | Perfmon.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware zu erkennen und entfernen Perfmon.exe |

Diese Art von Malware-Infektionen sind besonders zuverlässig bei anspruchsvollen Befehle durchgeführt, wenn so einrichten. Sie basieren auf einer modularen Struktur basiert die kriminellen Controller ermöglicht alle Arten von gefährlichen Gewohnheiten zu koordinieren. Zu den bevorzugten Beispielen ist die Änderung der Windows-Registrierung – Änderungen Strings durch das Betriebssystem angeschlossen sind, können erhebliche Effizienz Unterbrechungen und den Fehler erstellen Windows-Dienste für die Zugänglichkeit. Je nach dem Ausmaß der Veränderungen kann es ebenfalls das Computersystem macht völlig sinnlos. Auf der verschiedenen anderen Hand die Kontrolle über den Registrierungs worths von jeder Art von Anwendungen von Drittanbietern einrichten kommen, können sie sabotieren. Einige Anwendungen möglicherweise nicht vollständig starten, während andere möglicherweise unerwartet beendet können Arbeits.

Dieser besondere Miner in seiner Stromänderung wird konzentriert, um die Monero Kryptowährung auf Extrahieren eine Variation der angepasst XMRig CPU Bergbaumaschine mit. Wenn die Kampagnen effektiv dann zukünftige Veränderungen des Perfmon.exe beweisen können in Zukunft veröffentlicht werden. Da die Malware nutzt Software-Anwendung susceptabilities Ziel-Hosts zu infizieren, es kann Bestandteil einer unsicheren Koinfektion mit Ransomware und Trojaner sein.

Die Entfernung von Perfmon.exe wird nachdrücklich empfohlen,, gegeben, dass Sie nicht nur eine große Stromrechnung riskieren, wenn es auf Ihrem PC läuft, aber der Bergmann kann tun auch andere unerwünschte Aktivitäten auf sie sowie auch Ihren PC beschädigen vollständig.

Perfmon.exe Entfernungsprozess

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Taste Perfmon.exe zu entfernen

SCHRITT 5. Perfmon.exe entfernt!

Video Guide: Wie GridinSoft Anti-Malware für entfernen Perfmon.exe verwenden

Wie Sie Ihren PC vor einer reinfected mit verhindern “Perfmon.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Perfmon.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Perfmon.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Perfmon.exe”.