Brandneu, Sicherheitsforscher haben eine sehr gefährliche Cryptocurrency Miner-Infektion entdeckt. die Malware, namens Logs.exe können Ziel Erkrankten kontaminieren eine Reihe von Mitteln unter Verwendung. Die Hauptidee hinter dem Logs.exe-Miner besteht darin, Cryptocurrency-Miner-Aktivitäten auf den Computersystemen von Opfern zu nutzen, um Monero-Token auf Kosten der Opfer zu erhalten. The outcome of this miner is the elevated electrical energy expenses as well as if you leave it for longer time periods Logs.exe might even harm your computers components.

Logs.exe: Verteilungsmethoden

Das Logs.exe Malware verwendet zwei prominente Verfahren, die Computersystemziele verwendet werden, um zu infizieren:

- Payload Lieferung durch Vor-Infektionen. If an older Logs.exe malware is deployed on the victim systems it can automatically update itself or download and install a newer variation. Dies ist möglich, über den integrierten Update-Befehl, der die Freigabe erwirbt. Dies wird durch das Anbringen an einen bestimmten vordefinierten Hacker gesteuerten Webserver durchgeführt, die den Malware-Code liefern. Das heruntergeladene Virus wird den Namen eines Windows-Dienst erwerben sowie in die gestellt werden “%System% temp” Bereich. Crucial Eigenschaften sowie Betriebssystem-Setup Dokumente geändert werden, um eine unnachgiebige und stille Infektion zu ermöglichen,.

- Software Ausnutzen von Sicherheitslücken. The latest variation of the Logs.exe malware have been found to be caused by the some ventures, allgemein anerkannt, für in den Ransomware-Attacken verwendet werden. Die Infektionen werden durch Targeting offene Dienste über den TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die für sucht, ob der Port offen ist. Wenn dieses Problem erfüllt ist, wird es die Lösung scannen und auch erhält Informationen, die sie in Bezug auf, bestehend aus einer beliebigen Version sowie Setup-Informationen. Ventures sowie prominente Benutzername und auch Passwort-Kombinationen durchgeführt werden können. Wenn der Gebrauch macht von dem Bergmann gegen den anfälligen Code verursacht wird sicherlich zusammen mit dem Backdoor eingesetzt werden. Dies wird die eine doppelte Infektion bieten.

Zusätzlich zu diesen Techniken können verschiedene andere Techniken ebenfalls verwendet werden. Miners kann durch Phishing-Mails verteilt werden, der Großhandel in einer SPAM-ähnlichen Art und Weise gesendet werden, sowie hängen von sozialen Design-Tricks, um die Opfer zu verwirren, zu glauben, dass sie tatsächlich eine Nachricht von einem seriösen Service oder Unternehmen erhielten. Die Infektion Dateien können entweder direkt verbunden oder in den Körper Inhalte in Multimedia-Inhalte oder Textlinks platziert.

Die Missetäter kann zusätzlich bösartige Landung Web-Seiten erzeugen, die Anbieter herunterladen Web-Seiten ausgeben können, Software-Anwendung Download-Portale und auch verschiedene andere oft zugegriffen Orte. Wenn sie Verwendung vergleichbarer erscheinen Domäne echten Adressen und Sicherheitszertifikate machen könnten die Personen rechts in die mit ihnen verbinden überzeugt werden. In einigen Fällen öffnet sie nur können die Bergmann-Infektion aktivieren.

Eine andere Technik wäre sicherlich Verwendung von Strecken Dienstleistern zu machen, die verteilt werden können, die oben genannten Methoden oder über File-Sharing-Netzwerke mit, BitTorrent ist nur eine von einer der beliebtesten. Es wird regelmäßig zu verteilen sowohl legit Software-Programm und Dokumente und Piraten Webinhalte genutzt. 2 der prominentesten Streckenanbieter sind die folgenden:

Andere Ansätze, die von den Täter in Betracht gezogen werden kann aus Internet-Browser mit Hijackern -Gefährliche Plugins, die mit einem der beliebtesten Internet-Browser geeignet gemacht werden. Sie sind mit falschen Aussagen der Nutzer und Designer-Qualifikationen zu den entsprechenden Datenbanken veröffentlicht. In vielen Fällen können die Zusammenfassungen von Screenshots bestehen, Videoclips und auch aufwendige Zusammenfassungen ansprechende hervorragende Attribut Verbesserungen und Effizienzoptimierungen. Dennoch bei der Installation wird das Verhalten des betroffenen Browser ändern- Einzelpersonen werden entdecken, dass sie auch an einen Hacker-gesteuerte Landung Seite umgeleitet werden, wie ihre Einstellungen geändert werden können, – die Standard-Startseite, Internet-Suchmaschine und auch brandneue Registerkarten Webseite.

Logs.exe: Analyse

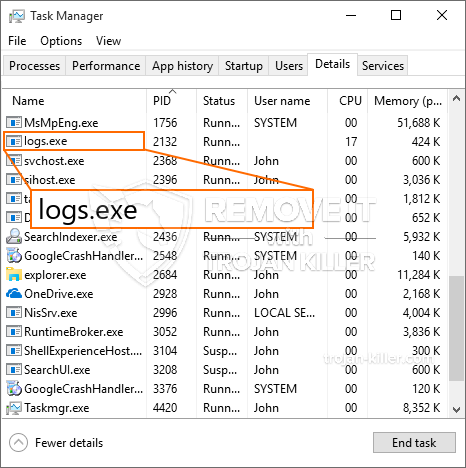

The Logs.exe malware is a classic situation of a cryptocurrency miner which depending on its arrangement can trigger a wide range of harmful actions. Sein Hauptziel ist es, komplizierte mathematische Aufgaben auszuführen, die sicherlich von den verfügbaren Systemquellen profitieren werden: Zentralprozessor, GPU, Speicher und Festplattenbereich. Die Methode, mit der sie funktionieren, besteht darin, sich an einen einzigartigen Server namens Mining Pool anzuschließen, wo der erforderliche Code heruntergeladen und installiert wird. Sobald bei den Arbeitsplätzen heruntergeladen wird es sicherlich gleichzeitig begonnen werden,, mehrere Instanzen ausgeführt werden können, wenn bei. Wenn eine angebotene Aufgabe abgeschlossen ist, wird sicherlich eine weitere in ihrem Bereich heruntergeladen und das Schlupfloch wird sicherlich fortgesetzt, bis das Computersystem ausgeschaltet wird, die Infektion entfernt wird oder eine ähnliche Veranstaltung findet. Kryptowährung wird sicherlich zu den kriminellen Controller vergeben (Hacker-Team oder ein einzelner Hacker) gerade auf ihre Budgets.

Eine gefährliche Eigenschaft dieser Gruppe von Malware ist, dass Proben wie diese alle Systemressourcen beanspruchen und das Zielcomputersystem fast nutzlos machen können, bis das Risiko vollständig beseitigt ist. Die meisten von ihnen enthalten eine unerbittliche Rate, die es tatsächlich schwierig macht, sie loszuwerden. Diese Befehle werden sicherlich Änderungen vornehmen Optionen zu booten, setup files and also Windows Registry values that will certainly make the Logs.exe malware begin immediately as soon as the computer is powered on. Der Zugriff auf Wiederherstellungsmenüs und Auswahlmöglichkeiten kann behindert werden, was viele manuelle Entfernungsübersichten praktisch nutzlos macht.

Dieses spezifische Infektion wird das Setup ein Windows-Dienst für sich, im Anschluss an die durchgeführte Schutzanalyse ther folgenden Aktionen beobachtet wurden:

. Während der Miner-Operationen kann sich die zugehörige Malware mit bereits laufenden Windows-Diensten verbinden und auch Anwendungen von Drittanbietern einrichten. Dadurch kommen, so dass die Systemadministratoren entdecken vielleicht nicht, dass die Quelle Los aus einem separaten Prozess.

| Name | Logs.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Logs.exe |

These type of malware infections are particularly reliable at carrying out sophisticated commands if configured so. Sie basieren auf einem modularen Aufbau, der es den kriminellen Kontrolleuren ermöglicht, alle Arten von gefährlichen Handlungen zu verwalten. Zu den bevorzugten Fällen ist die Änderung der Windows-Registrierung – modifications strings related by the operating system can create severe efficiency disruptions and the failure to accessibility Windows solutions. Depending on the scope of changes it can additionally make the computer entirely pointless. On the various other hand control of Registry worths coming from any type of third-party installed applications can undermine them. Einige Anwendungen möglicherweise nicht vollständig einzuführen, während andere plötzlich zu stoppen arbeiten.

This particular miner in its existing variation is concentrated on extracting the Monero cryptocurrency containing a changed variation of XMRig CPU mining engine. If the projects confirm effective then future versions of the Logs.exe can be released in the future. Da die Malware-Marken-Hosts verwenden Software-Anwendung susceptabilities kontaminieren Ziel, es kann Teil eines gefährlichen Koinfektion mit Ransomware sowie Trojaner sein.

Removal of Logs.exe is strongly suggested, considering that you run the risk of not just a big electrical energy bill if it is running on your COMPUTER, but the miner might likewise do other undesirable tasks on it and also even damage your COMPUTER completely.

Logs.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Logs.exe

SCHRITT 5. Logs.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Logs.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Logs.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Logs.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Logs.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Logs.exe”.