Ein neuer, sehr gefährlich Kryptowährung miner Infektion wurde von Schutz Wissenschaftler herausgefunden,. die Malware, namens Iexplore.exe kann eine Reihe von Methoden unter Verwendung verunreinigt Ziel Erkrankten. Die Hauptidee hinter dem Iexplore.exe-Miner besteht darin, Cryptocurrency-Miner-Aktivitäten auf den Computern der Opfer einzusetzen, um Monero-Symbole auf Kosten der Betroffenen zu erhalten. Das Endergebnis dieses Miners sind die erhöhten Stromkosten und wenn Sie ihn für längere Zeit stehen lassen, kann Iexplore.exe sogar die Komponenten Ihres Computers beschädigen.

Iexplore.exe: Verteilungsmethoden

Das Iexplore.exe Malware nutzt 2 Bekannte Methoden, die verwendet werden, um Computerziele zu infizieren:

- Payload Lieferung durch Vor-Infektionen. Wenn eine ältere Iexplore.exe-Malware auf den Opfersystemen bereitgestellt wird, kann sie sich sofort selbst aktualisieren oder eine neuere Version herunterladen und installieren. Dies ist mit dem integrierten Update-Befehl möglich, mit dem die Version abgerufen wird. Dies wird durch den Anschluss an einen bestimmten vordefinierten Hacker gesteuerten Web-Server durchgeführt, die den Malware-Code gibt. Der heruntergeladene und installierte Virus wird sicherlich den Namen einer Windows-Lösung erhalten und in der platziert werden “%System% temp” Standort. Wesentliche Wohngebäude und laufende Systemkonfigurationsdokumente werden geändert, um eine dauerhafte sowie stille Infektion zu ermöglichen.

- Software Ausnutzen von Sicherheitslücken. Die neueste Version der Iexplore.exe-Malware wurde tatsächlich gefunden, um von einigen Unternehmungen ausgelöst zu werden, allgemein verstanden wird, die in den Ransomware-Attacken genutzt wird. Die Infektionen werden durch Targeting offene Dienste über den TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die darauf abzielt, ob der Port offen ist. Wenn diese Bedingung erfüllt ist, scannt es den Dienst und ruft Informationen darüber ab, einschließlich aller Versions- und Einrichtungsdaten. Es können Exploits sowie prominente Benutzernamen- und Passwortkombinationen durchgeführt werden. Wenn die Manipulation gegen den anfälligen Code verursacht wird, wird der Miner mit Sicherheit zusammen mit der Hintertür freigegeben. Dies wird die eine doppelte Infektion bieten.

Abgesehen von diesen Ansätzen können auch verschiedene andere Techniken verwendet werden. Miner können durch Phishing-E-Mails verbreitet werden, die auf SPAM-ähnliche Weise in großen Mengen verschickt werden und auf Social-Design-Techniken angewiesen sind, um die Opfer glauben zu machen, dass sie tatsächlich eine Nachricht von einem echten Dienst oder Unternehmen erhalten haben. Die Infektionsdateien können entweder direkt angehängt oder in den Körperinhalt von Multimedia-Webinhalten oder Nachrichtenlinks eingefügt werden.

Die Gauner können auch schädliche Zielseiten entwickeln, die sich als Download-Webseiten von Anbietern ausgeben können, Portale zum Herunterladen von Softwareprogrammen und verschiedene andere Orte, auf die häufig zugegriffen wird. Wenn sie eine vergleichbare scheinbare Domain mit echten Adressen und Sicherheitszertifikaten verwenden, können die Personen dazu überredet werden, mit ihnen zu kommunizieren. Manchmal öffnen sie einfach die Bergmann-Infektion aktivieren.

Eine weitere Technik wäre die Nutzung von Transportdienstanbietern, die unter Verwendung der oben genannten Methoden oder über Filesharing-Netzwerke verbreitet werden können, BitTorrent ist nur einer der prominentesten. Es wird häufig verwendet, um sowohl seriöse Softwareanwendungen als auch Dateien und Raubkopien zu verbreiten. 2 eines der am meisten bevorzugten Nutzlastträger werden die folgenden:

Andere Ansätze, die von den Gesetzesbrechern in Betracht gezogen werden können, bestehen darin, Browser-Hijacker zu verwenden – gefährliche Plugins, die mit den bekanntesten Webbrowsern kompatibel gemacht werden. Sie werden mit gefälschten Kundenbewertungen und Designerqualifikationen in die entsprechenden Repositories hochgeladen. In vielen Fällen können die Zusammenfassungen Screenshots enthalten, Videoclips und ausführliche Beschreibungen, die zu großartigen Funktionserweiterungen und Effizienzoptimierungen anregen. Nichtsdestotrotz wird sich nach der Installation das Verhalten der betroffenen Webbrowser ändern- Kunden werden sicherlich feststellen, dass sie auf eine von Hackern kontrollierte Touchdown-Seite umgeleitet werden und ihre Einstellungen möglicherweise geändert werden – die Standard-Webseite, Suchmaschine sowie neue Registerkarten Seite.

Iexplore.exe: Analyse

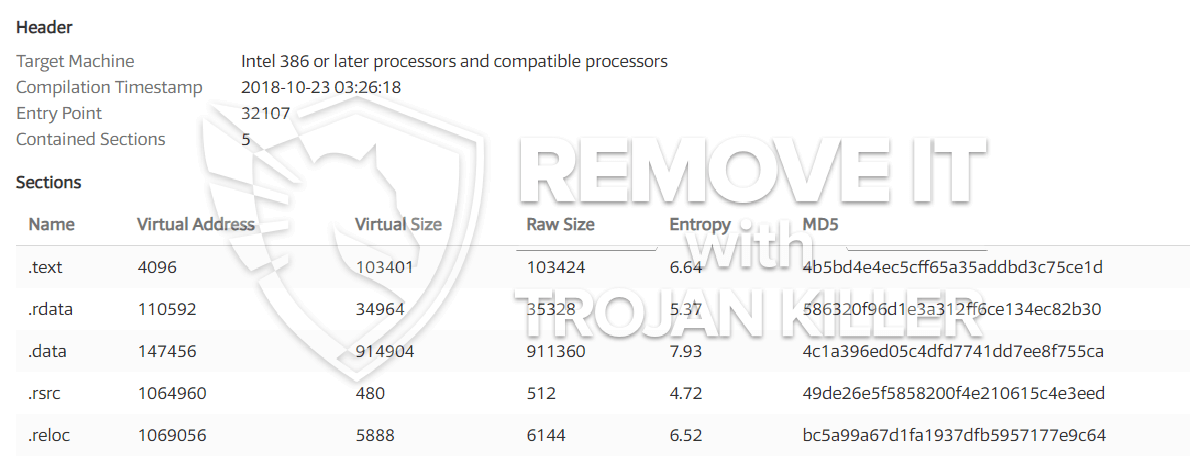

Die Iexplore.exe-Malware ist eine traditionelle Instanz eines Kryptowährungs-Miners, der aufgrund seiner Anordnung eine Vielzahl gefährlicher Aktionen ausführen kann. Sein Hauptziel ist es, komplexe mathematische Aufgaben, die sicherlich das Beste aus den verfügbaren Systemressourcen machen: Zentralprozessor, GPU, Speicher und auch Festplattenspeicher. Die Art, wie sie funktionieren, ist von Server zu einem speziellen Verbindungssteg Bergbau Schwimmbades genannt, wo der benötigte Code heruntergeladen. Sobald eine der Aufgaben heruntergeladen wird, wird es auf einmal begonnen, zahlreiche Beispiele für einmal verschwunden sein. Wenn ein angebotener Auftrag abgeschlossen ist zusätzlich wird man sicherlich in seiner Lage heruntergeladen werden und die Lücke bis zum Computer fortsetzen wird ausgeschaltet, die Infektion entfernt wird oder eine zusätzliche vergleichbare Veranstaltung findet. Kryptowährung werden zu den kriminellen Controller vergeben (Hacker-Team oder ein einsamer Hacker) direkt an ihren Geldbeutel.

Ein gesundheitsschädliches Attribut dieser Klassifizierung von Malware ist, dass die Proben wie dies kann alle Systemquellen nehmen und praktisch das Opfer Computer sinnlos machen bis das Risiko tatsächlich vollständig beseitigt. Die meisten von ihnen verfügen über eine persistente Installation, die von ihnen tatsächlich eine Herausforderung, um loszuwerden, macht. Diese Befehle werden sicherlich Anpassungen zu Entscheidungen treffen, Konfigurationsdateien sowie Windows-Registrierungswerte, die die Iexplore.exe-Malware automatisch starten lassen, sobald der Computer eingeschaltet wird. Die Zugänglichkeit zu Rekuperation Nahrungsmittelvorwähleren und Alternativen kann behindert werden, die zahlreiche handbetriebene Beseitigung Übersichten praktisch unbrauchbar macht.

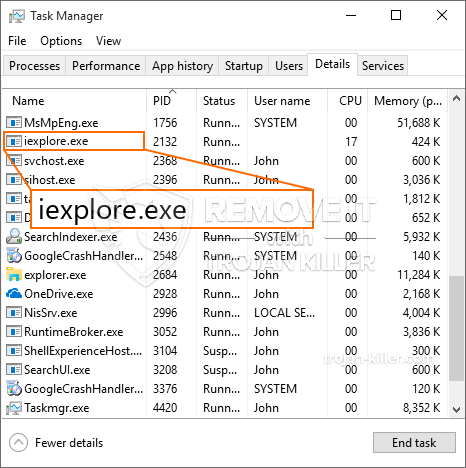

Diese bestimmte Infektion Anordnung ein Windows-Dienst für sich, im Anschluss an die durchgeführte Schutzanalyse ther folgende Aktivitäten beobachtet wurde:

. Während der Bergmann-Operationen kann der verknüpfte Malware hook up zu aktuell laufenden Windows-Diensten sowie Drittanbieter-Set up-Anwendungen. Damit die Systemadministratoren beobachten möglicherweise nicht, dass die Quellenlast stammt aus einem separaten Verfahren.

| Name | Iexplore.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware um Iexplore.exe zu erkennen und zu entfernen |

id =”82323″ align =”Aligncenter” width =”600″] Iexplore.exe

Iexplore.exe

Diese Art von Malware-Infektionen ist besonders effektiv bei der Ausführung innovativer Befehle, wenn sie so konfiguriert sind. Sie basieren auf einer modularen Struktur, die es den kriminellen Kontrolleuren ermöglicht, alle möglichen gefährlichen Gewohnheiten zu koordinieren. Zu den beliebten Fällen ist die Änderung der Windows-Registrierung – Anpassungsketten, die durch das Betriebssystem verbunden sind, können schwerwiegende Effizienzstörungen sowie den fehlenden Zugriff auf Windows-Lösungen verursachen. Je nach Umfang der Änderungen kann es das Computersystem ebenfalls völlig nutzlos machen. Auf der anderen Seite kann die Kontrolle von Registrierungswerten, die zu jeder Art von Drittanbieteranwendungen gehören, diese sabotieren. Einige Anwendungen werden möglicherweise nicht vollständig eingeführt, während andere plötzlich nicht mehr funktionieren.

Dieser bestimmte Miner in seiner aktuellen Version konzentriert sich auf das Mining der Monero-Kryptowährung mit einer angepassten Variante der XMRig-CPU-Mining-Engine. Wenn sich die Kampagnen danach als erfolgreich erweisen, können zukünftige Variationen der Iexplore.exe in der Zukunft eingeführt werden. Da die Malware nutzt Software susceptabilities Ziel-Hosts zu infizieren, es kann mit Ransomware-Komponente eines schädlichen Koinfektion und Trojanern auch.

Das Entfernen von Iexplore.exe wird dringend empfohlen, da riskieren Sie nicht gerade einen großen Stromaufwand, wenn es an Ihrem COMPUTER läuft, Der Miner kann jedoch auch verschiedene andere unerwünschte Aufgaben darauf ausführen und sogar Ihren COMPUTER vollständig beschädigen.

Iexplore.exe-Entfernungsprozess

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Schaltfläche, um Iexplore.exe zu entfernen

SCHRITT 5. Iexplore.exe entfernt!

Video Guide: So verwenden Sie GridinSoft Anti-Malware zum Entfernen von Iexplore.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Iexplore.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Iexplore.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Iexplore.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Iexplore.exe”.