Ein neuer, wirklich gefährlich Kryptowährung Bergmann-Virus wurde von Sicherheit Wissenschaftler herausgefunden,. die Malware, namens Idlemonitor.exe kann eine Vielzahl von Möglichkeiten Ziel Erkrankten verunreinigen mit. Die Grundidee hinter dem Idlemonitor.exe Bergmann ist zu Kryptowährung miner Aktivitäten auf den Computersystemen der Opfer, um Monero Symbole bei Erkrankten Kosten zu beschäftigen zu erwerben. Das Endergebnis dieses Bergmannes wird die elektrisch Energiekosten erhöht, und wenn Sie es für längere Zeitmenge Idlemonitor.exe verlassen kann Sie auch Computersysteme Elemente schaden.

Idlemonitor.exe: Verteilungsmethoden

Das Idlemonitor.exe Malware verwendet zwei prominente Methoden, die verwendet werden, Computer Ziele zu verunreinigen:

- Payload Lieferung mit Vor-Infektionen. Wenn eine ältere Idlemonitor.exe Malware auf den Zielsystemen eingesetzt wird, kann es sofort selbst aktualisieren oder eine neuere Variante herunterladen. Dies ist mittels der integrierten Update-Befehl möglich, die die Markteinführung erhält. Dies wird durch die Verknüpfung zu einem bestimmten vordefinierten Hacker-kontrollierten Server durchgeführt, die den Malware-Code bieten. Die heruntergeladene und installieren Virus wird den Namen eines Windows-Dienst erwerben und in die gestellt werden “%System% temp” Platz. Crucial Wohn-oder Gewerbeimmobilien und Betriebssystemkonfigurationsdaten werden transformiert, um eine dauerhafte und auch stille Infektion zu ermöglichen,.

- Software Ausnutzen von Sicherheitslücken. Die neueste Variante der Idlemonitor.exe Malware tatsächlich durch die einige Ventures verursacht werden entdeckt worden,, allgemein zu verstehen für die Verwendung von in der Ransomware Griffe gemacht wurde. Die Infektionen werden durch Targeting offene Dienste über den TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die für sucht, ob der Port offen ist. Wenn dieses Problem erfüllt ist, wird es die Lösung zu überprüfen und auch Details holt es über, einschließlich irgendeiner Variation und Konfigurationsinformationen. Exploits sowie bevorzugten Benutzernamen sowie Passwort-Mischungen können vorgenommen werden. Wenn die nutzt im Vergleich zu dem anfälligen Code verursacht wird, wird der Bergmann zusammen mit der Hintertür freigegeben werden. Dies bietet sicherlich die eine doppelte Infektion.

Abgesehen von diesen Ansätzen können auch andere Strategien zu nutzen. Miners kann durch Phishing-Mails verteilt werden, der Großhandel in einer SPAM artig ausgesendet werden sowie hängen von Social-Engineering-Techniken, um die Ziele zu denken, zu verwirren, dass sie tatsächlich eine Nachricht von einer seriösen Lösung oder Unternehmen bekommen. Die Virus-Dateien können entweder direkt in den Körpermaterialien in Multimedia-Material oder Text Web-Links verbunden sind oder setzen.

Die lawbreakers können auch schädliche Landung Webseiten entwickeln, die Anbieter herunterladen Web-Seiten ausgeben können, Software-Download-Websites und andere häufig zugegriffen Standorte. Wenn sie ähnlich klingender Domainnamen zu seriösen Adressen sowie Sicherheitszertifizierungen nutzen die Personen können mit ihnen in Eingriff geschoben werden. In vielen Fällen öffnen sie nur können die Bergmann-Infektion auslösen.

Eine weitere Technik wäre sicherlich Strecken Service-Provider zu verwenden, die Nutzung dieser Techniken verbreiten machen kann oder über gemeinsamen Nutzung von Daten-Netzwerken, BitTorrent ist nur eine von einer der beliebtesten. Es wird regelmäßig Verwendung zu verteilen sowohl Original-Software-Programm sowie Dokumente und auch Piraten Webinhalte gemacht. 2 der beliebtesten Streckenträger sind die folgenden:

Andere Techniken, die von den Rechtsbrechern daran gedacht werden können, umfassen Internet-Browser Hijackern -harmful Plugins, die mit einem der am meisten bevorzugten Web-Browser geeignet gemacht werden. Sie werden auch als Entwickler Qualifikationen mit gefälschten Kundenbewertungen zu den relevanten Datenbanken veröffentlicht. Oft können die Beschreibungen enthalten Screenshots, Videoclips und auch aufwendige Zusammenfassungen ansprechende hervorragende Funktionsverbesserungen und Performance-Optimierungen. Dennoch bei der Installation der Gewohnheiten des betroffenen Internet-Browser werden sicherlich verwandeln- Anwender wird feststellen, dass sie mit Sicherheit als auch ihre Setups zu einer Hacker-gesteuerte Landung Seite umgeleitet werden könnten geändert werden – die Standard-Startseite, Suchmaschine und brandneue Registerkarten Seite.

Idlemonitor.exe: Analyse

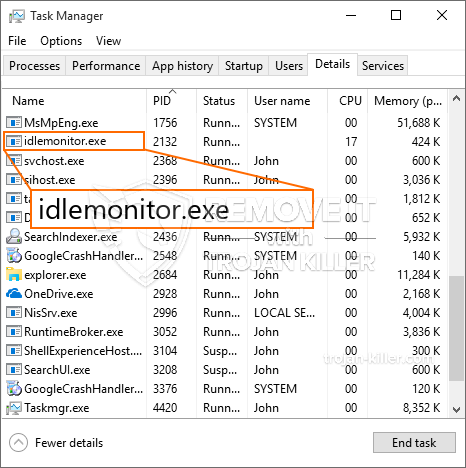

Die Idlemonitor.exe Malware ist eine klassische Situation einer Kryptowährung Bergmann, der auf seiner Konfiguration abhängig kann eine breite Palette von unsicheren Aktivitäten auslösen. Sein Hauptziel ist es, komplexe mathematische Arbeitsplätze durchzuführen, die auf den leicht verfügbaren Systemressourcen profitieren werden: Zentralprozessor, GPU, Speicher- und auch Festplattenbereich. Die Methode, die sie arbeiten, ist durch den Server auf eine spezielle Web-Verbindungs Bergbau Pool genannt, wo der erforderliche Code heruntergeladen. Sobald eine der Aufgaben heruntergeladen wird es sicherlich zugleich gestartet werden, mehrere Umstände können so schnell ausgeführt werden wie. Wenn ein Auftrag abgeschlossen ist vorgesehen ein zusätzliches wird man sicherlich auch in seinem Bereich heruntergeladen und installiert werden, da die Lücke weiter oben sicher, bis der Computer ausgeschaltet ist, wird die Infektion oder ein vergleichbarer Anlass geschieht losgeworden. Kryptowährung werden zu den kriminellen Controller kompensiert werden (Hacker-Gruppe oder ein einsamer Hacker) gerade auf ihre Budgets.

Ein gesundheitsschädliches Merkmal dieser Gruppe von Malware ist, dass die Proben wie diese alle Systemquellen nehmen und praktisch auch das Zielcomputersystem sinnlos bis machen, bis das Risiko vollständig entfernt wurde. Die meisten von ihnen eine dauerhafte Einrichtung umfassen, die sie wirklich schwierig zu entfernen macht. Diese Befehle werden Änderungen zu Optionen machen, Setup-Dateien und Windows-Registry-Werte auch die sicherlich die Idlemonitor.exe Malware sofort machen wird gestartet, sobald der Computer eingeschaltet ist. Der Zugang zu Rekuperation Menüs und Auswahl könnte behindert die mehrere manuelle Entfernung macht führt fast wertlos.

Diese bestimmte Infektion wird sicherlich Konfiguration Windows-Dienst für sich selbst, im Anschluss an die durchgeführte Sicherheit und Bewertung der Sicherheit von ther folgenden Aktivitäten beobachtet tatsächlich worden:

. Während der miner Verfahren kann der angeschlossene Malware heften sich an bereits Windows-Lösungen sowie von Drittanbietern installiert Anwendungen ausgeführt werden. so dass die Systemmanager sehen vielleicht nicht, dass die Quellenlast stammt aus einem separaten Verfahren, indem Sie.

| Name | Idlemonitor.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware zu erkennen und entfernen Idlemonitor.exe |

Diese Art von Malware-Infektionen sind besonders effizient bei der Durchführung anspruchsvolle Befehle, wenn so einrichten. Sie basieren auf einer modularen Struktur basiert die kriminellen Controller ermöglicht alle Arten von gefährlichen Verhalten zu koordinieren. Eines der bevorzugten Fällen ist die Änderung der Windows-Registrierung – Anpassung Strings vom o verbunden ist, kann schwerwiegende Leistungsstörungen verursachen und die mangelnde Fähigkeit, den Zugriff auf Windows-Dienste zu gewinnen. In Abhängigkeit von dem Bereich von Änderungen kann es auch das Computersystem macht völlig unbrauchbar. Auf der anderen Seite Einstellung der worths Registry zu einer dritten Partei gehörenden Anwendungen einrichten können sie unterminieren. Einige Anwendungen möglicherweise nicht mehr vollständig freizugeben, während andere möglicherweise unerwartet beendet können Arbeits.

Diese besondere Bergmann in seiner aktuellen Fassung konzentriert sich die Monero Kryptowährung einer veränderten Variante des XMRig CPU-Mining-Maschine aus auf Extrahieren. Wenn die Kampagnen erfolgreich unter Beweis stellen, nachdem dass zukünftige Veränderungen des Idlemonitor.exe können in Zukunft eingeführt werden. Da die Malware machen Schwachstellen Einsatz von Software Ziel-Hosts zu infizieren, es kann Teil eines gefährlichen Koinfektion mit Ransomware und Trojanern auch.

Die Entfernung von Idlemonitor.exe wird nachdrücklich empfohlen,, gegeben, dass Sie das Risiko nicht nur eine große Stromrechnung ausgeführt werden, wenn Sie es auf Ihrem PC arbeitet, aber der Bergmann könnte auch andere unerwünschte Aktivitäten auf sie ausführen und auch sogar schaden Ihrem Computer vollständig.

Idlemonitor.exe Entfernungsprozess

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Taste Idlemonitor.exe zu entfernen

SCHRITT 5. Idlemonitor.exe entfernt!

Video Guide: Wie GridinSoft Anti-Malware für entfernen Idlemonitor.exe verwenden

Wie Sie Ihren PC vor einer reinfected mit verhindern “Idlemonitor.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Idlemonitor.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Idlemonitor.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Idlemonitor.exe”.