Ein neuer, Sicherheitsforscher haben tatsächlich einen sehr schädlichen Cryptocurrency Miner-Virus entdeckt. die Malware, namens Excavator.exe Verwendung einer Auswahl der Zieleinrichtung kann Erkrankten verunreinigen. Die Hauptidee hinter dem Excavator.exe-Miner besteht darin, Cryptocurrency-Miner-Aufgaben auf den Computersystemen der Opfer zu verwenden, um Monero-Symbole bei den Zielausgaben zu erhalten. Das Endergebnis dieses Bergmanns sind die erhöhten Stromkosten und auch wenn Sie ihn für längere Zeit verlassen, kann Excavator.exe sogar die Komponenten Ihres Computers beschädigen.

Excavator.exe: Verteilungsmethoden

Das Excavator.exe Malware nutzt zwei populäre Ansätze, die Verwendung von Computer Ziele gemacht werden verunreinigen:

- Payload Lieferung mit Vor-Infektionen. Wenn eine ältere Excavator.exe-Malware auf den betroffenen Systemen veröffentlicht wird, kann sie sich automatisch aktualisieren oder eine neuere Variante herunterladen. Dies ist möglich, den integrierten Update-Befehl, der den Start erhält. Dies wird durch die Verbindung zu einem bestimmten vordefinierten Hacker gesteuerten Web-Server durchgeführt, die den Malware-Code liefert. Die heruntergeladene und installieren Virus wird den Namen einer Windows-Lösung erhalten sowie in der platziert werden “%System% temp” Platz. Vital Gebäude und Betriebssystem-Anordnungsdaten werden transformieren, um eine unerbittliche und auch stille Infektion zu ermöglichen,.

- Software Ausnutzen von Sicherheitslücken. Die aktuellste Variante der Excavator.exe-Malware wurde durch einige Exploits hervorgerufen, bekanntlich verstanden, für die in den Ransomware Griffe genutzt wird. Die Infektionen werden durch Targeting offene Dienste über den TCP-Port erfolgen. Die Streiks werden von einem Hacker-kontrollierten Rahmen automatisiert die darauf abzielt, ob der Port offen ist. Wenn dieses Problem erfüllt ist, wird es sicherlich den Dienst überprüfen und auch Informationen über sie erhalten, einschließlich jeder Art von Variation und Einstelldaten. Exploits und Benutzernamen und ein Passwort-Kombinationen könnte getan werden,. Wenn der Exploit gegen die ausgelöst gefährdet Code wird sicherlich der Bergmann zusammen mit der Hintertür freigegeben werden. Dies wird die eine doppelte Infektion bieten.

Neben diesen Techniken können verschiedene andere Strategien auch genutzt werden,. Miners kann durch Phishing-E-Mails verteilt werden, die in loser Schüttung in einem SPAM artig ausgesendet werden sowie hängen von sozialen Design-Techniken, um die Opfer zu verwirren zu denken, dass sie tatsächlich eine Nachricht von einer seriösen Lösung oder Firma erhalten. Die Virendaten können entweder direkt an oder in den Körpermaterialien in Multimedia-Webinhalten oder Textlinks setzen.

Die Täter können auch bösartige Landung Seiten entwickeln, die Anbieter Download-Seiten darstellen kann, Software-Anwendung Download-Portale und auch andere häufig zugegriffen Orte. Wenn sie vergleichbar scheinbaren Domainnamen verwenden Adressen sowie Sicherheit und Sicherheitszertifikate legit könnten die Menschen direkt in mit ihnen in Eingriff überreden. In einigen Fällen nur öffnen sie die Bergmann-Infektion auslösen können.

Eine andere Technik wäre sicherlich Streckenträger zu verwenden, die verteilt werden können diese Techniken oder mittels File-Sharing-Netzwerke nutzen, BitTorrent ist nur einer der prominentesten. Es wird regelmäßig zu verteilen sowohl legitime Software-Programm sowie Daten und auch Piraten Inhalt verwendet. Zwei von einem der am meisten bevorzugten Streckenträger sind die folgenden:

Andere Methoden, die von den Rechtsbrechern betrachtet werden kann bestehen Verwendung von Browser-Hijackern machen -harmful Plugins, die mit einem der beliebtesten Web-Internet-Browsern kompatibel gemacht werden. Sie sind mit gefälschten Kundenreferenzen zu dem relevanten Repositorys vorgelegt und auch Entwickler-Anmeldeinformationen. In den meisten Fällen können die Zusammenfassungen von Screenshots aus, Videoclips und auch anspruchsvolle Beschreibungen ermutigend ausgezeichnete Funktionserweiterungen und Performance-Optimierungen. Dennoch auf Setup die Aktionen der betroffenen Browsern verwandeln- Benutzer werden entdecken, dass sie an einen Hacker gesteuerte Zielseite umgeleitet werden und auch ihre Einstellungen geändert werden können, – die Standard-Webseite, Online-Suchmaschine und auch neue Registerkarten Seite.

Excavator.exe: Analyse

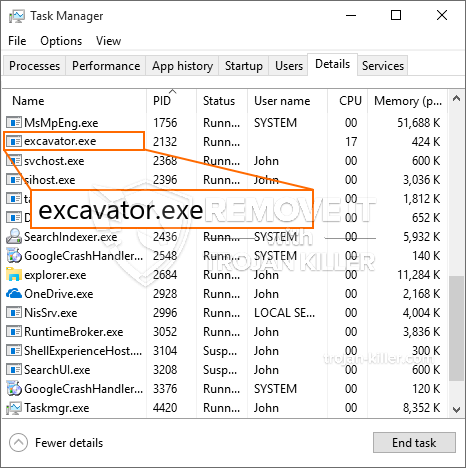

Die Malware Excavator.exe ist eine zeitlose Instanz eines Cryptocurrency Miner, die je nach Konfiguration eine Vielzahl gefährlicher Aktionen auslösen kann. Sein Hauptziel ist es komplizierte mathematische Aufgaben auszuführen, die sicherlich von den verfügbaren Systemquellen profitieren: Zentralprozessor, GPU, Speicher und Festplatte Zimmer. Die Methode, die sie arbeiten, ist durch eine spezielle Web-Server namens Bergbau Pool verbindet, von wo aus die erforderlichen Code heruntergeladen. Sobald eine der Aufgaben heruntergeladen wird, wird es sofort gestartet werden, zahlreiche Fälle auf einmal durchgeführt werden,. Wenn ein gegebener Auftrag abgeschlossen ist ein zusätzliches man wird an seiner Stelle heruntergeladen und installiert werden und wird die Schleife fortfahren, bis das Computersystem ausgeschaltet ist, die Infektion entfernt wird oder eine zusätzliche vergleichbare Gelegenheit auftritt. Kryptowährung werden zu den kriminellen Controller kompensiert werden (Hacker-Team oder ein einzelner Hacker) gerade auf ihre Budgets.

Ein gesundheitsschädliches Merkmal dieser Klassifizierung von Malware ist, dass die Proben wie diese auch alle Systemressourcen nehmen können als fast das Opfer Computersystem sinnlos machen, bis die Gefahr vollständig entfernt wurde. Viele von ihnen einen unerbittlichen Rate beinhalten, die sie wirklich herausfordernd macht, um loszuwerden,. Diese Befehle werden sicherlich Änderungen vornehmen Optionen zu booten, Einrichtungsdokumente und auch Windows-Registrierungswerte, mit denen die Excavator.exe-Malware mit Sicherheit automatisch gestartet wird, wenn das Computersystem eingeschaltet wird. Die Zugänglichkeit zu Rekuperation Nahrungsmittelvorwähleren und auch Entscheidungen werden behindert, die viele manuelle Entfernung macht führt fast sinnlos.

Diese besondere Infektion Konfiguration eine Windows-Lösung für sich, die Einhaltung der Schutzanalyse durchgeführt ther folgende Aktivitäten tatsächlich beobachtet wurden:

. Während der Bergmann-Operationen kann die zugehörige Malware Link zur Zeit Windows-Dienste laufen und Drittanbieter-Anwendungen einrichten. so dass die Systemmanager beobachten nicht, dass die Ressource viel kommt aus einem anderen Verfahren Dadurch.

| Name | Excavator.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware um Excavator.exe zu erkennen und zu entfernen |

Diese Art von Malware-Infektionen führt besonders effizient erweiterte Befehle aus, wenn sie so eingerichtet sind. Sie basieren auf einem modularen Aufbau, der es den kriminellen Kontrolleuren ermöglicht, alle Arten von unsicherem Verhalten zu koordinieren. Zu den beliebten Fällen ist die Einstellung der Windows-Registrierung – Durch das Betriebssystem verbundene Änderungszeichenfolgen können zu schwerwiegenden Effizienzstörungen und der Unfähigkeit führen, auf Windows-Lösungen zuzugreifen. Je nach Umfang der Änderungen kann das Computersystem zusätzlich völlig sinnlos werden. Andererseits kann die Steuerung von Registrierungswerten, die zu einer von Drittanbietern bereitgestellten Anwendung gehören, diese sabotieren. Einige Anwendungen können möglicherweise nicht vollständig gestartet werden, während andere plötzlich nicht mehr funktionieren.

Dieser spezielle Miner in seiner vorhandenen Version konzentriert sich auf das Extrahieren der Monero-Kryptowährung, die eine angepasste Version der XMRig-CPU-Mining-Engine enthält. Wenn sich die Kampagnen danach als wirksam bestätigen, können zukünftige Variationen von Excavator.exe in Zukunft gestartet werden. Da die Malware nutzt Software-Schwachstellen Ziel-Hosts zu infizieren, es kann Bestandteil einer gefährlichen Koinfektion mit Ransomware und Trojaner sein.

Das Entfernen von Excavator.exe wird dringend empfohlen, weil Sie die Chance nutzen, nicht nur enorme Stromkosten zu verursachen, wenn es auf Ihrem COMPUTER funktioniert, Der Bergmann kann jedoch auch andere unerwünschte Aufgaben ausführen und Ihren PC dauerhaft beschädigen.

Entfernungsprozess von Excavator.exe

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Schaltfläche zum Entfernen von Excavator.exe

SCHRITT 5. Excavator.exe entfernt!

Video Guide: Verwendung von GridinSoft Anti-Malware zum Entfernen von Excavator.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Excavator.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Excavator.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Excavator.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Excavator.exe”.