Ein neuer, sehr unsichere Kryptowährung Bergmann-Infektion wurde von Sicherheit Forscher fanden heraus, tatsächlich wurden. die Malware, namens Doc.exe Verwendung einer Auswahl an Methoden können Ziel Erkrankten infizieren. Der Hauptpunkt hinter dem Doc.exe Miner besteht darin, Cryptocurrency Miner-Aufgaben auf den Computersystemen von Betroffenen zu verwenden, um Monero-Token auf Kosten der Betroffenen zu erwerben. The end result of this miner is the raised power expenses and if you leave it for longer amount of times Doc.exe might even harm your computers components.

Doc.exe: Verteilungsmethoden

Das Doc.exe Malware nutzt 2 preferred techniques which are made use of to infect computer targets:

- Payload Lieferung mit Vor-Infektionen. If an older Doc.exe malware is released on the target systems it can instantly upgrade itself or download and install a newer variation. Dies ist mit dem integrierten Update-Befehl möglich, der die Version abruft. Dies wird durch das Anbringen an einen bestimmten vordefinierten Hacker gesteuerten Web-Server durchgeführt, die den Malware-Code bietet. Das heruntergeladene Virus wird den Namen eines Windows-Dienst erwerben und in der positioniert werden “%System% temp” Bereich. Essential properties and running system arrangement documents are transformed in order to allow a relentless and silent infection.

- Software Ausnutzen von Sicherheitslücken. The latest variation of the Doc.exe malware have been located to be caused by the some ventures, berühmt anerkannt in der Ransomware Streiks verwendet wird. Die Infektionen werden durch Targeting offene Dienste durch den TCP-Port erfolgen. Die Streiks werden von einem Hacker-kontrollierten Rahmen automatisiert die darauf abzielt, ob der Port offen ist. If this condition is satisfied it will scan the solution and also recover details regarding it, including any type of version and also arrangement information. Exploits und auch bevorzugt, Benutzername und Passwort Mixes getan werden könnte. When the manipulate is set off versus the at risk code the miner will be released together with the backdoor. Diese präsentiert die eine doppelte Infektion.

Apart from these approaches various other techniques can be utilized also. Miners can be dispersed by phishing emails that are sent wholesale in a SPAM-like fashion as well as rely on social design tricks in order to perplex the sufferers right into thinking that they have obtained a message from a legit solution or business. The infection documents can be either directly attached or inserted in the body components in multimedia material or text web links.

The crooks can likewise create destructive landing pages that can impersonate vendor download web pages, software program download sites and also other often accessed areas. When they use comparable seeming domain names to genuine addresses and also protection certificates the users may be pushed right into engaging with them. Manchmal nur öffnen sie die Bergmann-Infektion kann dazu führen,.

Another method would certainly be to utilize haul carriers that can be spread making use of those methods or by means of data sharing networks, BitTorrent ist unter einer der prominentesten. It is regularly utilized to disperse both reputable software program and also documents and pirate web content. 2 der prominentesten Nutzlastträger sind die folgenden:

Various other methods that can be taken into consideration by the lawbreakers consist of the use of web browser hijackers -hazardous plugins which are made compatible with the most popular internet browsers. They are uploaded to the appropriate repositories with phony user reviews and designer credentials. In vielen Fällen können die Zusammenfassungen Screenshots enthalten, videos and elaborate summaries encouraging excellent function improvements and performance optimizations. Nonetheless upon installment the actions of the influenced browsers will certainly transform- customers will find that they will certainly be redirected to a hacker-controlled landing page and their setups might be altered – die Standard-Webseite, Online-Suchmaschine sowie brandneue Registerkarten Webseite.

Doc.exe: Analyse

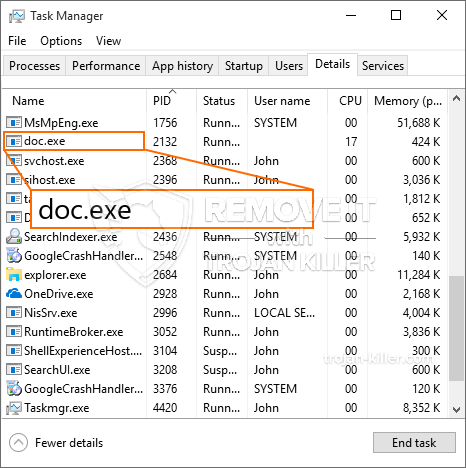

The Doc.exe malware is a classic situation of a cryptocurrency miner which depending on its setup can create a wide array of dangerous actions. Its primary objective is to perform complex mathematical tasks that will certainly take advantage of the offered system resources: Zentralprozessor, GPU, Speicher- und auch Festplattenspeicher. The method they operate is by connecting to an unique server called mining pool where the needed code is downloaded. So schnell, wie bei den Arbeitsplätzen heruntergeladen wird es sicherlich gleichzeitig gestartet werden, zahlreiche Umstände können so schnell ausgeführt werden wie. When a given job is completed one more one will be downloaded and install in its location and also the loop will proceed until the computer system is powered off, Die Infektion wird beseitigt oder es tritt eine andere vergleichbare Gelegenheit auf. Kryptowährung wird sicherlich zu den kriminellen Controller belohnt (Hacker-Team oder ein einzelner Hacker) direkt an ihren Geldbeutel.

A harmful quality of this group of malware is that samples such as this one can take all system sources as well as virtually make the victim computer system pointless till the risk has been entirely gotten rid of. Most of them include a consistent setup which makes them really difficult to eliminate. Diese Befehle werden Änderungen vornehmen Entscheidungen zu booten, setup documents as well as Windows Registry values that will certainly make the Doc.exe malware start immediately once the computer system is powered on. Accessibility to healing menus as well as options might be blocked which makes numerous manual removal guides practically pointless.

Diese bestimmte Infektion wird das Setup eine Windows-Lösung für sich, complying with the conducted security analysis ther complying with activities have actually been observed:

. Während der Bergmann-Operationen kann der angeschlossene Malware verknüpfen aktuell laufenden Windows-Dienste sowie Drittanbieter-Set up-Anwendungen. By doing so the system managers may not discover that the source lots comes from a separate process.

| Name | Doc.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Doc.exe |

These sort of malware infections are particularly reliable at executing innovative commands if set up so. They are based on a modular framework enabling the criminal controllers to manage all kinds of unsafe actions. Zu den bevorzugten Beispielen ist die Einstellung der Windows-Registrierung – adjustments strings related by the operating system can create significant efficiency disturbances and the failure to access Windows solutions. Relying on the extent of changes it can additionally make the computer system completely pointless. Auf der verschiedenen anderen Hand Anpassung der Registry worths Zugehörigkeit zu einem Drittanbieter-Set up-Anwendungen können sie sabotieren. Einige Anwendungen können möglicherweise nicht vollständig gestartet werden, während andere plötzlich nicht mehr funktionieren.

Dieser besondere Miner in seiner vorliegenden Variante wird fokussiert, um die Monero Kryptowährung einer geändertenen Variation der XMRig CPU-Mining-Maschine, bestehend auf Extrahieren. If the campaigns confirm effective after that future variations of the Doc.exe can be released in the future. Da die Malware-Marken-Hosts verwenden Software-Anwendung susceptabilities kontaminieren Ziel, es kann Teil eines schädlichen Koinfektion mit Ransomware sowie Trojaner sein.

Removal of Doc.exe is highly recommended, because you run the risk of not only a huge electricity costs if it’s working on your PC, however the miner might likewise execute other unwanted tasks on it and even damage your PC permanently.

Doc.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Doc.exe

SCHRITT 5. Doc.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Doc.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Doc.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Doc.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Doc.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Doc.exe”.