Brandneu, Das äußerst gefährliche Cryptocurrency Miner-Virus wurde tatsächlich von Sicherheitswissenschaftlern identifiziert. die Malware, namens Dllhost.exe kann Zielopfer kontaminieren, die eine Vielzahl von Methoden anwenden. Die Hauptidee hinter dem Dllhost.exe-Miner besteht darin, Cryptocurrency-Miner-Aufgaben auf den Computern der Opfer zu verwenden, um Monero-Symbole auf Kosten des Ziels zu erhalten. Das Endergebnis dieses Miners sind die erhöhten Stromrechnungen und wenn Sie es für längere Zeit verlassen, kann Dllhost.exe auch Ihre Computersystemkomponenten beschädigen.

Dllhost.exe: Verteilungsmethoden

Das Dllhost.exe Malware verwendet zwei Ansätze, die bevorzugten Computersystem Targets werden verwendet, um verunreinigen:

- Payload Lieferung über Vor-Infektionen. Wenn eine ältere Dllhost.exe-Malware auf den Zielsystemen bereitgestellt wird, kann sie sich sofort selbst aktualisieren oder eine neuere Variante herunterladen. Dies ist über den integrierten Upgrade-Befehl möglich, der das Release erwirbt. Dies wird durch eine Verbindung zu einem bestimmten, vordefinierten Hacker gesteuerte Server durchgeführt, die den Malware-Code liefert. Der heruntergeladene und installierte Virus wird sicherlich den Namen einer Windows-Lösung erhalten und auch in der “%System% temp” Bereich. Lebenswichtige Wohnobjekte und auch laufende Anlageunterlagen werden verändert, um eine konsequente und leise Ansteckung zu ermöglichen.

- Software Ausnutzen von Sicherheitslücken. Es wurde festgestellt, dass die aktuellste Variation der Dllhost.exe-Malware von einigen Unternehmungen verursacht wird, weithin bekannt für den Einsatz bei Ransomware-Angriffen. Die Infektionen werden durch Targeting offene Dienste durch den TCP-Port erfolgen. Die Streiks werden von einem Hacker gesteuerte Struktur automatisiert die oben schaut, ob der Port offen ist. Wenn dieses Problem erfüllt ist, wird es sicherlich die Lösung scannen und auch Informationen dazu wiederherstellen, einschließlich einer beliebigen Version sowie Konfigurationsinformationen. Ventures und auch prominente Kombinationen aus Benutzername und Passwort könnten durchgeführt werden. Wenn die Manipulation gegen den Risikocode aktiviert wird, wird der Miner sicherlich zusammen mit der Hintertür eingesetzt. Dies wird sicherlich die eine doppelte Infektion bieten.

Neben diesen Methoden können auch verschiedene andere Ansätze verwendet werden. Miner können durch Phishing-E-Mails verbreitet werden, die Spam-ähnlich in großen Mengen verschickt werden und auch auf Social-Engineering-Methoden zurückgreifen, um den Opfern vorzugaukeln, dass sie eine Nachricht von einer seriösen Lösung oder einem seriösen Unternehmen erhalten haben. Die Infektionsdaten können entweder direkt angehängt oder in die Körpermaterialien in multimediale Webinhalte oder Textlinks eingefügt werden.

Die bösen Jungs können ebenfalls schädliche Touchdown-Webseiten entwickeln, die sich als Anbieter-Download-Seiten ausgeben können, Download-Websites für Softwareanwendungen und andere Orte, auf die häufig zugegriffen wird. Wenn sie vergleichbar erscheinende Domainnamen wie legitime Adressen und auch Schutzzertifikate verwenden, können die Personen gezwungen werden, sich mit ihnen zu verbinden. Manchmal einfach öffnen sie die Bergmann-Infektion auslösen können.

Eine andere Möglichkeit wäre sicherlich der Einsatz von Nutzlastträgern, die mit den oben genannten Ansätzen oder über Data-Sharing-Netzwerke verbreitet werden können, BitTorrent ist nur eine von einem der am meisten bevorzugt denjenigen,. Es wird regelmäßig verwendet, um sowohl legitime Softwareprogramme und Dateien als auch Raubkopien zu verbreiten. Zwei der am meisten bevorzugten Transportdienstleister sind die folgenden:

Verschiedene andere Techniken, die von den Gesetzesbrechern in Betracht gezogen werden können, bestehen darin, Internetbrowser-Hijacker zu verwenden - gefährliche Plugins, die mit einem der beliebtesten Internetbrowser kompatibel gemacht werden. Sie werden mit gefälschten individuellen Zeugnissen und Anmeldeinformationen für Programmierer in die entsprechenden Repositories hochgeladen. In den meisten Fällen können die Beschreibungen von Screenshots bestehen, Videoclips sowie ausgefeilte Beschreibungen ansprechende tolle Attributverbesserungen und Leistungsoptimierungen. Trotzdem wird sich das Verhalten der betroffenen Internetbrowser bei der Installation sicherlich ändern- Einzelpersonen werden sicherlich feststellen, dass sie auf eine von Hackern kontrollierte Zielwebseite umgeleitet werden und ihre Einstellungen geändert werden könnten – die Standard-Webseite, Internet-Suchmaschine und auch brandneue Registerkarten Seite.

Dllhost.exe: Analyse

Die Dllhost.exe-Malware ist ein klassischer Fall eines Kryptowährungs-Miners, der je nach Konfiguration eine Vielzahl von schädlichen Aktionen auslösen kann. Sein Hauptziel besteht darin, komplizierte mathematische Aufgaben auszuführen, die die verfügbaren Systemquellen nutzen: Zentralprozessor, GPU, Speicher sowie Festplattenbereich. Die Funktionsweise besteht darin, dass sie sich an einen speziellen Server namens Mining-Pool anschließen, auf dem der erforderliche Code heruntergeladen wird. Sobald bei den Aufgaben heruntergeladen wird, wird es in der gleichen Zeit gestartet werden, mehrere Umstände können so schnell ausgeführt werden wie. Wenn eine bereitgestellte Aufgabe abgeschlossen ist, wird eine andere an ihrem Speicherort heruntergeladen und die Schleife wird sicherlich fortgesetzt, bis der Computer ausgeschaltet wird, die Infektion beseitigt oder ein vergleichbarer Anlass findet statt. Kryptowährung werden zu den kriminellen Controller vergeben (Hacker-Team oder ein einsamer Hacker) direkt an ihren Geldbeutel.

Ein gefährliches Merkmal dieser Malware-Klassifizierung ist, dass ähnliche Muster alle Systemressourcen beanspruchen und den Computer des Opfers praktisch unbrauchbar machen können, bis die Gefahr vollständig beseitigt ist. Viele von ihnen enthalten eine konsistente Installation, die es schwierig macht, sie loszuwerden. Diese Befehle werden Änderungen vornehmen Alternativen zu booten, Anordnungsdaten und auch Windows-Registrierungswerte, die dazu führen, dass die Dllhost.exe-Malware automatisch startet, sobald das Computersystem eingeschaltet wird. Der Zugang zur Auswahl an heilenden Nahrungsmitteln sowie zu Alternativen kann blockiert sein, was zahlreiche manuelle Eliminierungsleitfäden praktisch nutzlos macht.

Diese spezifische Infektion wird sicherlich Setup ein Windows-Dienst für sich, bei Einhaltung der durchgeführten Sicherheitsanalyse wurden folgende Handlungen tatsächlich beobachtet:

. Während der miner Verfahren kann die zugehörige Malware Verbindung zur Zeit Windows-Dienste ausgeführt wird und auch von Drittanbietern installierten Anwendungen. Dadurch können die Systemadministratoren nicht bemerken, dass die Ressourcenlose aus einem separaten Prozess stammen.

| Name | Dllhost.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware um Dllhost.exe zu erkennen und zu entfernen |

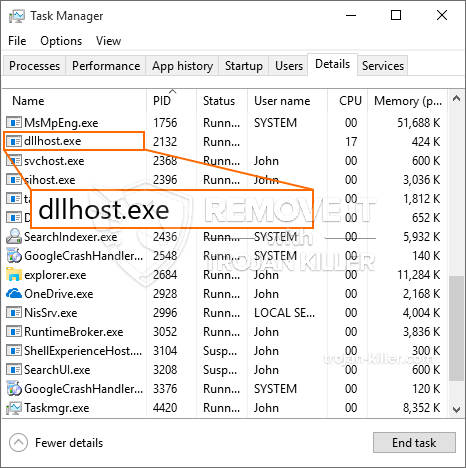

id =”82628″ align =”Aligncenter” width =”600″] Dllhost.exe

Dllhost.exe

Diese Art von Malware-Infektionen sind besonders zuverlässig bei fortgeschrittenen Befehle Ausführen, wenn so einrichten. Sie basieren auf einer modularen Struktur der kriminellen Controller ermöglicht alle Arten von unsicheren Aktionen zu koordinieren. Einer der prominenten Fällen ist die Änderung der Windows-Registrierung – Anpassung Strings vom o verbunden ist, kann schwere Effizienz Unterbrechungen auslösen und den Fehler Zugriff auf Windows-Dienste zu gewinnen. Je nach Umfang der Anpassung kann zusätzlich den Computer macht völlig sinnlos. Auf der anderen Seite die Kontrolle über worths Registry auf jede Art von Drittanbietern gehören, montiert Anwendungen können sie sabotieren. Einige Anwendungen möglicherweise nicht mehr ganz zu starten, während andere möglicherweise unerwartet beendet können Arbeits.

Dieser bestimmte Bergmann in seiner bestehenden Version konzentriert sich die Monero Kryptowährung auf Extrahieren eine angepasste Variante von XMRig CPU-Mining-Maschine enthält,. Wenn sich die Kampagnen als erfolgreich erweisen, können in Zukunft zukünftige Variationen der Dllhost.exe gestartet werden. Da die Malware verwendet Software susceptabilities Ziel-Hosts zu infizieren, es kann Teil eines schädlichen Koinfektion mit Ransomware und Trojanern auch.

Es wird dringend empfohlen, Dllhost.exe zu entfernen, man bedenkt, dass Sie die Chance, nicht nur eine große Stromrechnung nehmen, wenn es auf Ihrem Computer ausgeführt wird, aber der Bergmann könnte auch verschiedene andere unerwünschte Aktivitäten auf sie tun und auch Ihren PC schaden komplett.

Dllhost.exe Entfernungsprozess

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Schaltfläche zum Entfernen von Dllhost.exe

SCHRITT 5. Dllhost.exe entfernt!

Video Guide: So verwenden Sie GridinSoft Anti-Malware zum Entfernen von Dllhost.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Dllhost.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Dllhost.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Dllhost.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Dllhost.exe”.