Ein neuer, sehr gefährlich Kryptowährung Bergmann-Infektion wurde von Sicherheits Wissenschaftler tatsächlich gefunden worden. die Malware, namens Cex9.exe kann eine Auswahl von Mitteln Ziel Opfer infiziert Ausnutzung. Das Wesentliche hinter dem Cex9.exe-Miner ist die Verwendung von Cryptocurrency-Miner-Aktivitäten auf den Computersystemen von Zielen, um Monero-Symbole auf Kosten des Ziels zu erwerben. The outcome of this miner is the raised power bills as well as if you leave it for longer periods of time Cex9.exe might also harm your computers parts.

Cex9.exe: Verteilungsmethoden

Das Cex9.exe Malware-Anwendungen 2 bevorzugt Ansätze, die zu kontaminieren Computer Ziele verwendet werden:

- Payload Lieferung mit Vor-Infektionen. If an older Cex9.exe malware is released on the victim systems it can immediately update itself or download and install a newer variation. Dies ist möglich, die integrierte Erweiterungs Befehl, die die Freisetzung erhalten. Dies wird durch Verknüpfung mit einem bestimmten vordefinierten Hacker gesteuerten Webserver durchgeführt, die den Malware-Code liefern. Die heruntergeladene Infektion wird den Namen eines Windows-Dienstes erhalten sowie in der positioniert werden “%System% temp” Platz. Vital Häuser und läuft das System-Setup-Dateien werden geändert, um eine unnachgiebige und leise Infektion zu ermöglichen,.

- Software Ausnutzen von Sicherheitslücken. The most current version of the Cex9.exe malware have been located to be caused by the some exploits, allgemein verständlich für die Verwendung von in der Ransomware Streiks gemacht wird. Die Infektionen werden durch Targeting offene Lösungen mit Hilfe des TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die für sucht, ob der Port offen ist. Wenn dieses Problem erfüllt ist, wird es die Lösung prüfen und wiederherstellen Informationen über sie, bestehend aus einer beliebigen Version sowie Konfigurationsdaten. Ventures und Benutzernamen und ein Passwort Mixes getan werden könnte. Wenn der Gebrauch macht von dem Bergmann gegen den anfälligen Code ausgelöst wird, wird sicherlich neben die Hintertür eingesetzt werden. Dies wird sicherlich die eine Doppelinfektion.

Abgesehen von diesen verschiedenen anderen Strategien Ansätze können von zu erfolgen. Miners kann durch Phishing-Mails verteilt werden, die in einer SPAM-ähnlichen Art und Weise in der Masse ausgesendet werden und sich auf sozialen Design-Techniken, um die Kranken zu denken, perplex, dass sie tatsächlich eine Nachricht von einer echten Lösung oder Unternehmen erhielten. Die Infektion Dokumente können entweder direkt verbunden oder in den Körperkomponenten in Multimedia-Material oder Nachrichtenverbindungen platziert.

Die bösen Jungs können zusätzlich bösartige Zielseiten erstellen, die Anbieter herunterladen darstellen können und installieren Seiten, Software-Download-Websites sowie verschiedene andere häufig zugegriffen Standorte. Wenn sie vergleichbar erscheinen Domäne legit Adressen sowie Sicherheit und Sicherheitszertifikate nutzen könnten die Anwender direkt in die Kommunikation mit ihnen überreden. Manchmal öffnen sie nur können die Bergmann-Infektion aktivieren.

Eine weitere Methode wäre, sicherlich Verwendung von Streckenanbietern zu machen, die verteilt werden können aus diesen Techniken oder über File-Sharing-Netzwerke nutzen, BitTorrent ist nur eine der am meisten bevorzugt diejenigen,. Es wird oft zu verteilen sowohl Original-Software-Programm und auch Dokumente und Piraten-Inhalte verwendet. 2 der am meisten bevorzugten Payload-Anbieter sind die folgenden:

Verschiedene andere Techniken, die von den bösen Jungs in Betracht gezogen werden können aus -Gefährliche Plugins Nutzung von Internet-Browser-Hijackern zu machen, die mit den beliebtestenen Internet-Browsern kompatibel gemacht werden. Sie werden an die entsprechenden Repositories mit gefälschten einzelnen Bewertungen geschrieben und auch Designer-Anmeldeinformationen. In vielen Fällen können die Beschreibungen von Screenshots bestehen, Videos und komplizierte Beschreibungen ansprechend hervorragende Attribut Verbesserungen und Effizienzoptimierungen. Dennoch auf Raten die Gewohnheiten des betroffenen Web-Browser ändern- Einzelpersonen werden entdecken, dass sie sicherlich zu einem Hacker-gesteuerte Landung Seite umgeleitet werden und könnte auch ihre Einstellungen geändert werden – die Standard-Webseite, Online-Suchmaschine und brandneue Registerkarten Webseite.

Cex9.exe: Analyse

The Cex9.exe malware is a traditional situation of a cryptocurrency miner which depending on its configuration can create a wide variety of harmful activities. Its main goal is to do complicated mathematical jobs that will certainly make use of the offered system sources: Zentralprozessor, GPU, Speicher sowie Festplattenraum. The means they function is by connecting to an unique server called mining swimming pool where the required code is downloaded and install. Sobald bei den Aufgaben heruntergeladen wird es sicherlich sofort begonnen werden, mehrere Umstände kann weg sein, wenn. When a given job is completed one more one will be downloaded and install in its location and the loophole will certainly continue till the computer system is powered off, Die Infektion ist beseitigt oder es findet eine weitere ähnliche Gelegenheit statt. Kryptowährung wird sicherlich zu den kriminellen Controller belohnt (Hacker-Gruppe oder ein einsamer Hacker) direkt an ihre Geldbörsen.

An unsafe feature of this group of malware is that examples such as this one can take all system resources and practically make the sufferer computer system pointless until the threat has actually been completely gotten rid of. A lot of them include a consistent setup that makes them truly challenging to eliminate. Diese Befehle werden Änderungen zu Optionen machen, setup files as well as Windows Registry values that will certainly make the Cex9.exe malware start immediately when the computer is powered on. Accessibility to healing food selections and options may be blocked which makes several hands-on removal overviews practically pointless.

Diese besondere Infektion wird sicherlich Konfiguration Windows-Dienst für sich selbst, im Anschluss an die durchgeführte Sicherheitsanalyse ther folgende Aktivitäten beobachtet wurde:

. During the miner procedures the linked malware can attach to currently running Windows services as well as third-party set up applications. By doing so the system administrators may not observe that the source load originates from a separate process.

| Name | Cex9.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Cex9.exe |

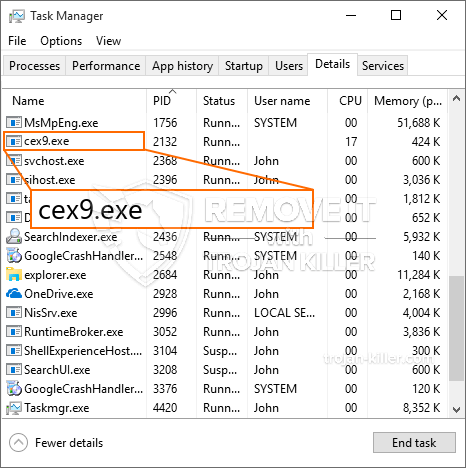

id =”82919″ align =”Aligncenter” width =”600″] Cex9.exe

Cex9.exe

Diese Art von Malware-Infektionen sind besonders effizient bei der Erfüllung anspruchsvolle Befehle, wenn so einrichten. Sie basieren auf einem modularen Aufbau, der es den kriminellen Kontrolleuren ermöglicht, alle Arten von gefährlichen Handlungen zu verwalten. Unter den prominenten Fällen ist die Änderung der Windows-Registrierung – Vom Betriebssystem zugeordnete Änderungszeichenfolgen können schwerwiegende Leistungsstörungen sowie die Unfähigkeit, auf Windows-Dienste zuzugreifen, auslösen. Je nach Umfang der Änderungen kann das Computersystem zusätzlich völlig sinnlos werden. Andererseits kann die Kontrolle von Registrierungswerten, die von installierten Anwendungen von Drittanbietern stammen, diese untergraben. Einige Anwendungen können zu kurz vorstellen vollständig, während andere ganz plötzlich aufhören zu arbeiten.

Dieser bestimmte Miner in seiner aktuellen Version konzentriert sich auf das Extrahieren der Monero-Kryptowährung, einschließlich einer angepassten Variante der XMRig-CPU-Mining-Engine. If the projects show effective then future variations of the Cex9.exe can be released in the future. Da die Malware verwendet Software susceptabilities Ziel-Hosts verunreinigen, es kann Teil eines schädlichen Koinfektion mit Ransomware und Trojaner sein.

Removal of Cex9.exe is highly recommended, vorausgesetzt, Sie riskieren nicht nur große Stromkosten, wenn es auf Ihrem COMPUTER betrieben wird, Der Miner kann jedoch auch andere unerwünschte Aufgaben ausführen und sogar Ihren PC vollständig beschädigen.

Cex9.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Cex9.exe

SCHRITT 5. Cex9.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Cex9.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Cex9.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Cex9.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Cex9.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Cex9.exe”.