Ein neuer, extrem gefährlich Kryptowährung miner Virus wurde tatsächlich von Sicherheits Wissenschaftler entdeckt. die Malware, namens Cex.exe können Ziel Erkrankten infizieren eine Vielzahl von Möglichkeiten nutzen. The main idea behind the Cex.exe miner is to employ cryptocurrency miner tasks on the computer systems of targets in order to get Monero symbols at targets expenditure. The result of this miner is the raised electrical energy expenses and also if you leave it for longer amount of times Cex.exe might even damage your computer systems parts.

Cex.exe: Verteilungsmethoden

Das Cex.exe Malware-Anwendungen 2 popular methods which are used to contaminate computer system targets:

- Payload Lieferung über Vor-Infektionen. If an older Cex.exe malware is released on the victim systems it can immediately update itself or download and install a more recent variation. Dies ist über den integrierten Upgrade-Befehl möglich, der den Start übernimmt. Dies wird durch eine Verbindung zu einem bestimmten vordefinierten Hacker gesteuerten Web-Server durchgeführt, die den Malware-Code bieten. The downloaded and install infection will get the name of a Windows service and also be positioned in the “%System% temp” Standort. Vital homes and operating system setup documents are transformed in order to allow a persistent as well as silent infection.

- Software Ausnutzen von Sicherheitslücken. The latest version of the Cex.exe malware have been found to be brought on by the some ventures, populär bekannt für in der Ransomware Streiks verwendet wird. Die Infektionen werden durchgeführt, durch offene Dienste gezielt den TCP-Port. Die Streiks werden von einem Hacker gesteuerte Struktur automatisiert die für sucht, ob der Port offen ist. If this condition is satisfied it will scan the solution and fetch info concerning it, jede Art von Version einschließlich sowie Anordnungsinformation. Ventures and popular username and also password combinations might be done. When the manipulate is set off versus the at risk code the miner will be deployed in addition to the backdoor. Diese präsentiert sicherlich die eine Doppelinfektion.

In addition to these techniques various other techniques can be used too. Miners can be distributed by phishing e-mails that are sent out wholesale in a SPAM-like manner and depend on social engineering methods in order to perplex the victims right into thinking that they have obtained a message from a genuine solution or firm. The virus documents can be either directly attached or put in the body contents in multimedia material or message web links.

The bad guys can also develop malicious landing web pages that can pose vendor download and install pages, Software-Download-Portale und auch andere häufig besuchte Bereiche. When they make use of comparable appearing domain names to legit addresses as well as safety certifications the individuals might be pushed right into communicating with them. In einigen Fällen öffnet sie nur können die Bergmann-Infektion aktivieren.

One more approach would certainly be to make use of haul service providers that can be spread utilizing those techniques or by means of documents sharing networks, BitTorrent ist unter einem der am meisten bevorzugt denjenigen,. It is often made use of to distribute both reputable software application and data and pirate material. Zwei eines der beliebtesten Streckendienstanbieter sind folgende:

Various other approaches that can be taken into consideration by the crooks consist of the use of web browser hijackers -harmful plugins which are made compatible with one of the most prominent internet browsers. They are submitted to the appropriate databases with fake customer reviews as well as programmer credentials. In vielen Fällen könnten die Beschreibungen enthalten Screenshots, video clips and also elaborate descriptions appealing wonderful feature enhancements as well as performance optimizations. However upon installment the habits of the impacted web browsers will change- customers will certainly discover that they will certainly be rerouted to a hacker-controlled landing web page and their settings could be altered – die Standard-Startseite, Internet-Suchmaschine sowie neue Registerkarten Webseite.

Cex.exe: Analyse

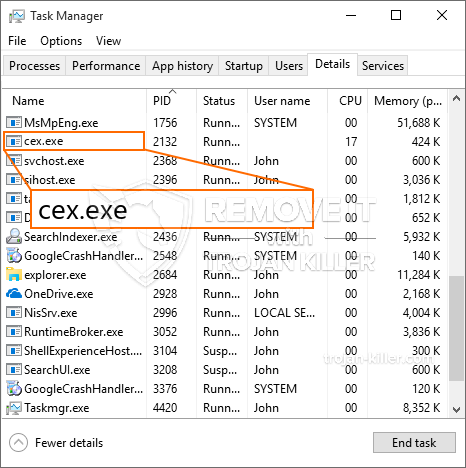

The Cex.exe malware is a traditional case of a cryptocurrency miner which relying on its configuration can cause a variety of hazardous activities. Its main objective is to perform intricate mathematical jobs that will certainly make use of the offered system resources: Zentralprozessor, GPU, Speicher und Festplatte Zimmer. The method they operate is by attaching to a special server called mining pool from where the needed code is downloaded. Sobald einer der Jobs heruntergeladen ist, wird er sicherlich gleichzeitig gestartet, Es können mehrere Umstände durchgeführt werden, sobald. When an offered task is completed an additional one will certainly be downloaded and install in its location as well as the loophole will certainly continue up until the computer is powered off, the infection is gotten rid of or another comparable occasion occurs. Kryptowährung wird sicherlich zu den kriminellen Controller belohnt (Hacker-Team oder ein einsamer Hacker) direkt an ihre Budgets.

A harmful characteristic of this classification of malware is that samples such as this one can take all system resources and also almost make the sufferer computer system pointless until the risk has been totally removed. Most of them feature a relentless installation which makes them truly difficult to eliminate. Diese Befehle werden Änderungen vornehmen Alternativen zu booten, arrangement data as well as Windows Registry values that will make the Cex.exe malware begin automatically once the computer is powered on. Accessibility to recuperation food selections and alternatives might be blocked which renders lots of hand-operated elimination overviews almost useless.

Diese bestimmte Infektion wird sicherlich Konfiguration Windows-Dienst für sich selbst, complying with the performed safety and security evaluation ther adhering to actions have actually been observed:

. During the miner procedures the linked malware can link to already running Windows solutions as well as third-party mounted applications. By doing so the system administrators may not discover that the source load originates from a separate procedure.

| Name | Cex.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Cex.exe |

These sort of malware infections are particularly effective at carrying out advanced commands if configured so. They are based on a modular structure permitting the criminal controllers to coordinate all kinds of hazardous behavior. Eines der bevorzugten Fällen ist die Änderung der Windows-Registrierung – adjustments strings associated by the os can trigger serious performance interruptions as well as the lack of ability to gain access to Windows solutions. Je nach Umfang der Anpassungen kann das Computersystem dadurch auch völlig unbrauchbar werden. Auf der anderen Seite die Kontrolle über Werte Registry von Drittanbietern kommen montiert Anwendungen können sie sabotieren. Einige Anwendungen werden möglicherweise nicht vollständig freigegeben, während andere plötzlich nicht mehr funktionieren.

This particular miner in its present variation is concentrated on extracting the Monero cryptocurrency having a modified version of XMRig CPU mining engine. If the projects verify effective after that future versions of the Cex.exe can be released in the future. Da die Malware verwendet Software susceptabilities Ziel-Hosts zu infizieren, es kann Teil eines schädlichen Koinfektion mit Ransomware sowie Trojaner sein.

Removal of Cex.exe is highly suggested, because you run the risk of not just a large electrical energy expense if it is working on your COMPUTER, but the miner might likewise execute other undesirable tasks on it and also even harm your COMPUTER permanently.

Cex.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Cex.exe

SCHRITT 5. Cex.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Cex.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Cex.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Cex.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Cex.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Cex.exe”.