Cybereason Spezialisten die Phoenix Malware untersucht, die kamen in diesem Sommer und präsentiert eine Mischung aus einem Keylogger und einer infostealer. Forscher haben herausgefunden, dass Phoenix mehr deaktivieren können als 80 Sicherheitsprodukte.

Ter Malware Aufstriche nach dem Netzmodell („Malware as a Service“) und ist bereits für 10,000 Infektionen.Da Phoenix ist als Abonnement Produkt verkauft, Preise reichen von $14.99 ein Monat $78.99 ein Leben lang Abonnement. Cybereason Analysten schreiben, dass Phoenix eine Entwicklung eines erfahrenen Malware Autor. Offenbar, Der Autor des Alpha Keylogger Malware, die starben in diesem Jahr früher, war ursprünglich hinter seiner Schöpfung.

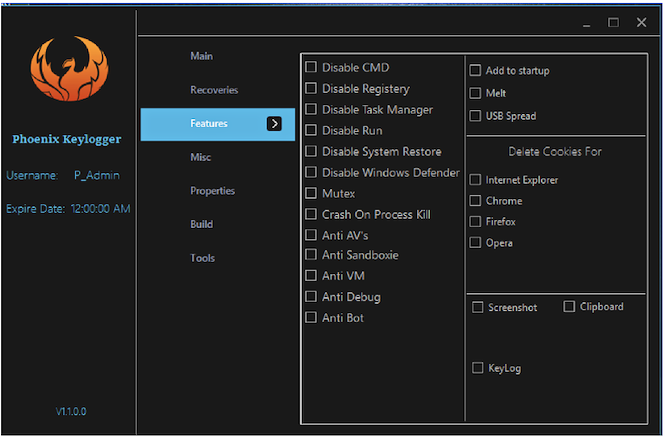

„Phoenix ist mehr als nur ein Keylogger, es verfügt über eine breite Informationsdiebstahl Fähigkeiten und Selbstverteidigungsmechanismen, zu denen auch ein Anti-AV-Modul, das versucht, über zu stoppen 80 Sicherheitsprodukte, und die Fähigkeit, Daten durch Telegramm an exfiltrate“, - schreiben Cybereason Spezialisten.

Tatsächlich, in den letzten Monaten, Phoenix hat sich von einem einfachen Keylogger zu einem multifunktionalen Trojaner entwickelt entwickelt, um Informationen zu stehlen (infostealer). Wenn in der ersten Version wurde die bösartige Version nur für die Fähigkeit zum Abfangen Tastenanschlägen vorgesehen, dann neuere Versionen der Malware stehlen Passwörter von fast zwanzig verschiedenen Browsern, vier E-Mail-Clients, FTP-Clients und Instant Messenger. In Ergänzung, die Malware können Daten aus der Zwischenablage stehlen, nehmen Screenshots und Download weiterer Malware.

Informationen vom Opfer gestohlen werden auf Malware-Betreiber via SMTP übertragen, FTP oder Telegramm.

lesen Sie auch: Criminals geben Links zu RAT Trojaner in WebEx Einladungen

Phoenix auch aggressive Module gegen anti-Viren und VMs erworben, die versuchen, Erkennung und Analyse von Malware zu verhindern. Beide Module funktionieren auf die gleiche Art und Weise: sie versuchen, eine Reihe von Prozessen zu beenden, bevor die Malware an die Arbeit geht weiter, dafür, Bezugnahme auf eine vordefinierte Liste von Namen. Diese Liste enthält die Namen von mehr als 80 bekannte Sicherheitsprodukte und virtuelle Maschinen, die oft für das Reverse Engineering und Analyse von Malware verwendet.

Analysten sagen, dass Phoenix seine Fähigkeiten nutzen könnte eine ständige Präsenz im System zu erreichen, aber seine Betreiber haben wenig Interesse daran. Nach Angaben der Forscher, Malware häufiger ist als eine einmalige Lösung für Datendiebstahl verwendet und nicht für langfristige Überwachung der Opfer verwendet. Wenige Sekunden nach der Infektion, Phoenix stiehlt alle notwendigen vertraulichen Daten, und auf dieser seine Funktion beendet. Criminals am häufigsten verkaufen Informationen auf diese Weise auf dem darknet gestohlen.