Die Forscher stellten fest seltsame Verhalten in Windows 10 das kann Eindringlinge stehlen ermöglicht Remote-Dateien, die auf Festplatten gespeichert werden, nachdem Benutzer Malware-Datei in Microsoft Edge eröffnet.

Foder das erste Mal, dass ein Problem beim Cybersicherheitsforscher gemeldet wurde John Page veröffentlichte Informationen über Schwachstellen in Microsoft Internet Explorer 11 dass ermöglicht den Zugriff auf Dateien auf Microsoft OS öffnen. Page veröffentlichte auch PoC-Code für diesen Fehler, nachdem Microsoft sich geweigert hatte, einen Patch zu entwickeln.jedoch, Gemäß Halb Kolsek, ACROS Sicherheitsspezialist, Der Technologieriese hat die Bedrohung durch diese Schwachstelle unterschätzt, da sie sich nicht nur bei veraltetem IE manifestiert, sondern auch im modernen Edge. Außerdem, veröffentlicht von Page Exploit kann zu einer Version verarbeitet werden, die mit Edge geöffnet werden kann.

Es mag seltsam sein, aber erstens konnte der Spezialist einen Angriff mit der Verwendung von IE in Windows nicht wiederholen 7 und konnte keine Malware-MHT-Datei hochladen, wie Page es beschrieben hat. Obwohl der Prozessmanager zeigte, dass die Datei system.ini, die gestohlen werden könnte, von einem Skript in der MHT-Datei gelesen wurde, Es wurde nicht an den Remote-Server gesendet.

„Das sah aus wie ein Klassiker “Zeichen des Webs” Situation. Wenn eine Datei aus dem Internet bezogen wird, gut erzogene Windows-Anwendungen wie Webbrowser und E-Mail-Clients fügen dem ein Zeichen hinzu [EIN] Datei in [Das] Form eines alternativen Datenstroms namens Zone.Identifier, enthält eine Zeile ZoneId=3. Dadurch wissen andere Anwendungen, dass die Datei aus einer nicht vertrauenswürdigen Quelle stammt – und daher in einer Sandbox oder einer anderweitig eingeschränkten Umgebung geöffnet werden sollte.“, – Kolsek schrieb.

Laut Kolsek, IE hat die hochgeladene MHT-Datei wirklich geprägt. Als der Ermittler versuchte, dieselbe Datei mit Edge hochzuladen und in IE zu öffnen, Exploit hat funktioniert. Nach einer genauen Analyse stellte der Experte fest, dass Edge zwei Notizen in der Zugriffskontrollliste hinzugefügt hat, die einigen Systemdiensten das Recht hinzufügt, eine Datei zu lesen.

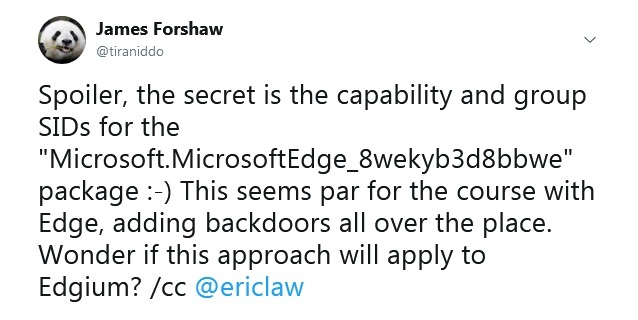

wie empfohlen Google Project Zero-Spezialist James Foreshaw, hinzugefügt von Edge-IDs sind Gruppensicherheits-IDs für Microsoft.MicrosoftEdge_8wekyb3d8bbwe PACKET. Nach dem Entfernen der zweiten Zeile SID S-1-15-2 -* aus der Liste des Zugriffskontroll-Exploits funktionierte wieder nicht. Auf diese Weise, Berechtigung, die Edge hinzugefügt hat, erlaubte die fehlende IE-Sandbox.

James Forshaw-Tweet

Eine detailliertere Analyse zeigte, dass die durch die Edge-Berechtigung festgelegte Win-Api-Funktion „GetZoneFromAlternateDataStreamEx“ das Lesen des Zone.Indetifier-Flusses nicht zuließ und einen Fehler zurückgab. Endlich, IE hat angenommen, dass die Datei kein Mark-of-the-Web-Zeichen hat, und sie an den Remote-Server gesendet.

Trotz zusätzlicher Details zur Schwachstelle, Es ist unwahrscheinlich, dass Microsoft es bald beheben wird.

“Wir haben festgestellt, dass eine Lösung für dieses Problem in einer zukünftigen Version dieses Produkts oder Dienstes in Erwägung gezogen wird. Zu diesem Zeitpunkt, Wir werden keine fortlaufenden Aktualisierungen des Status der Fehlerbehebung für dieses Problem bereitstellen, und wir haben diesen Fall abgeschlossen.”, — angegeben in Microsoft .

In dieser Verbindung, ACROS Security hat einen Schwachstellen-Patch veröffentlicht, verfügbar auf der 0Patch Plattform.