In den TCP-Stacks von Linux und FreeBSD wurde eine Reihe von Sicherheitslücken identifiziert, die es potenziell ermöglichen, aus der Ferne einen Denial-of-Service zu verursachen oder einen übermäßigen Ressourcenverbrauch zu verursachen, während speziell gestaltete TCP-Pakete verarbeitet werden.

PProbleme bestehen aufgrund von Fehlern im Handler der maximalen Datenblockgröße in der TCP-Paket (MSS, Maximale Segmentgröße) und der Mechanismus zur selektiven Bestätigung von TCP-SACK. Diese Schwachstellen können eine Bedrohung für eine beträchtliche Anzahl von Geräten darstellen, einschließlich Server, Android-Gadgets, und eingebettete Geräte.CVE-2019-11477 (SACK Panik) – Dieses Problem betrifft den Linux-Kernel, beginnend mit Version 2.6.29, und ermöglicht das Verursachen eines Kernel-Absturzes durch Senden einer Reihe von SACK-Paketen, was zu einem Integer-Überlauf im Handler führt. Um die Ausnutzung der Schwachstelle zu verhindern, Benutzern wird empfohlen, die SACK-Verarbeitung zu deaktivieren (schreiben 0 zu /proc/sys/net/ipv4/tcp_sack) oder blockieren Sie Verbindungen mit einem kleinen MSS (Die Maßnahme ist nur wirksam, wenn Sie sie einstellen sysctl net.ipv4.tcp_mtu_probing zu 0 und kann zu einer Störung einiger normaler Verbindungen mit niedrigem MSS führen).

CVE-2019-11478 (SACK Langsamkeit) – betrifft den untenstehenden Linux-Kernel 4.15 und führt zu einem Ausfall des SACK-Mechanismus oder übermäßigem Ressourcenverbrauch. Es kann ausgenutzt werden, indem eine Reihe speziell gestalteter SACK-Pakete gesendet werden.

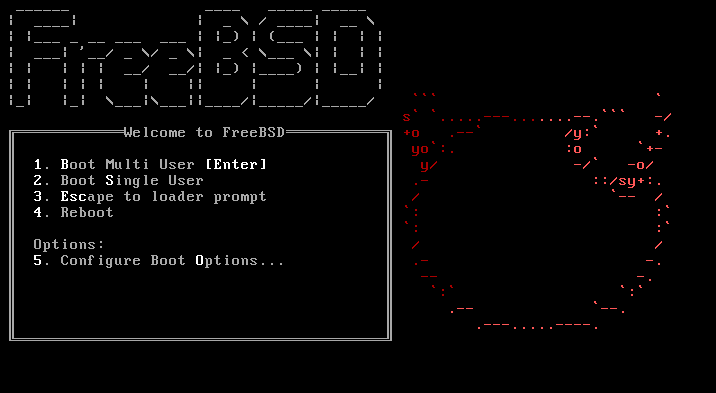

CVE-2019-5599 (SACK Langsamkeit) – in FreeBSD manifestiert 12 mit dem RACK-Paketverlust-Erkennungsmechanismus. Dieses Problem ermöglicht die Fragmentierung einer Karte gesendeter Pakete, wenn eine speziell gestaltete SACK-Sequenz innerhalb einer einzelnen TCP-Verbindung verarbeitet wird. Um die Ausnutzung der Schwachstelle zu verhindern, Es wird empfohlen, das RACK-Modul zu deaktivieren.

CVE-2019-11479 – betrifft alle Versionen des Linux-Kernels. Ein Angreifer im Linux-Kernel kann dafür sorgen, dass Antworten in mehrere TCP-Segmente aufgeteilt werden, die jeweils nur enthalten 8 Byte Daten. Dies führt zu einer erheblichen Zunahme des Datenverkehrs und des Verbrauchs zusätzlicher Ressourcen.

Schwachstellen werden in Versionen des Linux-Kernels behoben 4.4.182, 4.9.182, 4.14.127, 4.19.52 und 5.1.11. Ein Patch für FreeBSD ist ebenfalls verfügbar. Kernelpaketaktualisierungen werden für Debian veröffentlicht, RHEL, SUSE/openSUSE, ALT, Ubuntu, Fedora, und Arch-Linux.

Gute System- und Anwendungscodierungs- und Konfigurationspraktiken (Begrenzen von Schreibpuffern auf das notwendige Niveau, Überwachen des Verbindungsspeicherverbrauchs über SO_MEMINFO, und aggressives Schließen von sich schlecht benehmenden Verbindungen) kann dazu beitragen, die Auswirkungen von Angriffen auf diese Art von Schwachstellen zu begrenzen.

Quelle: https://www.openwall.com