Forscher von X-Force, IBM-Abteilung auf Cyber – über Malware-Spam-campigns berichtet, in Rahmen von denen Kriminelle Keylogger HawkEye auf Mitarbeiter von Industrieunternehmen E-Mails versenden weltweit.

Foder 2 Monate Angreifer verteilen Software unter den Mitarbeitern von Unternehmen, die in der Logistik arbeiten, Gesundheitswesen, Marketing und Landwirtschaft.„In der Cyber-Kriminalität Arena, finanziell motivierte Bedrohung Akteure sind auf Unternehmen fokussiert, weil das ist, wo sie größere Gewinne als Angriffe auf einzelne Benutzer machen. Die Unternehmen haben mehr Daten, viele Benutzer im gleichen Netzwerk und größere Bankkonten, die Kriminellen Beute auf. X-Force ist nicht überrascht HawkEye Operatoren folgen dem Trend zu sehen, die ein wenig von einer Internet-Kriminalität Norm geworden ist“, - Bericht X-Force-Spezialisten.

Criminals in vertraulichen Daten und Anmeldeinformationen interessiert ist, die für den Diebstahl von Konten und Angriffen auf Unternehmen E-Mails später verwendet.

Außerdem, HawkEye können Malware-Programme auf infizierten Geräte laden.

Im April und Mai Spam-Kampagnen Angreifer Verbreitung HawkEye Reborn Versionen 8.0 und 9.0 in Briefen angeblich von Banken und anderen berechtigten Organisationen, Aber, nach Ansicht der Forscher, beigefügte Bilder von geringer Qualität und schlecht formatierten Text. In Anhängen Briefe Archiv mit Malware-Datei, zuvor von PDF in PNG-Format konvertieren, und später in LNK. Während es heimlich Auspacken beginnt Keylogger, und, ablenkende Aufmerksamkeit, reflektierte gefälschtes Rezept.

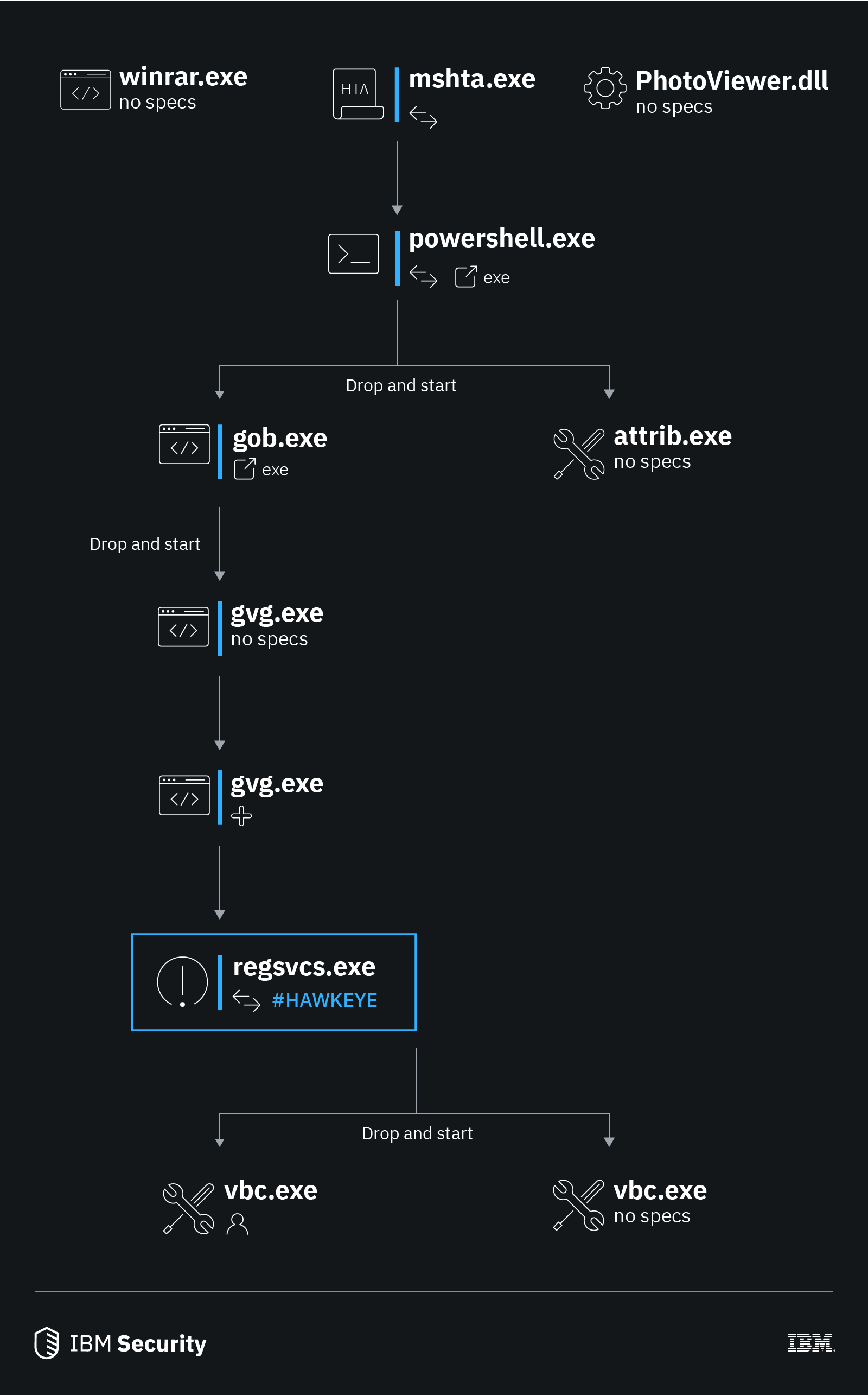

Für infizieren Geräte wurden mehrere ausführbare Dateien verwendet. zuerst, mshta.exe, die Powershell-Skript für den Anschluss an die an den Angreifer sich beteiligt AWS C&C-Server und weitere Teile eines Programms hochgeladen. Zweitens, war gvg.exe Die enthaltenen Autolt-Szenario, die dafür sorgte, automatischen Start eines Keyloggers nach System Neustart.

In den letzten sechs Jahren, Malware bekam mehrfach zusätzliche Module, die Möglichkeiten für Spionage und Diebstahl Informationen erweitern. Weiter Keylogger-Version, HawkEye Reborn 9, kann Informationen aus verschiedenen Anwendungen sammeln und es den Betreibern senden, mit FTP, HTTP und SMTP-Protokolle.

Experten sagen, dass im Dezember 2018 Programm kam zu anderen Eigentümer und jetzt verteilt auf darknet Foren über Vermittler.

„Neue Besitzer ändern und erneuert Prozess der HawkEye Reborn Entwicklung zeigen, dass diese Bedrohung in Zukunft entwickeln wird“, - zur Kenntnis genommen Forscher von Cisco Talos.

- Blockiert bösartige und verdächtige IP-Adressen aus der Interaktion mit den Nutzern.

- Erwarten Sie und warnen vor Angriffen Trending und erziehen sowohl Management und Anwender auf neue Formate und Tricks.

- Werden Sie sich neue Angriffstaktik, Techniken und Verfahren (TTPs) zu einem besseren Geschäftsrisiken, die für die Organisation zu beurteilen als Cyber-Kriminelle ihre Arsenale entwickeln.

Quelle: https://securityintelligence.com