Spezialist für Informationssicherheit Alex Lanstein entdeckte einen Original-Vektor für die Verteilung des RAT Trojaners. Criminals geben Links zu den RAT Trojaner in WebEx Einladungen.

Cybercriminals liefert Malware durch das Opfer durch eine offene Umleitung von der Cisco-Website auf die infizierte Seite umleitet, dass die gefälschten WebEx Client-Hosts, eine Online-Konferenzsoftware.„Mit offenen Umleitungen hinzufügen Legitimität, um Spam-URLs und erhöht die Chancen, dass die Opfer auf eine URL klicken, wird. Eine offene Weiterleitung ist, wenn eine legitime Website nicht autorisierte Benutzer kann URLs umleiten Besucher zu anderen Seiten auf dieser Website erstellen, dass sie wollen“, - Berichte Alex Lanstein.

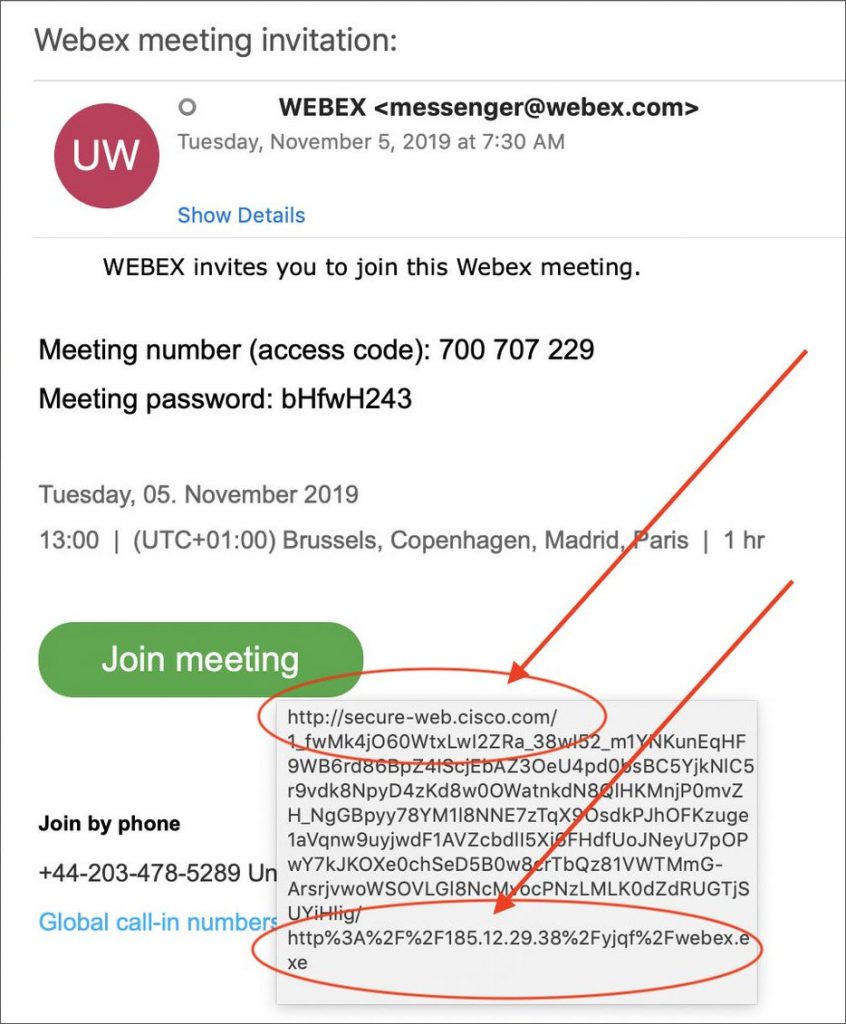

Der Angriff beginnt mit einem Brief eine Einladung zu einer WebEx-Konferenz enthält. Die offizielle Seite des Systems wird als Absender angegeben, und das Erscheinungsbild der Nachricht entspricht legitime Proben. Der Text enthält einen Link, wo angeblich das Opfer mitreden können.

Cyber-Kriminelle nutzen einen offenen Redirect-Mechanismus, die Sie einen Besucher zu einem Dritt Ressource durch eine legitime Website senden können.

Trotz der Tatsache, dass die Verbindung von der gefälschten Einladung enthält die offizielle Cisco-Domäne, in Wirklichkeit öffnet es die Eindringlinge Seite.

„Als WebEx ist im Besitz von Cisco, die Verwendung dieser URL leicht ein Benutzer in das Denken verleiten könnte, dass die webex.exe der legitime WebEx-Client ist, der auf die Benutzer häufig gedrückt wird, wenn sie ein Treffen“join, - schreibt Alex Lanstein.

Das Opfer wird angeboten, um die webex.exe Datei zum Download, angeblich notwendig, um die Konferenz zu starten, jedoch, anstelle des Gebrauchs, die WarZone Trojan, die fähig ist,:

- hochladen, löschen und ausführen, um Dateien;

- Intercept Tastatureingabe;

- aktivieren RAS-Dienste an der Maschine;

- ferngesteuert die Camcorder;

- stehlen gespeicherten Passwörter von Firefox und Chrome.

Spezialisten konnten nicht genau bestimmen, ob die Hintertür zu einer bestimmten Familie gehört. Einige Dienste identifizieren es als WarZone, andere identifizieren es als AveMariaRAT Trojaner. Das Programm wird im MusNotificationUx Systemprozess eingebettet, was ist verantwortlich für die Pop-up-Benachrichtigungen zu verfügbaren Windows-Updates. Die Malware schafft auch eine Verknüpfung in der Startliste zu arbeiten, nachdem der Computer neu gestartet, um fortzufahren.

lesen Sie auch: xHelper „unlöschbar“ Trojaner infiziert 45,000 Android-Geräte

Laut Statistik von Spamhaus-Spezialisten zusammengestellt, im dritten Quartal dieses Jahres, die AveMariaRAT Malware nahm den vorletzten Platz in der Spitze 20 Trojaner in Bezug auf die Anzahl der Befehlsserver – es hat 19 Leitstellen. Die größte Anzahl von Ressourcen ist in der Lokibot Botnet, die Autoren davon halten 898 krimineller Netzknoten.

Empfehlung:

Wer diese Spam-Kampagne gestoßen und die webex.exe ausgeführt sofort scannen ihre Computer für Infektionen. Die Opfer sollten auch davon ausgehen, dass alle Anmeldeinformationen für Websites, die sie besuchen gefährdet sind und die Passwörter sollten sofort geändert werden.

Diese Spam-Kampagne zeigt auch, dass im Anschluss an die Beratung eine E-Mail-URL, bevor Sie auf die Überprüfung nicht immer genug sein kann,.