Tilbage i februar i år, 16-årige bug-jæger fra deres Tjekkiet, Thomas Orlita, opdaget en farlig sårbarhed i en Google-backend ansøgning.

Discovered bug tilladt at stjæle cookies fra virksomhedens interne applikationer og brugerens cookies, og med deres hjælp organisere phishing angreb og få adgang til andre dele af Google interne netværk.Problemet blev fastsat i april, og, efter at have ventet et stykke tid, Orlita besluttede at afsløre detaljer om opdaget sårbarhed offentligt.

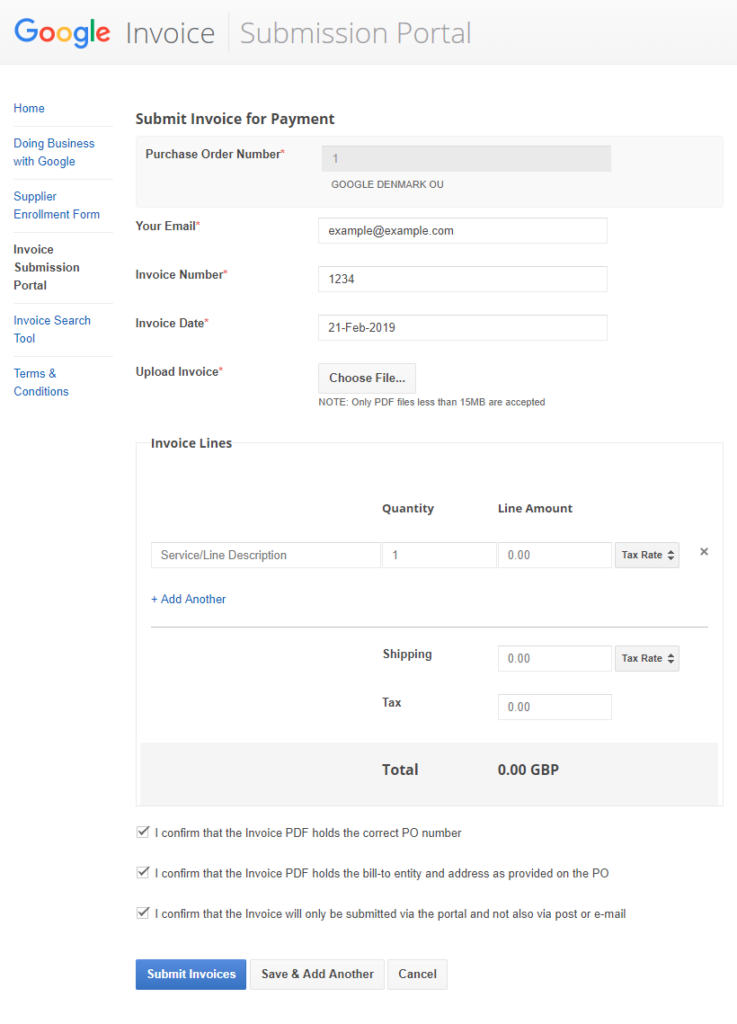

Sårbarheden var XSS (cross-site scripting) på den Google Faktura Submission Portal (gist-uploadmyinvoice.appspot.com), hvorigennem virksomhedens samarbejdspartnere sende fakturaer til betaling i henhold til allerede arrangeret kontrakter.

Forskeren opdagede, at hacker kan uploade specielt modificerede filer ved hjælp af Upload Faktura felt.

Ved hjælp af en proxy, angriber kunne opsnappe downloadede fil umiddelbart efter tilsætning af formularen, men før validering fandt sted.

“Bortset fra tekstinput, der er også en indgang til valg af en PDF-fil. Selv om det er på en måde, at kun PDF-filer kan vælges upload. Da dette er kun frontend-validering, det stopper ikke os i at ændre filtype under afsendelse til upload POST anmodning. Når vi vælger en PDF-fil, en anmodning om upload er fyret. Vi kan opfange anmodningen ved hjælp af en web proxy debugger og ændre filnavnet og indholdet fra .pdf til .html”, – siger Thomas Orlita.

Efter ændring af dokumentet fra PDF til HTML, data falder på Google backend, hvor det blev automatisk udføres, når medarbejderen forsøgte at få dem vist.

«Det XSS fejl blev udløst på googleplex.com subdomæne, Sige, xxx.googleplex.com, når en medarbejder er logget på systemet. Da vilkårlig javascript kan udføres på dette subdomæne, en hacker får adgang til kontrolpanelet på dette subdomæne, hvor det er muligt at se og administrere konti. Afhængigt af cookie-indstillinger på googleplex.com, det var også muligt at få adgang til andre interne applikationer hostes på dette domæne”, – Orlita forklarer.

Google rettet en fejl.

Den XSS er nu på en sandboxed domæne, hvor XSS udgør nogen risiko for brugeren.

Kilde: https://appio.dev