SecureWorks fundet at operatørerne af de TrickBot Trojan synes at have besluttet at tackle SIM swap-angreb. At gøre dette, de TrickBot operatører stjæler brugere’ PIN-koder og deres konti på de netværk af store mobiloperatører, Herunder Sprint, T-Mobile og Verizon Wireless.

jegt skal understreges, at TrickBot med dens funktionalitet er ikke en særskilt belastning; alle aktive versioner af denne trojanske modtaget sådanne opdateringer.Minder om, at spørgsmålet om SIM-swap i de senere år er blevet talt mere og oftere. Essensen af en sådan svigagtig ordning er, at gerningsmanden overtager kontrollen med SIM-kortet, og antallet af sit offer (Som regel, kontakte repræsentanter for mobiloperatøren og anvende social engineering, men andre scenarier er mulige).

Som resultat, hackeren får fuld kontrol over offerets nummer og alle de tjenester, som den er knyttet (herunder bankkonti, e-mail, og meget mere), samt engangsadgangskoder, to-faktor authentication codes, og så videre.

”Situationen forværres betydeligt på grund af det faktum, at TrickBot arbejder efter adgangen-as-a-service-model, Det er, den trojanske operatører tillade andre hack grupper til at placere malware på computere inficeret med TrickBot. Takket være dette, TrickBot forfattere har allerede etableret kontakter med andre kriminelle grupper, og dette kan bruges til hurtigt at bytte eller sælge indsamlede data om mobile brugere”, – sige SecureWorks forskere.

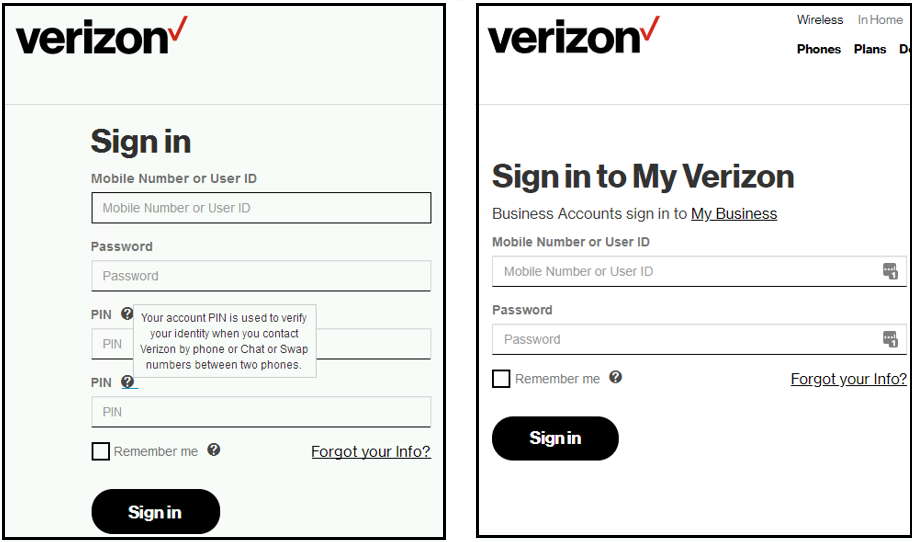

ifølge forskerne, TrickBot begyndte at opsnappe trafikken for Verizon Wireless login-siden på August 5, 2019, mens det begyndte at tilføje to nye PIN felter til Verizon standard login-formular. Denne modifikation er nemt overset, som Verizon normalt ikke anmode om en PIN-kode til sin hjemmeside.

For T-Mobile og Sprint, for som begyndte TrickBot at opsnappe trafikken i august 12 og august 19, alt ser lidt anderledes. I stedet for at tilføje en separat falsk felt til indtastning af en PIN-kode, den trojanske tilføjer dette område som en separat side, der vises efter en vellykket login, som vist nedenfor.

Læs også: Den nye version af bank trojanske TrickBot ”skydes i gang” Windows Defender

Værre endnu, dag TrickBot er en af de mest aktive trusler. Derfor, selvom brugeren ikke bliver offer for et SIM-swap angreb, Han kan snart være inficeret med noget andet, For eksempel, en minearbejder, Malware, stjæle passwords fra en browser, eller ransomware.

Mitigation:

SecureWorks forskere anbefaler, at organisationer bruger tidsbaserede engangskode (TOTP) multi-faktor-autentificering (MFA) snarere end SMS MFA når det er muligt. Tilsvarende, telefonnumre bør ikke bruges som password reset optioner på vigtige konti. Aktivering af en PIN-kode på mobile konti forbliver en forsigtig bekæmpelse af svig foranstaltning, der kræver en hacker at besidde et ekstra stykke af oplysninger om deres påtænkte offer.