Cryptocurrency minedrift og identitetstyveri botnet Smominru (også kendt som Ismo) begyndte at sprede sig utroligt hurtigt.

ENccording til forskere fra Guardicore Labs hold, den botnet inficerer Mere end 90 tusinde computere hver måned i hele verden.”Angrebet kompromiser Windows maskiner ved hjælp af en EternalBlue udnytte og brute-force på forskellige tjenester, herunder MS-SQL, RDP, Telnet og mere. I sin post-infektion fase, det stjæler offer legitimationsoplysninger, installerer en trojansk modul og et cryptominer og udbreder inde i netværket”, - siger Guardicore Labs forskere.

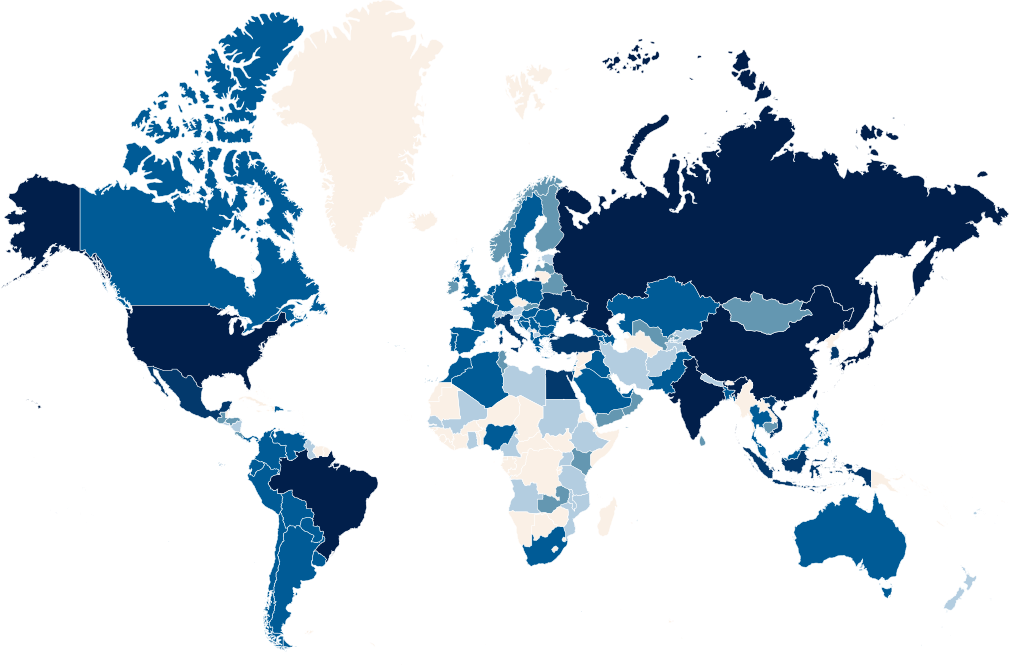

I august alene i år, Mere end 4.9 tusinde netværk blev inficeret med malware. Kampagnen ramte USA-baserede universiteter, medicinske virksomheder, og endda cybersikkerhed virksomheder, samt systemer i Kina, Taiwan, Rusland, og Brasilien.

De fleste inficerede maskiner køre Windows 7 og Windows Server 2008 og er små servere med 1-4 CPU-kerner, som et resultat af, som mange af dem viste sig at være ubrugelige på grund af overdreven CPU belastning under minedrift.

Siden 2017, den Smominru botnettet har været at gå på kompromis Windows-baserede systemer, der anvender den EternalBlue udnytte, skabt af det amerikanske National Security Agency, men senere offentliggøres af cyberkriminalitet gruppe Shadow Mæglere. Ormen er designet til at få adgang til sårbare systemer ved hjælp af brute force af forskellige Windows-tjenester, herunder MS-SQL, RDP og Telnet.

Læs også: Emotet botnet er tilbage og angriber brugere

Når på systemet, Smominru installerer den trojanske malware og cryptocurrency minearbejder, spreder inden for netværket, og bruger mulighederne i ofrene’ computer CPU'er til at udvinde Monero og sende den til angriberne tegnebog.

Angribere skabe mange bagdøre på computeren på forskellige stadier af angrebet. Disse omfatter nyoprettede brugere, planlagte opgaver, WMI objekter, og tjenester konfigureret til at starte ved opstart. Forskere lykkedes at få adgang til en af de vigtigste cyberkriminelle’ servere, der gemmer oplysninger om ofrene og deres stjålne legitimationsoplysninger.

”Attack logfiler beskrive hver inficerede system, herunder oplysninger om eksterne og interne IP-adresser, operativ system, og CPU-belastning. i øvrigt, angribere forsøger at indsamle oplysninger om kørende processer og stjæle legitimationsoplysninger hjælp af Mimikatz værktøj”, - eksperter siger.

I modsætning til tidligere versioner af Smominru, den nye version også fjerner spor af infektion fra andre cyberkriminelle grupper fra kompromitterede systemer, og blokerer også TCP-porte (SMB, RPC), forhindre indtrængning af konkurrenterne.