Analytikere fra Sucuri selskab findes i WP live chat support-plugin farlig fejl.

Vulnerability gør det muligt at uautoriserede angribere udføre XSS-angreb og gennemføre malware på alle sider på hjemmesiden, der bruger denne udvidelse.“En XSS fejl er temmelig alvorligt i sig selv. Det gør det muligt for hackere at injicere skadelig kode i hjemmesider eller web apps og kompromis besøgende’ konti eller udsætte dem for modificeret sidens indhold”, - siger Sucuri specialister.

Efter at have modtaget information om denne ulempe, udviklere fast det med den næste udgave af deres produkt.

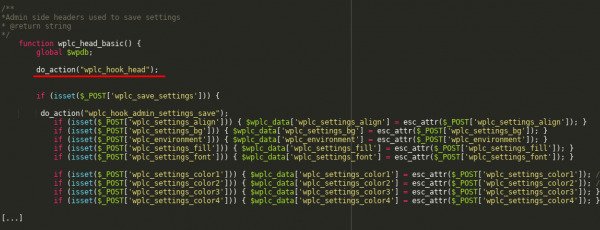

Problem forbundet med ukorrekt anvendelse af admin_init anmodning. Som opdagede forskere, WP live chat support skabere brugt denne krog til at kalde wplc_head_basic funktion, der er ansvarlig for opdatering af plugin parametre. Med denne mekanisme af brugerrettigheder kontrollere om at udføre sådanne handlinger var fraværende i programmets kode.

Sucuri specialister hævder, at som admin_init arbejder gennem systemværktøjer admin-post.php eller admin-ajax.php, Angriberen skal opdatere parameter wplc_custom_js og imødekomme hans kode der.

Med dette, cyberkriminelle kan tilføje malware script på en hvilken som helst side af sårbare hjemmeside, hvor installeret WP live chat support. Til angreb, hacker behøver ikke nogen yderligere privilegier og selv tilladelse på web-ressource. Angribere kan handle med brug af simple robotter, automatisk at sætte deres kode i overskrifter gennem wplc_head_basic parameter.

Forskere informeret udviklere om en fejl på April 30, 2019, og på maj 15 Skaberne af udvidelse frigivet WP live chat support-version 8.0.27 hvor sårbarhed blev fastsat. Alle plugin brugere anbefales at installere patch ASAP.

Ifølge WordPress repository, problematisk udvidelse installeret på mere end 60 tusinde hjemmesider. Som viser erfaring, cyberkriminelle spore oplysninger om fejl i udvidelser og forsøge at finde unpatched ressourcer, selv om udviklerne allerede har udgivet en patch.