Et helt nyt, Virkelig farlig kryptokurrency-minearbejderinfektion er faktisk fundet af sikkerhedsforskere. den malware, hedder Sysgult.exe can infect target victims making use of a range of ways. Essensen bag Sysgult.exe-miner er at bruge cryptocurrency miner-opgaver på ofrenes computere for at erhverve Monero-tokens til ofre. The outcome of this miner is the elevated electrical energy bills and also if you leave it for longer time periods Sysgult.exe might even damage your computers components.

Sysgult.exe: distributionssystemer Metoder

Det Sysgult.exe malware gør brug af 2 foretrukne fremgangsmåder, der bruges til at forurene computersystemmål:

- Payload Levering hjælp Prior Infektioner. If an older Sysgult.exe malware is released on the sufferer systems it can automatically upgrade itself or download and install a newer variation. Dette er muligt gennem den integrerede opdateringskommando, der får udgivelsen. Dette gøres ved at forbinde til en bestemt foruddefineret hacker-kontrollerede server, som giver malware kode. Den downloadede og installerede infektion vil helt sikkert få navnet på en Windows -service og også blive indsat i “%systemet% temp” placere. Vigtige boligejendomme og kørende systemopsætningsdata ændres for at muliggøre en konsekvent og lydløs infektion.

- Software programmet sårbarhed udnytter. The most current variation of the Sysgult.exe malware have been discovered to be caused by the some exploits, almindeligt kendt for at blive udnyttet i de ransomware strikes. Infektionerne er færdig ved at målrette åbne tjenester via TCP port. Strejkerne er automatiseret af en hacker-kontrolleret struktur, som opsøger hvis porten er åben. Hvis dette problem er opfyldt, vil det kontrollere løsningen samt få oplysninger om det, bestående af en hvilken som helst form for versionen samt oplysninger opsætning. Udnyttelser og fremtrædende brugernavn og også adgangskodeblandinger kan gøres. Når manipuleringen er sat i gang mod den modtagelige kode, frigives minearbejderen sammen med bagdøren. Dette vil danne en dobbelt infektion.

Bortset fra disse fremgangsmåder kan der også gøres brug af forskellige andre tilgange. Minearbejdere kan distribueres ved hjælp af phishing-e-mails, der sendes i bulk på en spam-lignende måde og også stole på sociale design-tricks for at pusle målene lige til at tro, at de faktisk har fået en besked fra en legitim service eller virksomhed. Virussdokumenterne kan enten anbringes direkte eller lægges i kropsmaterialet i multimedieindhold eller tekstweblinks.

Gerningsmændene kan desuden producere ondsindede destinationssider, der kan udgøre leverandørs downloadsider, softwareprogramoverførselssteder samt andre steder, der regelmæssigt tilgås. Når de bruger sammenlignelige domænenavne, der vises, til velrenommerede adresser og sikkerhedscertificeringer, kan brugerne blive skubbet direkte til at oprette forbindelse til dem. Nogle gange blot at åbne dem kan forårsage minearbejder infektion.

En anden tilgang ville helt sikkert være at gøre brug af nyttelastudbydere, der kan spredes ud ved hjælp af disse teknikker eller via datadelingsnetværk, BitTorrent er blot en af de mest foretrukne dem. Det bruges ofte til at sprede både ægte softwareapplikationer og filer og pirat webindhold. 2 af de mest foretrukne transportudbydere er følgende:

Andre teknikker, som kriminelle kan tænke på, består i at gøre brug af internetbrowser -kaprere -skadelige plugins, der er gjort kompatible med de mest populære web -internetbrowsere. De uploades til de relevante databaser med falske brugerudtalelser og programmeringsoplysninger. I de fleste tilfælde resuméerne kan bestå af screenshots, videoklip og også indviklede beskrivelser, der tiltrækker vidunderlige funktionsforbedringer og også præstationsoptimeringer. Ikke desto mindre ved afbetaling vil handlingerne fra de berørte browsere helt sikkert ændre sig- kunder vil helt sikkert opleve, at de helt sikkert vil blive omdirigeret til en hackerstyret landingsside, og deres indstillinger kan blive ændret – standard startside, søgemaskine og også helt nye faner webside.

Sysgult.exe: Analyse

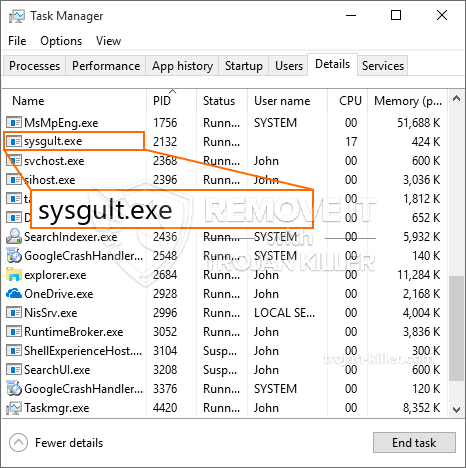

The Sysgult.exe malware is a classic situation of a cryptocurrency miner which depending upon its arrangement can cause a wide variety of harmful actions. Its major goal is to do intricate mathematical jobs that will make use of the offered system sources: CPU, GPU, hukommelse såvel som harddiskområdet. The means they function is by linking to a special server called mining swimming pool from where the called for code is downloaded. Så hurtigt som et af jobs er downloadet, vil det blive påbegyndt med det samme, flere omstændigheder kan udføres så snart. When an offered job is finished one more one will be downloaded and install in its place as well as the loophole will certainly continue till the computer system is powered off, infektionen elimineres, eller der finder en anden sammenlignelig lejlighed sted. Cryptocurrency vil blive kompenseret for de kriminelle controllere (hacking gruppe eller en ensom cyberpunk) direkte til deres punge.

A hazardous feature of this group of malware is that examples such as this one can take all system sources and practically make the victim computer system unusable till the hazard has actually been totally eliminated. A lot of them feature a persistent setup that makes them actually challenging to eliminate. Disse kommandoer vil helt sikkert foretage ændringer også alternativer, arrangement data and Windows Registry values that will certainly make the Sysgult.exe malware begin automatically once the computer is powered on. Accessibility to healing menus and also options may be blocked which renders several hand-operated elimination overviews practically ineffective.

Denne særlige infektion vil bestemt konfigurere en Windows-tjeneste for sig selv, complying with the carried out safety analysis ther following actions have been observed:

. During the miner operations the connected malware can connect to currently running Windows solutions as well as third-party set up applications. Ved at gøre dette kan systemadministratorerne muligvis ikke observere, at kildelotterne stammer fra en anden proces.

| Navn | Sysgult.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware to detect and remove Sysgult.exe |

These sort of malware infections are particularly reliable at accomplishing advanced commands if set up so. They are based on a modular structure allowing the criminal controllers to coordinate all type of harmful actions. Blandt de prominente tilfælde er ændringen af registreringsdatabasen i Windows – modifications strings associated by the operating system can create severe performance disruptions and the inability to access Windows services. Relying on the extent of modifications it can likewise make the computer completely unusable. On the other hand manipulation of Registry worths belonging to any type of third-party mounted applications can undermine them. Some applications might stop working to introduce altogether while others can suddenly quit working.

This particular miner in its existing variation is concentrated on mining the Monero cryptocurrency containing a modified variation of XMRig CPU mining engine. If the campaigns verify effective then future variations of the Sysgult.exe can be introduced in the future. Da de malware gør brug af software program susceptabilities forurene mål værter, det kan være en del af et farligt co-infektion med ransomware og også trojanske heste.

Removal of Sysgult.exe is strongly suggested, since you take the chance of not just a large power expense if it is operating on your PC, but the miner may also carry out other unwanted tasks on it as well as also harm your COMPUTER permanently.

Sysgult.exe removal process

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” button to remove Sysgult.exe

TRIN 5. Sysgult.exe Removed!

Video guide: How to use GridinSoft Anti-Malware for remove Sysgult.exe

Hvordan undgår din pc fra at blive inficeret med “Sysgult.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Sysgult.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Sysgult.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Sysgult.exe”.