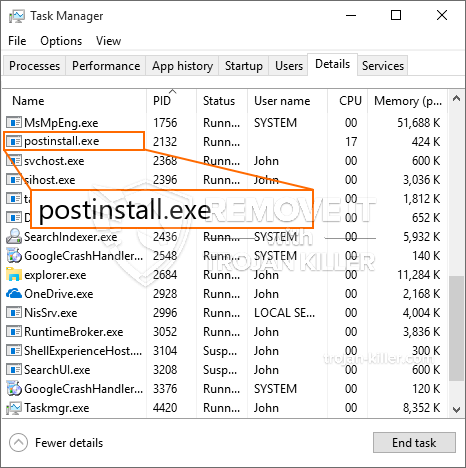

En ny, ekstremt farlig kryptokurrency minearbejde er blevet set af sikkerhedsforskere. den malware, hedder PostInstall.exe kan inficere målofre ved hjælp af en række måder. Hovedideen bag PostInstall.exe-minearbejderen er at bruge kryptovaluta-minearbejder på de syges computersystemer for at erhverve Monero-tokens på ofrets bekostning. The end result of this miner is the elevated electrical power costs and if you leave it for longer time periods PostInstall.exe may even damage your computers elements.

PostInstall.exe: distributionssystemer Metoder

Det PostInstall.exe malware anvender to foretrukne teknikker, der bruges til at inficere computermål:

- Payload Levering via Prior Infektioner. If an older PostInstall.exe malware is released on the sufferer systems it can automatically update itself or download and install a newer variation. Dette er muligt via den integrerede opdateringskommando, der erhverver lanceringen. Dette gøres ved at binde til en bestemt foruddefineret hacker-kontrollerede webserver, der tilvejebringer den Malwarekoden. Den downloadede og installerede infektion vil helt sikkert få navnet på en Windows-tjeneste såvel som placeres i “%systemet% temp” placere. Vitale hjem og også kørende systemopsætningsdokumenter ændres for at muliggøre en ubarmhjertig og også lydløs infektion.

- Software sårbarhed udnytter. The most current variation of the PostInstall.exe malware have been found to be triggered by the some ventures, berømt kendt for at blive brugt i ransomware-angrebene. Infektionerne er færdig ved at målrette åbne tjenester via TCP port. Angrebene er automatiseret af en hacker-kontrollerede rammer, som ser op, hvis porten er åben. Hvis denne betingelse er opfyldt, vil den kontrollere løsningen og gendanne detaljer om den, bestående af enhver form for variation samt installationsdata. Ventures og også foretrukne brugernavn og også adgangskode blander kan gøres. Når manipuleringen aktiveres mod den modtagelige kode, frigives minearbejderen ud over bagdøren. Dette vil give den en dobbelt infektion.

Udover disse teknikker kan andre metoder også anvendes. Minearbejdere kan spredes ved phishing-e-mails, der sendes ud engros på en SPAM-lignende måde, såvel som afhængige af sociale designteknikker for at forvirre de syge til at tro, at de rent faktisk har fået en besked fra en velrenommeret tjeneste eller virksomhed. Virusdataene kan enten vedhæftes direkte eller placeres i kropsmaterialerne i multimedie-webindhold eller tekstlinks.

Kriminelle kan også producere skadelige touchdown-sider, der kan efterligne download og installation af websider, software-downloadwebsteder og andre ofte tilgængelige placeringer. Når de bruger sammenlignelige lydende domænenavne med velrenommerede adresser og sikkerhedscertifikater, kan brugerne blive tvunget til at oprette forbindelse til dem. Nogle gange kan blot åbning af dem forårsage minerinfektionen.

En anden teknik ville være at anvende nyttelastetjenesteudbydere, der kan spredes ved hjælp af ovennævnte teknikker eller gennem fildelingsnetværk, BitTorrent er blot en af de mest foretrukne dem. Det bruges ofte til at sprede både legitimt softwareprogram og filer og piratmateriale. To af de mest fremtrædende transporttjenester er følgende:

Forskellige andre teknikker, der kan overvejes af de kriminelle, består i at bruge browserkaprere - usikre plugins, der er velegnet med en af de mest populære webbrowsere. De sendes til de relevante opbevaringssteder med falske kundevurderinger og også programmeringsoplysninger. I mange tilfælde resuméerne kan omfatte skærmbilleder, videoklip og sofistikerede resuméer, der lover fantastiske funktionsforbedringer samt ydeevneoptimeringer. Imidlertid ændres handlingerne fra de påvirkede internetbrowsere ved aflevering- brugerne vil helt sikkert finde ud af, at de omdirigeres til en hackerstyret touchdown-webside, såvel som deres indstillinger kan blive ændret – standard startside, online søgemaskine og også nye faneblade.

PostInstall.exe: Analyse

The PostInstall.exe malware is a traditional instance of a cryptocurrency miner which depending upon its configuration can create a variety of hazardous actions. Its primary objective is to carry out complex mathematical tasks that will certainly capitalize on the available system resources: CPU, GPU, hukommelse og også harddisk område. The way they function is by linking to a special web server called mining swimming pool where the needed code is downloaded and install. Så snart en af opgaverne er downloadet, startes den på samme tid, flere omstændigheder kan være væk én gang. When a given job is finished another one will be downloaded and install in its place and the loophole will proceed until the computer is powered off, infektionen fået fjernet eller en mere ens lejlighed sker. Cryptocurrency vil blive belønnet for de kriminelle controllere (hacking team eller en enkelt hacker) lige til deres budgetter.

A harmful quality of this classification of malware is that samples like this one can take all system sources as well as almost make the target computer system unusable until the hazard has been entirely gotten rid of. A lot of them feature a relentless installment that makes them really tough to get rid of. Disse kommandoer vil foretage justeringer også alternativer, configuration data and Windows Registry values that will certainly make the PostInstall.exe malware beginning instantly as soon as the computer system is powered on. Accessibility to recovery food selections as well as alternatives might be obstructed which provides numerous hand-operated elimination guides almost ineffective.

Denne særlige infektion vil helt sikkert arrangement en Windows løsning for sig selv, complying with the conducted safety analysis ther adhering to activities have actually been observed:

. Under minedriftsprocedurerne kan den tilknyttede malware linke til aktuelt kørende Windows-løsninger og også installerede tredjepartsapplikationer. By doing so the system administrators might not see that the source tons originates from a separate process.

| Navn | PostInstall.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware to detect and remove PostInstall.exe |

These kind of malware infections are especially efficient at executing sophisticated commands if configured so. They are based on a modular framework enabling the criminal controllers to orchestrate all kinds of unsafe behavior. Blandt de fremtrædende eksempler er ændringen af registreringsdatabasen i Windows – alterations strings associated by the operating system can create major efficiency interruptions and also the inability to gain access to Windows solutions. Relying on the range of modifications it can additionally make the computer system completely pointless. On the various other hand control of Registry worths coming from any kind of third-party installed applications can sabotage them. Some applications might fail to introduce altogether while others can all of a sudden stop working.

This certain miner in its current variation is concentrated on extracting the Monero cryptocurrency including a modified version of XMRig CPU mining engine. If the projects confirm successful then future versions of the PostInstall.exe can be introduced in the future. Da malware bruger software ansøgning susceptabilities at forurene mål værter, det kan være del af en skadelig co-infektion med ransomware og også trojanske heste.

Elimination of PostInstall.exe is strongly advised, given that you take the chance of not only a huge electricity bill if it is working on your PC, but the miner may additionally execute various other unwanted activities on it as well as also damage your COMPUTER permanently.

PostInstall.exe removal process

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” button to remove PostInstall.exe

TRIN 5. PostInstall.exe Removed!

Video guide: How to use GridinSoft Anti-Malware for remove PostInstall.exe

Hvordan undgår din pc fra at blive inficeret med “PostInstall.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “PostInstall.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “PostInstall.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “PostInstall.exe”.