En ny, virkelig skadelig kryptokurrency minearbejder infektion er blevet set af sikkerhedsforskere. den malware, hedder KBDKYR.exe kan forurene målramte ved hjælp af et udvalg af metoder. The main idea behind the KBDKYR.exe miner is to utilize cryptocurrency miner tasks on the computer systems of sufferers in order to obtain Monero symbols at targets expense. The result of this miner is the raised power expenses as well as if you leave it for longer periods of time KBDKYR.exe may also damage your computers elements.

KBDKYR.exe: distributionssystemer Metoder

Det KBDKYR.exe malware anvendelser 2 prominente tilgange, som anvendes til forurene edb-system mål:

- Payload Levering hjælp Prior Infektioner. If an older KBDKYR.exe malware is deployed on the target systems it can immediately update itself or download a more recent version. Dette er muligt ved hjælp af den integrerede opdatering kommando, som erhverver udgivelsen. Dette gøres ved at forbinde til en bestemt foruddefineret hacker-kontrollerede server, som leverer malware kode. Den hentet og installere infektion vil helt sikkert få navnet på en Windows-løsning samt være placeret i “%systemet% temp” Beliggenhed. Vital egenskaber og også operativsystemet arrangement dokumenter ændres for at muliggøre en vedvarende og også tavs infektion.

- Software programmet sårbarhed udnytter. The latest variation of the KBDKYR.exe malware have been located to be brought on by the some ventures, populært anerkendt for at blive udnyttet i ransomware strikes. Infektionerne er færdig ved at målrette åbne løsninger ved hjælp af TCP port. Angrebene er automatiseret af en hacker-kontrollerede rammer, som søger efter, hvis porten er åben. Hvis denne betingelse er opfyldt, vil kontrollere den service og hente information om det, bestående af enhver form for variation og også arrangement information. Ventures og også fremtrædende brugernavn og også adgangskode blander kan gøres. Når gøre brug af udløses mod den sårbare kode for minearbejder vil helt sikkert blive frigivet i tillæg til bagdør. Dette vil præsentere en dobbelt infektion.

Bortset fra disse metoder andre strategier kan også bruges. Minearbejdere kan spredes ved phishing-e-mails, der sendes engros i en SPAM-lignende måde og er afhængige af social engineering tricks for at forvirre ofrene ret til at tro, at de har modtaget en besked fra en legit tjeneste eller virksomhed. Infektionen filer kan enten direkte fastgjort eller indsat i kroppen indhold i multimedie webindhold eller tekstlinks.

De onde kan ligeledes producere destruktive landing websider, der kan efterligner leverandør download sider, software applikation downloade portaler og forskellige andre ofte adgang områder. Når de gør brug af lignende optræder domænenavne til ægte adresser og sikkerhed og tryghed certificeringer brugerne kan overtales til at forbinde med dem. I nogle tilfælde bare åbne dem kan forårsage minearbejder infektion.

Endnu en metode ville helt sikkert være at gøre brug af nyttelast luftfartsselskaber, der kan være spredt ud ved hjælp af ovennævnte metoder eller gennem datadeling netværk, BitTorrent er blot en af en af de mest populære dem. Det er ofte gjort brug af til at distribuere både velrenommeret software applikation samt filer og også pirat materiale. To af en af de mest foretrukne nyttelast tjenesteydere er følgende:

Andre teknikker, der kan betragtes af overtrædelsen omfatter brug af internet browser flykaprere -unsafe plugins, der er lavet egnet med en af de mest populære webbrowsere. De offentliggøres på de relevante databaser med falske brugeranmeldelser samt udvikleroplysninger. I de fleste tilfælde beskrivelserne kan omfatte skærmbilleder, videoklip samt udarbejde resuméer opmuntrende store funktionsforbedringer og også ydeevne optimeringer. Ikke desto mindre, når rate adfærd de berørte internet-browsere vil ændre- kunder vil finde, at de helt sikkert vil blive omdirigeret til en hacker-kontrollerede touchdown side samt deres indstillinger kan ændres – standard webside, søgemaskine samt nye faner webside.

KBDKYR.exe: Analyse

The KBDKYR.exe malware is a traditional case of a cryptocurrency miner which depending upon its configuration can create a wide range of harmful actions. Its primary objective is to perform intricate mathematical jobs that will make the most of the readily available system sources: CPU, GPU, hukommelse samt harddisk plads. Den måde, de fungerer, er ved at linke til en særlig web-server kaldet minedrift pulje, hvor den opfordrede til koden er downloadet. Så snart en af opgaverne er downloadet, startes den på samme tid, talrige tilfælde kan køres på en gang. When a provided job is completed another one will be downloaded and install in its area and the loop will continue till the computer is powered off, infektionen elimineres eller en mere ens begivenhed indtræffer. Cryptocurrency vil blive belønnet for de kriminelle controllere (hacking team eller en enkelt hacker) direkte til deres budgetter.

An unsafe attribute of this classification of malware is that examples similar to this one can take all system sources as well as virtually make the target computer system pointless up until the danger has been entirely gotten rid of. The majority of them include a persistent installment which makes them actually hard to get rid of. Disse kommandoer vil helt sikkert foretage ændringer i bootvalg, setup data and also Windows Registry values that will make the KBDKYR.exe malware start immediately when the computer is powered on. Access to recuperation food selections and choices might be obstructed which renders lots of hands-on elimination guides virtually useless.

Denne vis infektion vil helt sikkert arrangement en Windows løsning for sig selv, complying with the carried out protection evaluation ther adhering to activities have actually been observed:

. During the miner operations the linked malware can link to already running Windows solutions and third-party installed applications. By doing so the system managers might not see that the source load comes from a different process.

| Navn | KBDKYR.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware to detect and remove KBDKYR.exe |

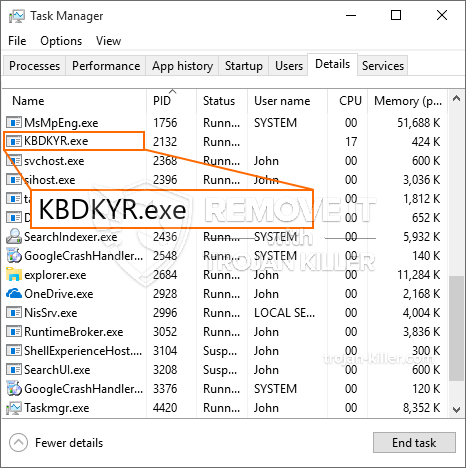

id =”83321″ align =”aligncenter” width =”600″] KBDKYR.exe

KBDKYR.exe

Disse former for malware-infektioner er særligt effektive til at udføre innovative kommandoer, hvis de er konfigureret sådan. De er baseret på en modulopbygget ramme, der tillader de kriminelle kontroller at håndtere alle typer usikre vaner. Et af de fremtrædende tilfælde er ændringen af Windows-registreringsdatabasen – justeringsstrenge forbundet af operativsystemet kan skabe alvorlige effektivitetsforstyrrelser og også manglen på mulighed for tilgængelighed til Windows-løsninger. Afhængigt af omfanget af justeringer kan det ligeledes gøre computersystemet helt meningsløst. På den anden side kan manipulation af registreringsværdier, der kommer fra tredjepartsmonterede applikationer, sabotere dem. Nogle applikationer holder muligvis op med at fungere helt for at introducere, mens andre uventet kan holde op med at arbejde.

Denne bestemte minearbejder i sin eksisterende variant er fokuseret på at udvinde Monero-kryptovalutaen bestående af en tilpasset variation af XMRig CPU-minemotoren. If the campaigns show effective after that future versions of the KBDKYR.exe can be introduced in the future. Da malware bruger sårbarheder i software til at inficere target værter, det kan være bestanddel af en farlig co-infektion med ransomware samt trojanske heste.

Removal of KBDKYR.exe is highly recommended, fordi du tager chancen for ikke bare en stor el-udgifter, hvis den kører på din COMPUTER, alligevel kan minearbejderen også udføre forskellige andre uønskede opgaver på den samt endda ødelægge din pc fuldstændigt.

KBDKYR.exe removal process

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” button to remove KBDKYR.exe

TRIN 5. KBDKYR.exe Removed!

Video guide: How to use GridinSoft Anti-Malware for remove KBDKYR.exe

Hvordan undgår din pc fra at blive inficeret med “KBDKYR.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “KBDKYR.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “KBDKYR.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “KBDKYR.exe”.