En ny, ekstremt farligt cryptocurrency minearbejder virus er blevet identificeret af forskere beskyttelse. den malware, hedder Igfx.exe kan inficere ofre mål at gøre brug af et udvalg af måder. Hovedideen bag Igfx.exe-minearbejderen er at bruge cryptocurrency-minearbejderopgaver på ofrenes computere for at erhverve Monero-symboler til ofrets udgift. Resultatet af denne minearbejder er de forhøjede elomkostninger, og også hvis du forlader den i længere perioder, kan Igfx.exe endda beskadige dine computers dele.

Igfx.exe: distributionssystemer Metoder

Det Igfx.exe malware udnytter 2 fremtrædende metoder, der bruges til at forurene computersystemmål:

- Payload Levering hjælp Prior Infektioner. Hvis en ældre Igfx.exe malware frigives på offersystemerne, kan den automatisk opdatere sig selv eller downloade og installere en nyere variant. Dette er muligt ved hjælp af den integrerede opgraderingskommando, som henter lanceringen. Dette gøres ved at forbinde til en bestemt foruddefineret hacker-kontrollerede server, der tilvejebringer den Malwarekoden. Den downloadede infektion vil få navnet på en Windows-tjeneste og også blive placeret i “%systemet% temp” placere. Vigtige bolig- eller erhvervsejendomme og kørende systemkonfigurationsdata transformeres for at tillade en vedvarende og også stille infektion.

- Software sårbarhed udnytter. Den nyeste version af Igfx.exe malware har faktisk vist sig at være forårsaget af nogle udnyttelser, berømt forstået for at have været anvendt i ransomware-angrebene. Infektionerne er færdig ved at målrette åbne løsninger via TCP port. Angrebene er automatiseret af en hacker-kontrolleret struktur, som opsøger hvis porten er åben. Hvis denne betingelse er opfyldt, vil den helt sikkert scanne løsningen og gendanne detaljer om den, inklusive enhver form for variation samt installationsdata. Ventures og også foretrukne brugernavn samt adgangskodeblandinger kan udføres. Når manipulere aktiveres mod tilbøjelige kode for minearbejder vil helt sikkert blive indsat i tillæg til bagdør. Dette vil helt sikkert give det en dobbelt infektion.

Bortset fra disse metoder kan forskellige andre strategier også bruges. Minearbejdere kan distribueres ved phishing-e-mails, der sendes engros på en SPAM-lignende måde og er afhængige af sociale designteknikker for at forvirre de syge til at tro, at de har fået en besked fra en ægte tjeneste eller et firma. Virusdokumenterne kan enten klæbes direkte eller lægges i kropskomponenterne i multimediemateriale eller meddelelsesweblinks.

De kriminelle kan også udvikle destruktive landingswebsider, der kan efterligne leverandørens downloadsider, portaler til download af softwareapplikationer og også forskellige andre steder, der regelmæssigt åbnes. Når de bruger lignende domæne til ægte adresser samt sikkerhedscertifikater, kan brugerne blive tvunget direkte til at interagere med dem. I nogle tilfælde blot åbne dem kan udløse minearbejder infektion.

En anden tilgang ville helt sikkert være at gøre brug af udbydere af transporttjenester, der kan spredes ud ved hjælp af de ovennævnte teknikker eller via fildelingsnetværk, BitTorrent er en af en af de mest fremtrædende dem. Det bruges ofte til at distribuere både legitim softwareapplikation såvel som data og også piratkopiere webindhold. 2 af de mest populære trækudbydere er følgende:

Forskellige andre teknikker, som de kriminelle kan tænke på, omfatter brug af browser hijackers -usikre plugins, som er gjort egnede med de mest fremtrædende webbrowsere. De indsendes til de relevante arkiver med falske individuelle anmeldelser og udviklerkvalifikationer. I de fleste tilfælde resuméerne kan omfatte skærmbilleder, videoklip samt indviklede beskrivelser tiltalende fantastiske egenskabsforbedringer og også effektivitetsoptimeringer. Ikke desto mindre vil handlingerne i de berørte browsere ændre sig ved afbetaling- enkeltpersoner vil helt sikkert finde ud af, at de helt sikkert vil blive omdirigeret til en hacker-kontrolleret landingswebside, og deres opsætninger kan også blive ændret – standard webside, Internetsøgemaskine og nye faneblad.

Igfx.exe: Analyse

Igfx.exe-malwaren er en traditionel situation for en cryptocurrency-minearbejder, som ved at stole på dens opsætning kan udløse en lang række skadelige handlinger. Dens primære mål er at udføre komplekse matematiske opgaver, der vil gøre brug af de tilgængelige systemkilder: CPU, GPU, hukommelse samt harddisk plads. Måden de arbejder på er ved at linke til en unik server kaldet mining swimmingpool, hvorfra den nødvendige kode downloades og installeres. Så snart en af opgaverne er downloadet, startes den helt sikkert samtidigt, flere forekomster kan køres på, når. Når et tilbudt job er fuldført, vil et andet sikkert blive downloadet og installeret i dets område, og også smuthullet vil fortsætte indtil computeren slukkes, infektionen er fjernet eller en supplerende sammenlignelig begivenheden finder sted. Cryptocurrency vil blive tildelt de kriminelle controllere (hacking team eller en ensom cyberpunk) direkte til deres punge.

En farlig egenskab ved denne klassificering af malware er, at prøver, der ligner denne, kan tage alle systemressourcer såvel som praktisk talt gøre den ramte computer ubrugelig, indtil truslen er fuldstændig elimineret. Mange af dem inkluderer en ubarmhjertig rate, der gør dem faktisk udfordrende at eliminere. Disse kommandoer vil foretage justeringer for at starte valg, arrangementsdokumenter og også Windows Registry-værdier, der vil få Igfx.exe-malwaren til at begynde med det samme, når computeren tændes. Adgang til genopretningsmenuer og også muligheder kan være blokeret, hvilket gør adskillige praktiske fjernelsesoversigter praktisk talt meningsløse.

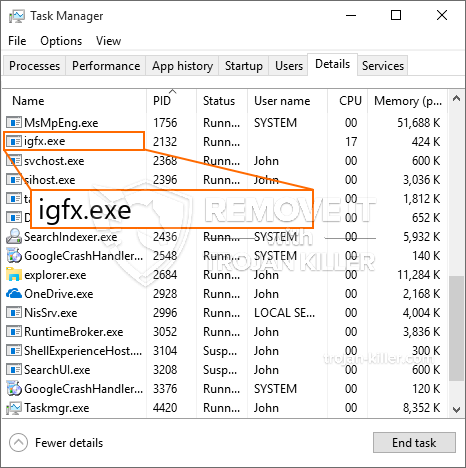

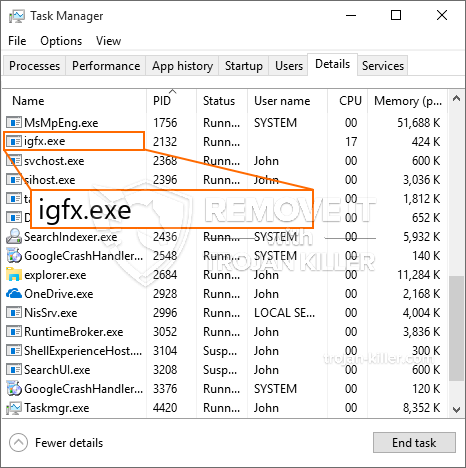

Denne vis infektion vil arrangementet en Windows-tjeneste for sig selv, overholdelse af den udførte beskyttelsesanalyse, der overholder aktiviteter, er blevet observeret:

Under minedriften kan den tilknyttede malware linke til allerede kørende Windows-løsninger såvel som tredjeparts installerede applikationer. Ved at gøre dette systemadministratorer måske ikke mærke til, at de ressourcemæssige masser stammer fra en anden procedure.

| Navn | Igfx.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware for at finde og fjerne Igfx.exe |

Disse typer malware-infektioner er særligt effektive til at udføre innovative kommandoer, hvis de er konfigureret sådan. De er baseret på en modulær ramme, der tillader de kriminelle kontroller at koordinere alle former for farlige vaner. Et af de populære eksempler er den ændring af Windows-registreringsdatabasen – ændringsstrenge, der er forbundet af operativsystemet, kan forårsage betydelige afbrydelser af ydeevnen såvel som manglende evne til at få adgang til Windows-tjenester. Afhængig af rækken af justeringer kan det ligeledes gøre computeren fuldstændig ubrugelig. På den anden side kan justering af registreringsværdier, der tilhører enhver form for tredjepartsopsætningsapplikationer, sabotere dem. Nogle applikationer kan komme til kort at introducere helt, mens andre uventet kan holde op med at arbejde.

Denne bestemte minearbejder i sin nuværende variation er fokuseret på at udvinde Monero-kryptovalutaen bestående af en ændret variation af XMRig CPU-minemotoren. Hvis projekterne efter det viser sig at være succesfulde, kan fremtidige variationer af Igfx.exe frigives i fremtiden. Da malware bruger software program sårbarheder til at inficere target værter, det kan være en del af en usikker co-infektion med ransomware og også trojanske heste.

Fjernelse af Igfx.exe anbefales kraftigt, i betragtning af, at du ikke kun risikerer en stor elregning, hvis den virker på din pc, men minearbejderen kan også udføre forskellige andre uønskede opgaver på den samt endda skade din pc fuldstændigt.

Igfx.exe fjernelsesproces

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” knappen for at fjerne Igfx.exe

TRIN 5. Igfx.exe er fjernet!

Video guide: Sådan bruger du GridinSoft Anti-Malware til at fjerne Igfx.exe

Hvordan undgår din pc fra at blive inficeret med “Igfx.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Igfx.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Igfx.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Igfx.exe”.