En ny, meget farlig kryptokurrency-minearbejderinfektion er fundet af beskyttelsesforskere. den malware, hedder Iexplore.exe kan forurene målrettet ved hjælp af en række metoder. Hovedideen bag Iexplore.exe-minearbejderen er at anvende cryptocurrency-minearbejderaktiviteter på ofrenes computere for at få Monero-symboler på syge bekostning. The end result of this miner is the elevated electrical power costs and if you leave it for longer amount of times Iexplore.exe may even harm your computers components.

Iexplore.exe: distributionssystemer Metoder

Det Iexplore.exe malware udnytter 2 prominent methods which are made use of to infect computer targets:

- Payload Levering gennem Prior Infektioner. If an older Iexplore.exe malware is deployed on the victim systems it can instantly upgrade itself or download and install a more recent version. Dette er muligt ved hjælp af den integrerede opdateringskommando, der får udgivelsen. This is done by connecting to a specific predefined hacker-controlled web server which gives the malware code. The downloaded and install virus will certainly get the name of a Windows solution as well as be placed in the “%systemet% temp” Beliggenhed. Essential residential properties and running system configuration documents are changed in order to allow a persistent as well as quiet infection.

- Software sårbarhed udnytter. The most recent version of the Iexplore.exe malware have actually been located to be triggered by the some ventures, almindeligvis forstås for at blive udnyttet i ransomware angreb. Infektionerne er færdig ved at målrette åbne tjenester via TCP port. Angrebene er automatiseret af en hacker-kontrollerede rammer, der søger ud af, om porten er åben. If this condition is fulfilled it will scan the service as well as fetch info regarding it, herunder eventuelle udgave og opsætningsdata. Udnyttelser såvel som fremtrædende kombinationer af brugernavn og adgangskode kan udføres. When the manipulate is caused against the vulnerable code the miner will certainly be released together with the backdoor. Dette vil give den en dobbelt infektion.

Bortset fra disse tilgange kan der også gøres brug af forskellige andre teknikker. Miners can be distributed by phishing emails that are sent out in bulk in a SPAM-like manner and depend upon social design techniques in order to puzzle the victims into thinking that they have actually received a message from a genuine service or business. The infection files can be either directly attached or inserted in the body contents in multimedia web content or message links.

The crooks can also develop harmful landing pages that can impersonate supplier download web pages, software program download portals and various other frequently accessed places. When they use comparable seeming domain to genuine addresses and safety and security certificates the individuals might be persuaded right into communicating with them. Nogle gange blot at åbne dem kan aktivere minearbejder infektion.

One more technique would be to make use of haul service providers that can be spread making use of the above-mentioned methods or via file sharing networks, BitTorrent er blot en af de mest fremtrædende dem. It is frequently used to disperse both reputable software application and also files and also pirate content. 2 af en af de mest foretrukne nyttelastbærere er følgende:

Other approaches that can be thought about by the lawbreakers consist of using browser hijackers -dangerous plugins which are made compatible with the most prominent web browsers. They are uploaded to the appropriate repositories with phony customer reviews and also designer qualifications. I mange tilfælde resuméerne kan omfatte skærmbilleder, video clips and elaborate descriptions encouraging terrific feature enhancements and efficiency optimizations. Nonetheless upon installation the behavior of the affected web browsers will change- customers will certainly locate that they will be rerouted to a hacker-controlled touchdown page as well as their settings might be altered – standard webside, søgemaskine samt nye faner side.

Iexplore.exe: Analyse

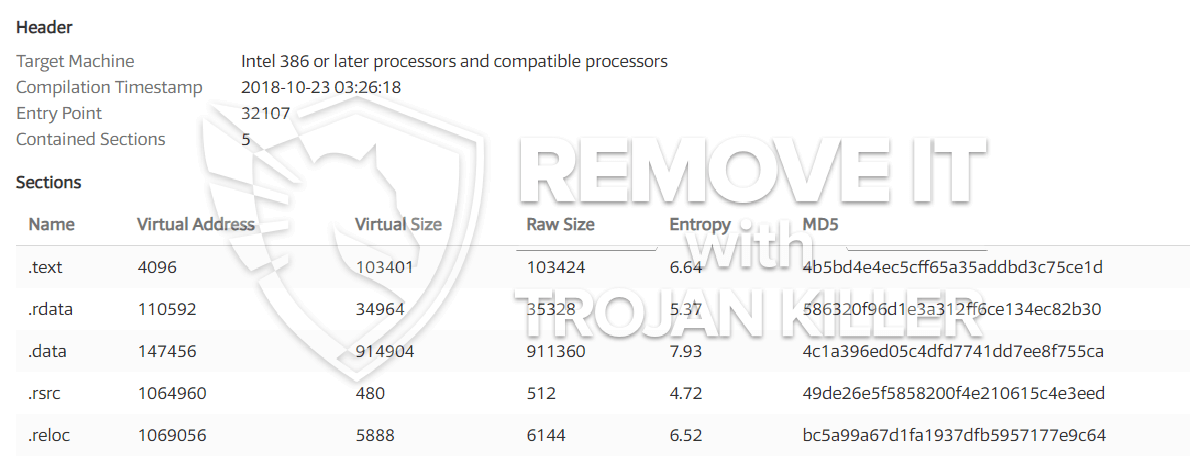

The Iexplore.exe malware is a traditional instance of a cryptocurrency miner which relying on its arrangement can create a wide variety of hazardous actions. Dets vigtigste mål er at udføre komplekse matematiske opgaver, der vil helt sikkert gøre mest muligt ud af de tilgængelige systemressourcer: CPU, GPU, hukommelse og også plads på harddisken. Den måde, de fungerer, er ved at forbinde til en særlig web-server kaldet minedrift swimmingpool, hvor den nødvendige kode er downloadet. Så snart en af de arbejdspladser er downloadet det vil blive påbegyndt på en gang, talrige eksempler kan være væk for en gangs skyld. Når et tilbudt job er udført yderligere en vil helt sikkert blive hentet i sin placering og smuthul vil fortsætte indtil computeren er slukket, infektionen er fjernet eller en supplerende sammenlignelig begivenheden finder sted. Cryptocurrency vil blive tildelt de kriminelle controllere (hacking team eller en ensom hacker) direkte til deres pengepung.

En skadelig egenskab ved denne klassifikation af malware er, at prøver, som denne kan tage alle systemets kilder og praktisk gøre computeren offer meningsløst indtil risikoen er faktisk blevet fuldstændig elimineret. De fleste af dem har en vedvarende anlæg, som gør dem faktisk udfordrende at slippe af med. Disse kommandoer vil helt sikkert foretage justeringer også valg, configuration files as well as Windows Registry values that will make the Iexplore.exe malware beginning automatically as soon as the computer is powered on. Tilgængelighed til rekreation fødevarer markeringer og alternativer kan være spærret som gør talrige håndbetjente elimination oversigter praktisk ubrugelig.

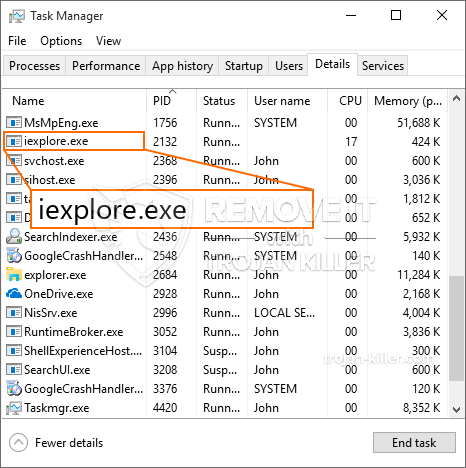

Denne vis infektion vil arrangementet en Windows-tjeneste for sig selv, efter den udførte beskyttelse analyse ther følgende aktiviteter er blevet observeret:

. Under minearbejder operationer den linkede malware kan tilslutte op til i øjeblikket kører Windows-tjenester samt tredjepart oprettet applikationer. Ved at gøre dette systemadministratorer måske ikke observere, at kilden belastning stammer fra en særskilt procedure.

| Navn | Iexplore.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware to detect and remove Iexplore.exe |

id =”82323″ align =”aligncenter” width =”600″] Iexplore.exe

Iexplore.exe

These kind of malware infections are specifically effective at carrying out innovative commands if configured so. They are based on a modular structure allowing the criminal controllers to coordinate all sort of hazardous habits. Blandt de populære forekomster er ændringen af registreringsdatabasen i Windows – adjustments strings connected by the operating system can cause severe efficiency disruptions as well as the failure to gain access to Windows solutions. Depending upon the extent of changes it can likewise make the computer system totally pointless. On the various other hand control of Registry worths belonging to any type of third-party mounted applications can sabotage them. Some applications might fail to introduce altogether while others can suddenly quit working.

This certain miner in its present version is focused on mining the Monero cryptocurrency having a customized variation of XMRig CPU mining engine. If the campaigns verify successful after that future variations of the Iexplore.exe can be introduced in the future. Da malware udnytter software susceptabilities at inficere target værter, det kan være del af en skadelig co-infektion med ransomware og også trojanske heste.

Removal of Iexplore.exe is highly advised, since you take the chance of not just a large electricity expense if it is working on your COMPUTER, yet the miner might also execute various other unwanted tasks on it and even harm your COMPUTER completely.

Iexplore.exe removal process

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” button to remove Iexplore.exe

TRIN 5. Iexplore.exe Removed!

Video guide: How to use GridinSoft Anti-Malware for remove Iexplore.exe

Hvordan undgår din pc fra at blive inficeret med “Iexplore.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Iexplore.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Iexplore.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Iexplore.exe”.