En ny, meget usikker kryptokurrency-minearbejdervirus er faktisk blevet opdaget af forskere inden for sikkerhed og sikkerhed. den malware, hedder Icsys.icn.exe kan forurene målrettet ved hjælp af en række metoder. Hovedpunktet bag minearbejderen Icsys.icn.exe er at udnytte cryptocurrency-minearbejderaktiviteter på de syges computere for at få Monero-symboler på bekostning af ofre. Resultatet af denne miner er de hævede elektriske energiregninger, og også hvis du lader det være i længere tid Icsys.icn.exe kan endda skade dine computersystemer.

Icsys.icn.exe: distributionssystemer Metoder

Det Icsys.icn.exe malware bruger to fremtrædende tilgange, der bruges til at inficere computersystemmål:

- Payload Levering hjælp Prior Infektioner. Hvis en ældre Icsys.icn.exe-malware frigives på de sygesystemer, kan den øjeblikkeligt opdatere sig selv eller downloade og installere en nyere variant. Dette er muligt ved hjælp af den indbyggede opgraderingskommando, der erhverver lanceringen. Dette gøres ved at linke til en bestemt foruddefineret hacker-kontrollerede webserver, der tilvejebringer den Malwarekoden. Den downloadede og installerede infektion får navnet på en Windows-løsning og placeres også i “%systemet% temp” Beliggenhed. Vigtige hjem såvel som opsætningsfiler til operativsystemet ændres for at muliggøre en konsekvent og lydløs infektion.

- Software Application sårbarhed udnytter. Den seneste variation af malware Icsys.icn.exe har vist sig at være udløst af nogle ventures, almindeligt anerkendt for at blive brugt i ransomware-angrebene. Infektionerne er færdig ved at målrette åbne løsninger gennem TCP port. Angrebene er automatiseret af en hacker-kontrollerede rammer, der søger ud af, om porten er åben. Hvis denne betingelse er opfyldt, scanner den tjenesten og får oplysninger om den, inklusive enhver version samt opsætningsdata. Udnytter og også foretrukket brugernavn samt password blandinger kan gøres. Når brug af er aktiveret mod den modtagelige kode, udlægges minearbejderen ud over bagdøren. Dette vil danne en dobbelt infektion.

Udover disse teknikker kan andre metoder også bruges. Minearbejdere kan spredes ved hjælp af phishing-e-mails, der sendes engros på en SPAM-lignende måde og er afhængige af sociale designteknikker for at forvirre de syge til at tro, at de rent faktisk har fået en besked fra en legitim tjeneste eller et firma.. Infektionsdataene kan enten vedhæftes direkte eller placeres i kropskomponenterne i multimediemateriale eller meddelelsesweblink.

Kriminelle kan også udvikle destruktive touchdown-websider, der kan udgøre leverandørsdownloadsider, websteder til download af softwareapplikationer samt forskellige andre ofte tilgængelige områder. Når de bruger lignende domæner, der vises som ægte adresser og også sikkerheds- og sikkerhedscertificeringer, kan kunderne overtales til at interagere med dem. Nogle gange kan bare åbning af dem udløse minerinfektionen.

En yderligere strategi ville helt sikkert være at udnytte transporttjenesteudbydere, der kan spredes ud ved hjælp af disse teknikker eller ved hjælp af fildelingsnetværk, BitTorrent er blandt de mest populære dem. Det bruges ofte til at sprede både velrenommeret softwareprogram såvel som filer og også piratmateriale. 2 af en af de mest fremtrædende træk udbydere er følgende:

Forskellige andre teknikker, som de onde kan tænke over, består i at bruge internetbrowserkapere - skadelige plugins, der er kompatible med de mest fremtrædende internetbrowsere. De uploades til de relevante databaser med falske kundebedømmelser samt udviklerkvalifikationer. I de fleste tilfælde beskrivelserne kan omfatte skærmbilleder, videoklip og også indviklede beskrivelser, der appellerer til fremragende funktionsforbedringer og også effektivitetsoptimeringer. Imidlertid ændres adfærden hos de påvirkede webbrowsere ved opsætning bestemt- kunder vil helt sikkert finde ud af, at de helt sikkert vil blive omdirigeret til en hackerstyret touchdown-side, såvel som deres opsætninger kan blive ændret – standard startside, søgemaskine og nye faner side.

Icsys.icn.exe: Analyse

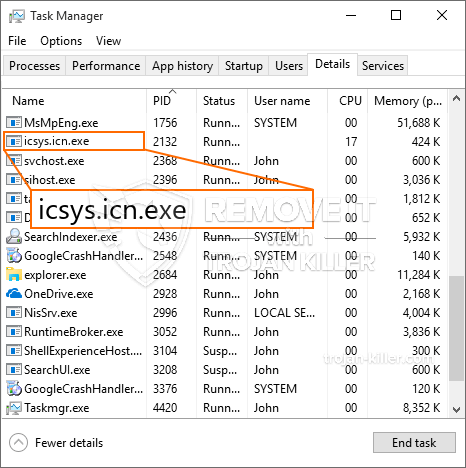

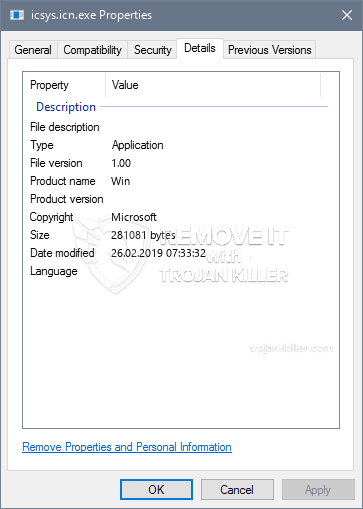

Icsys.icn.exe-malware er en traditionel forekomst af en kryptovaluta-minearbejder, der er afhængig af dens arrangement kan udløse en række usikre aktiviteter. Dets primære mål er at udføre komplicerede matematiske opgaver, der helt sikkert vil udnytte de tilbudte systemkilder: CPU, GPU, hukommelse såvel som harddiskområdet. Metoden, de fungerer, er ved at oprette forbindelse til en speciel server kaldet minedrift, hvorfra den nødvendige kode downloades og installeres. Så hurtigt som blandt opgaverne bliver downloadet det vil blive påbegyndt på en gang, flere omstændigheder kan køres når. Når et givent job er færdigt, downloades der endnu en på dens placering, ligesom løkken vil helt sikkert fortsætte, indtil computeren er slukket, infektionen elimineres, eller en yderligere sammenlignelig lejlighed finder sted. Cryptocurrency vil helt sikkert blive belønnet for de kriminelle controllere (hacking gruppe eller en enkelt hacker) direkte til deres pengepung.

En usikker egenskab ved denne gruppe af malware er, at prøver som denne kan tage alle systemkilder såvel som praktisk talt gøre offerets computersystem meningsløst, indtil risikoen er helt fjernet. Mange af dem har en ensartet opsætning, der gør dem virkelig svære at fjerne. Disse kommandoer vil foretage justeringer også alternativer, arrangement filer og også Windows registreringsdatabase værdier, der helt sikkert vil gøre Icsys.icn.exe malware begynder med det samme, så snart computeren er tændt. Adgang til valg af gendannelsesfødevarer såvel som valgmuligheder kan blive blokeret, hvilket gør mange hånddrevne eliminationsguider praktisk talt ubrugelige.

Denne specifikke infektion vil helt sikkert arrangement en Windows-tjeneste for sig selv, overholdelse af den udførte beskyttelsesanalyse, der overholdes aktiviteter er blevet observeret:

. Under minearbejdere kan den tilknyttede malware knyttes til allerede kørende Windows-løsninger og også tredjeparts opsatte applikationer. Ved at gøre dette kan systemadministratorerne muligvis ikke se, at kildetonnerne kommer fra en separat proces.

| Navn | Icsys.icn.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware for at opdage og fjerne Icsys.icn.exe |

id =”82337″ align =”aligncenter” width =”600″] Icsys.icn.exe

Icsys.icn.exe

Denne form for malware-infektioner er især pålidelige til at udføre innovative kommandoer, hvis de er konfigureret således. De er baseret på en modulær struktur, der gør det muligt for de kriminelle kontrollere at orkestrere alle slags farlige handlinger. Et af de populære eksempler er justeringen af Windows-registreringsdatabasen – justeringsstrenge forbundet med operativsystemet kan udløse betydelige effektivitetsforstyrrelser og også manglende evne til tilgængelighed Windows-løsninger. Afhængigt af rækkevidden af justeringer kan det ligeledes gøre computersystemet helt meningsløst. På den anden side kan justering af registreringsværdier, der hører til tredjeparts opsatte applikationer, sabotere dem. Nogle applikationer kan muligvis ikke starte helt, mens andre uventet kan stoppe med at arbejde.

Denne særlige miner i sin nuværende version er koncentreret om at udvinde Monero cryptocurrency inklusive en ændret variation af XMRig CPU-minedriftmotor. Hvis projekterne bekræfter vellykket efter dette, kan fremtidige versioner af Icsys.icn.exe lanceres i fremtiden. Da malware udnytter software susceptabilities at forurene mål værter, det kan være bestanddel af en usikker co-infektion med ransomware og trojanske heste.

Fjernelse af Icsys.icn.exe anbefales kraftigt, da du løber risikoen for ikke kun enorme strømomkostninger, hvis den fungerer på din pc, men minearbejderen kan også udføre forskellige andre uønskede opgaver på den og også skade din pc permanent.

Icsys.icn.exe fjernelsesproces

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” knap for at fjerne Icsys.icn.exe

TRIN 5. Icsys.icn.exe fjernet!

Video guide: Sådan bruges GridinSoft Anti-Malware til at fjerne Icsys.icn.exe

Hvordan undgår din pc fra at blive inficeret med “Icsys.icn.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Icsys.icn.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Icsys.icn.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Icsys.icn.exe”.