Et helt nyt, meget farlig kryptokurrency minearbejder er fundet af sikkerhedsforskere. den malware, hedder Icsys.icn.exe kan forurene måloffer ved hjælp af et udvalg af midler. Hovedpunktet bag ICSYS.ICN.EXE-minearbejderen er at udnytte cryptocurrency-minearbejderopgaver på de syges computere for at erhverve Monero-tokens til syge bekostning. Slutresultatet af denne minearbejder er de øgede strømudgifter, og også hvis du forlader det i længere tid, kan ICSYS.ICN.EXE også beskadige dine computers komponenter.

Icsys.icn.exe: distributionssystemer Metoder

Det Icsys.icn.exe malware benytter sig af to fremtrædende metoder, der bruges til at forurene computersystemmål:

- Payload Levering via Prior Infektioner. Hvis en ældre ICSYS.ICN.EXE malware implementeres på målsystemerne, kan den øjeblikkeligt opgradere sig selv eller downloade og installere en nyere version. Dette er muligt ved hjælp af den indbyggede opgraderingskommando, der får frigivelsen. Dette gøres ved at binde sig til en specifik foruddefineret hacker-kontrollerede server, som giver malware kode. Den downloadede virus vil helt sikkert få navnet på en Windows-tjeneste samt sættes i “%systemet% temp” Beliggenhed. Vitale boligejendomme og også dokumenter til operativsystemarrangementer ændres for at muliggøre en ubarmhjertig og også stille infektion.

- Software sårbarhed udnytter. Den nyeste version af ICSYS.ICN.EXE malware har faktisk vist sig at være fremkaldt af nogle ventures, berømt forstås til at blive anvendt i ransomware strikes. Infektionerne er færdig ved at målrette åbne tjenester via TCP port. Angrebene er automatiseret af en hacker-kontrollerede rammer, der søger ud af, om porten er åben. Hvis denne betingelse er opfyldt, vil den helt sikkert kontrollere løsningen samt gendanne detaljer om den, inklusive enhver form for version og også installationsdata. Udnyttelser og også populære brugernavn og adgangskode kombinationer kan gøres. Når manipuleringen er forårsaget versus den sårbare kode, frigøres minearbejderen helt sikkert sammen med bagdøren. Dette vil give den en dobbelt infektion.

Udover disse teknikker kan andre strategier også bruges. Minearbejdere kan distribueres via phishing-e-mails, der sendes engros på en SPAM-lignende måde og er også afhængige af socialtekniske metoder for at forvirre de syge til at tro, at de faktisk har fået en besked fra en velrenommeret løsning eller et firma. Virusfilerne kan enten forbindes direkte eller placeres i kropskomponenterne i multimedieindhold eller meddelelseslink.

Kriminelle kan også udvikle skadelige touchdown-websider, der kan udgøre, at leverandør downloader og installerer websider, softwareprogrammets downloadportaler samt forskellige andre ofte tilgængelige områder. Når de bruger lignende lydende domæne til legitime adresser og sikkerhedscertificeringer, kan kunderne tvinges til at oprette forbindelse til dem. I nogle tilfælde blot åbne dem kan udløse minearbejder infektion.

En yderligere tilgang ville helt sikkert være at gøre brug af nyttelastudbydere, der kan spredes ved hjælp af ovennævnte fremgangsmåder eller ved hjælp af dokumenter, der deler netværk, BitTorrent er blandt de mest fremtrædende. Det bruges ofte til at sprede både legitimt softwareprogram og også filer og også piratmateriale. To af de mest foretrukne nyttelastudbydere er følgende:

Andre tilgange, der kan overvejes af lovovertrædere, består i brugen af webbrowser-kaprere - usikre plugins, der er velegnet med en af de mest prominente web-internetbrowsere. De sendes til de relevante arkiver med falske brugeranmeldelser og også programmørkvalifikationer. I mange tilfælde beskrivelserne kan bestå af skærmbilleder, videoklip og også indviklede resuméer, der appellerer til fantastiske funktionsforbedringer og også ydeevneoptimeringer. Ikke desto mindre vil installationen af de påvirkede browsere helt sikkert ændre sig efter installationen- kunder vil helt sikkert opdage, at de vil blive omdirigeret til en hackerstyret touchdown-webside, og deres opsætninger kan ændres – standard startside, søgemaskine på internettet og også helt nye faner webside.

Icsys.icn.exe: Analyse

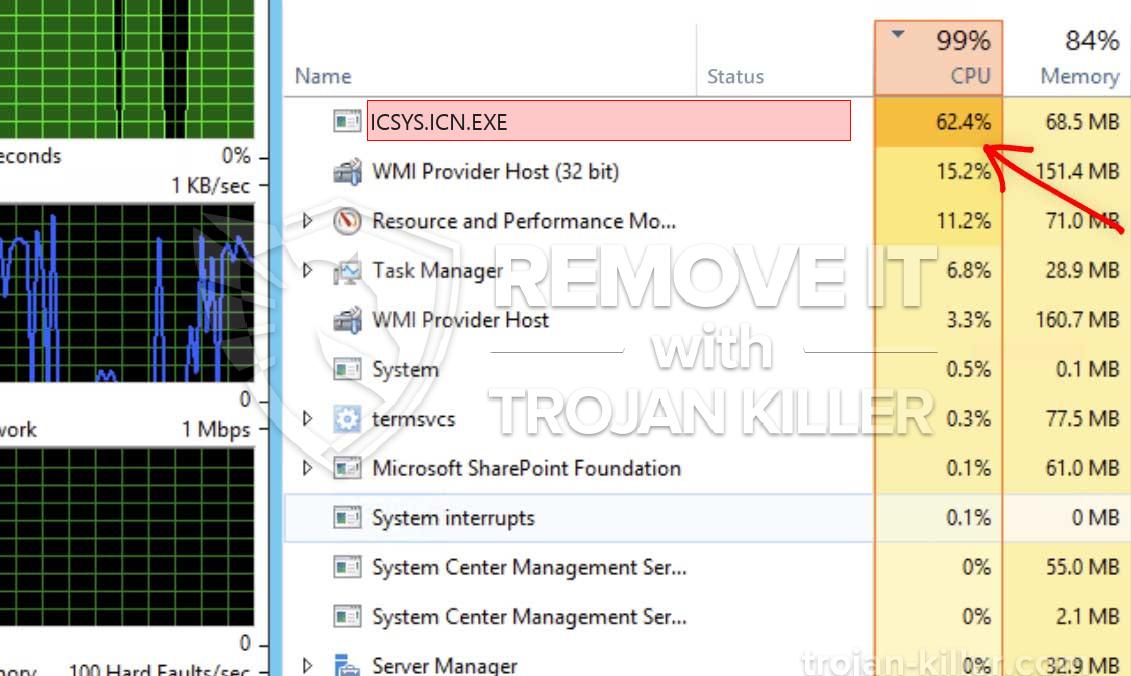

ICSYS.ICN.EXE-malware er en traditionel forekomst af en kryptovaluta-minearbejder, der afhængigt af dens arrangement kan skabe en bred vifte af farlige aktiviteter. Dets primære mål er at udføre komplicerede matematiske opgaver, der helt sikkert vil få mest muligt ud af de tilgængelige systemkilder: CPU, GPU, hukommelse og også plads på harddisken. Den måde, de arbejder på er ved at linke til en speciel server kaldet minedrift, hvorfra den kaldte kode downloades og installeres. Så snart en af opgaverne er downloadet, startes den helt sikkert samtidigt, talrige omstændigheder kan udføres på en gang. Når en leveret opgave er færdig, vil en ekstra en bestemt blive downloadet i stedet, og sløjfen fortsætter, indtil computeren er slukket, infektionen elimineres, eller der opstår en yderligere sammenlignelig lejlighed. Cryptocurrency vil blive kompenseret for de kriminelle controllere (hacking gruppe eller en enkelt cyberpunk) direkte til deres punge.

Et farligt kendetegn ved denne kategori af malware er, at eksempler, der ligner denne, kan tage alle systemressourcer og praktisk talt gøre offerets computersystem meningsløst, indtil truslen faktisk er helt fjernet. Mange af dem har en ubarmhjertig opsætning, der gør dem virkelig udfordrende at fjerne. Disse kommandoer vil helt sikkert foretage ændringer i opstartsmuligheder, arrangementsdokumenter såvel som Windows-registreringsværdier, der helt sikkert vil gøre, at ICSYS.ICN.EXE malware begynder med det samme, så snart computersystemet er tændt. Tilgængelighed til gendannelse af valg af fødevarer og alternativer kan forhindres, hvilket gør flere praktiske eliminationsoversigter næsten værdiløse.

Denne særlige infektion vil sætte en Windows-tjeneste for sig selv, overholdelse af den udførte sikkerhedsanalyse, der er faktisk observeret følgende handlinger:

. Under minearbejdsprocedurerne kan den tilsluttede malware tilslutte sig allerede kørende Windows-tjenester og tredjeparts opsatte applikationer. Ved at gøre det kan systemadministratorerne muligvis ikke se, at kildetonnerne stammer fra en anden proces.

| Navn | Icsys.icn.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware for at opdage og fjerne Icsys.icn.exe |

Denne type malware infektioner er særligt pålidelig til at udføre avancerede kommandoer hvis det er konfigureret, så. De er baseret på en modulær ramme tillader de kriminelle controllere til at koordinere alle typer af farlige vaner. Blandt de prominente tilfælde er ændringen af registreringsdatabasen i Windows – ombygninger strenge relateret af OS kan forårsage alvorlige ydeevne afbrydelser og den manglende evne til at få adgang til Windows-løsninger. Under henvisning til omfanget af forandringer, det kan ligeledes gøre det edb-system helt meningsløst. På de forskellige gengæld justering af Registry worths kommer fra enhver form for tredjepart oprettet kan applikationer underminere dem. Nogle programmer kan falde kort til at lancere helt, mens andre lige pludselig stopper, kan arbejde.

Denne vis minearbejder i sin eksisterende version er koncentreret om udvinding af Monero cryptocurrency herunder en tilpasset variation af XMRig CPU minedrift motor. Hvis kampagnerne viser sig effektive, kan fremtidige versioner af ICSYS.ICN.EXE frigives i fremtiden. Da malware bruger software program susceptabilities at inficere target værter, det kan være bestanddel af en farlig co-infektion med ransomware og også trojanske heste.

Fjernelse af ICSYS.ICN.EXE anbefales stærkt, fordi du risikerer ikke kun en enorm elektrisk strøm omkostninger, hvis det fungerer på din pc, endnu minearbejder kan også udføre andre uønskede opgaver på det og også skade din PC helt.

Icsys.icn.exe fjernelsesproces

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” knap for at fjerne Icsys.icn.exe

TRIN 5. Icsys.icn.exe fjernet!

Video guide: Sådan bruges GridinSoft Anti-Malware til at fjerne Icsys.icn.exe

Hvordan undgår din pc fra at blive inficeret med “Icsys.icn.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Icsys.icn.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Icsys.icn.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Icsys.icn.exe”.