En ny, ekstremt farlig kryptovaluta-minearbejdervirus er faktisk blevet set af sikkerhedsforskere. den malware, hedder Cutout Mask.exe kan forurene målrettet ved hjælp af forskellige måder. Hovedidéen bag Cutout Mask.exe minearbejderen er at udnytte cryptocurrency minearbejde på computersystemerne for mål for at opnå Monero-symboler til ofrets udgift. Slutresultatet af denne minearbejder er de forhøjede strømudgifter såvel som hvis du lader det være i længere tid Cutout Mask.exe kan også beskadige dine computers komponenter.

Cutout Mask.exe: distributionssystemer Metoder

Det Cutout Mask.exe malware bruger to populære tilgange, der bruges til at inficere computermål:

- Payload Levering via Prior Infektioner. Hvis en ældre Cutout Mask.exe malware er implementeret på målsystemerne, kan den øjeblikkeligt opdatere sig selv eller downloade en nyere version. Dette er muligt via den indbyggede opdateringskommando, der får frigivelsen. Dette gøres ved at oprette forbindelse til en bestemt foruddefineret hackerstyret webserver, der tilbyder malware-koden. Den downloadede infektion får helt sikkert navnet på en Windows-tjeneste og placeres i “%systemet% temp” placere. Vigtige bygninger og også kørende systemkonfigurationsdokumenter omdannes for at muliggøre en ubarmhjertig og også lydløs infektion.

- Software sårbarhed udnytter. Den seneste variation af Cutout Mask.exe-malware er blevet opdaget at være udløst af nogle bedrifter, almindeligt anerkendt for at blive brugt i ransomware-angrebene. Infektionerne er færdig ved at målrette åbne tjenester via TCP port. Angrebene automatiseres af en hacker-kontrolleret struktur, der ser op, hvis porten er åben. Hvis denne betingelse er opfyldt, vil den helt sikkert kontrollere tjenesten og også få oplysninger om den, bestående af enhver form for variation og også arrangement information. Ventures og også populære brugernavn og adgangskode kombinationer kan gøres. Når udnyttelsen udløses versus den sårbare kode, frigives minearbejderen helt sikkert sammen med bagdøren. Dette vil bestemt præsentere en dobbelt infektion.

Bortset fra disse metoder kan andre strategier også bruges. Minearbejdere kan spredes ved phishing-e-mails, der sendes ud engros på en SPAM-lignende måde og er afhængige af sociale designmetoder for at få de syge til at tro, at de faktisk har modtaget en besked fra en legitim tjeneste eller virksomhed. Infektionen dokumenter kan enten direkte fastgjort eller sætte i kroppen komponenter i multimedieindhold eller tekst weblinks.

Skurkene kan også producere skadelige destinationssider, der kan efterligne download-sider fra leverandører, websteder til download af software samt forskellige andre ofte tilgængelige steder. Når de bruger lignende tilsyneladende domæner som ægte adresser og sikkerheds- og sikkerhedscertifikater, kan brugerne tvinges lige til at engagere sig med dem. I nogle tilfælde blot åbne dem kan udløse minearbejder infektion.

En yderligere strategi ville helt sikkert være at udnytte nyttelastetjenesteudbydere, der kan spredes ved hjælp af ovennævnte teknikker eller via datadelingsnetværk, BitTorrent er blot en af de mest populære. Det er jævnligt udnyttet til at sprede både legit software program, og også filer og pirat indhold. 2 af de mest foretrukne nyttelast udbydere er følgende:

Forskellige andre tilgange, der kan overvejes af de onde, består i at bruge webbrowser hijackers - farlige plugins, som er velegnet med de mest populære internetbrowsere. De udgives til de relevante databaser med falske kundeanmeldelser og også designeroplysninger. I mange tilfælde beskrivelserne kan omfatte skærmbilleder, videoer og indviklede resuméer, der tilskynder til fantastiske funktionsforbedringer og også ydeevneoptimeringer. Ikke desto mindre ved opsætning handlinger de berørte webbrowsere vil omdanne- kunder vil helt sikkert finde ud af, at de helt sikkert vil blive omdirigeret til en hackerstyret touchdown-webside, såvel som deres indstillinger kan blive ændret – standard startside, søgemaskine samt helt nye faner webside.

Cutout Mask.exe: Analyse

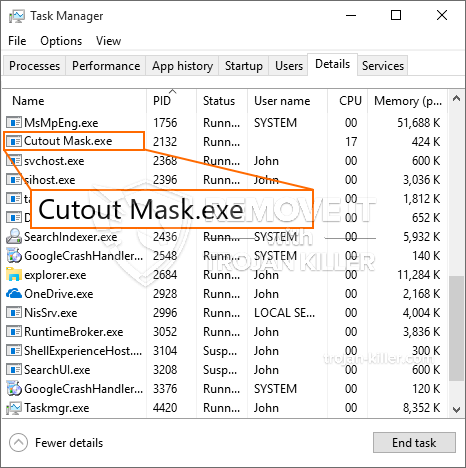

Cutout Mask.exe-malware er en tidløs situation for en kryptokurrency-minearbejder, som stoler på dens opsætning kan forårsage en lang række skadelige handlinger. Dets primære mål er at udføre komplekse matematiske opgaver, der helt sikkert vil udnytte de let tilgængelige systemressourcer: CPU, GPU, hukommelse og harddisk område. De midler, de fungerer, er ved at linke til en speciel server kaldet minedrift, hvor den nødvendige kode downloades og installeres. Så snart blandt de opgaver, der er downloadet det vil blive påbegyndt samtidigt, mange omstændigheder kan køre på, så snart. Når en given opgave er afsluttet, vil en helt sikkert blive downloadet på dens placering, såvel som sløjfen vil helt sikkert fortsætte, indtil computeren er slukket, infektionen er fjernet, eller der opstår en mere sammenlignelig lejlighed. Cryptocurrency vil blive kompenseret for de kriminelle controllere (hacking gruppe eller en enkelt cyberpunk) direkte til deres pengepung.

En farlig kvalitet ved denne klassificering af malware er, at prøver som denne kan tage alle systemressourcer så godt som næsten gøre målcomputeren meningsløs, indtil faren er helt fjernet. Mange af dem inkluderer en konsekvent opsætning, der gør dem virkelig udfordrende at slippe af med. Disse kommandoer vil helt sikkert gøre ændringer til at starte optioner, opsætningsdata og Windows-registreringsværdier, der helt sikkert vil få Cutout Mask.exe-malware til at begynde med det samme, når computeren er tændt. Adgang til genoprettelsesmenuer og også alternativer kan blive blokeret, hvilket gør flere håndbetjente eliminationsoversigter næsten meningsløse.

Denne specifikke infektion opsætter en Windows-løsning til sig selv, klæber til det udførte sikkerhed analyse ther følgende aktiviteter rent faktisk er blevet observeret:

. Under minearbejdere kan den tilsluttede malware vedhæfte Windows-løsninger, der kører i øjeblikket, og også tredjeparts opsatte applikationer. Ved at gøre dette kan systemadministratorerne muligvis ikke opdage, at ressourcetonnerne kommer fra en anden procedure.

| Navn | Cutout Mask.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware for at opdage og fjerne Cutout Mask.exe |

Denne type malwareinfektioner er især effektive til at udføre innovative kommandoer, hvis de er konfigureret således. De er baseret på en modulær ramme, der tillader de kriminelle kontrollere at styre alle typer skadelige handlinger. Et af de populære eksempler er justeringen af Windows-registreringsdatabasen – ændringer strenge relateret til operativsystemet kan forårsage større effektivitetsafbrydelser såvel som manglende adgang til Windows-tjenester. Afhængigt af omfanget af ændringer kan det desuden gøre computersystemet helt meningsløst. På den anden side kan manipulation af Registreringsværdier, der kommer fra tredjeparts opsatte applikationer, sabotere dem. Nogle programmer kan undlade at indføre helt, mens andre pludselig kan stoppe med at arbejde.

Denne bestemte minearbejder i sin nuværende version er fokuseret på at udvinde Monero-kryptovalutaen inklusive en ændret version af XMRig CPU-minedriftmotoren. Hvis projekterne bekræfter effektive, kan fremtidige versioner af Cutout Mask.exe lanceres i fremtiden. Da malware bruger software program sårbarheder til at inficere target værter, det kan være en del af en farlig co-infektion med ransomware og trojanske heste.

Fjernelse af Cutout Mask.exe anbefales kraftigt, i betragtning af at du ikke kun risikerer en stor elregning, hvis den kører på din pc, alligevel kan minearbejderen også udføre andre uønskede opgaver på det og også skade din pc fuldstændigt.

Fjernelse af Cutout Mask.exe

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” knap for at fjerne Cutout Mask.exe

TRIN 5. Cutout Mask.exe fjernet!

Video guide: Sådan bruges GridinSoft Anti-Malware til at fjerne Cutout Mask.exe

Hvordan undgår din pc fra at blive inficeret med “Cutout Mask.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Cutout Mask.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Cutout Mask.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Cutout Mask.exe”.