En ny, virkelig skadelig cryptocurrency minearbejder infektion er blevet identificeret af sikkerhedsforskere. den malware, hedder Brhost.exe kan inficere ofre mål at gøre brug af en række forskellige metoder. Essensen bag Brhost.exe-minearbejderen er at anvende cryptocurrency-miner-opgaver på ofrenes computere for at få Monero-symboler på ofrenes regning. Resultatet af denne minearbejder er de forhøjede strømomkostninger, såvel som hvis du forlader den i længere tid, kan Brhost.exe også skade dine computers dele.

Brhost.exe: distributionssystemer Metoder

Det Brhost.exe malware udnytter 2 fremtrædende teknikker, der bruges til at forurene computermål:

- Payload Levering via Prior Infektioner. Hvis en ældre Brhost.exe malware frigives på de syge systemer, kan den automatisk opgradere sig selv eller downloade en nyere variant. Dette er muligt via den integrerede opgraderingskommando, som henter udgivelsen. Dette gøres ved at linke til en specifik foruddefineret hacker-kontrollerede server, som leverer malware kode. Den downloadede virus får bestemt navnet på en Windows-løsning og placeres i “%systemet% temp” areal. Væsentlige bygninger og også kørende systemarrangementsdata ændres for at tillade en vedvarende og stille infektion.

- Software programmet sårbarhed udnytter. Den seneste variant af Brhost.exe-malwaren er faktisk blevet lokaliseret til at være forårsaget af nogle udnyttelser, berømt anerkendt for at blive brugt i ransomware-angreb. Infektionerne er færdig ved at målrette åbne tjenester via TCP port. De overgreb er automatiseret af en hacker-kontrollerede rammer, som ser op, hvis porten er åben. Hvis denne betingelse er opfyldt, vil den kontrollere løsningen samt hente detaljer om den, bestående af enhver variation og konfigurationsinformation. Ventures og populære brugernavne samt adgangskodeblandinger kan udføres. Når manipulationen er forårsaget af den sårbare kode, vil minearbejderen blive frigivet sammen med bagdøren. Dette vil helt sikkert give det en dobbelt infektion.

Ud over disse metoder kan forskellige andre tilgange også bruges. Minearbejdere kan spredes ved phishing-e-mails, der sendes ud i engros på en SPAM-lignende måde, samt stole på sociale ingeniørtricks for at pusle de syge til at tro, at de har modtaget en besked fra en velrenommeret tjeneste eller virksomhed. Infektionsdataene kan enten forbindes direkte eller placeres i kropskomponenterne i multimedieindhold eller meddelelsesweblinks.

De lovovertrædere kan desuden udvikle ondsindede touchdown-websider, der kan udgøre, at sælger downloader og installerer sider, portaler til download af softwareprogrammer samt andre ofte tilgåede steder. Når de bruger lignende klingende domænenavne til ægte adresser og også sikkerhedscertificeringer, kan personerne blive overtalt lige til at oprette forbindelse til dem. Nogle gange blot at åbne dem kan aktivere minearbejder infektion.

En anden metode ville helt sikkert være at gøre brug af nyttelastudbydere, der kan spredes ud ved hjælp af de ovennævnte tilgange eller via netværk til deling af dokumenter, BitTorrent er en af en af de mest foretrukne dem. Det bruges ofte til at distribuere både velrenommeret softwareapplikation og dokumenter og piratmateriale. 2 af de mest populære udbydere af nyttelast er følgende:

Andre metoder, der kan tænkes på af de onde, omfatter brug af browser hijackers -skadelige plugins, som er gjort egnede med en af de mest populære webbrowsere. De udgives til de relevante depoter med falske brugerevalueringer og også udviklerkvalifikationer. Ofte kan beskrivelserne indeholde skærmbilleder, videoklip samt fancy resuméer, der lover fremragende egenskabsforbedringer og ydeevneoptimeringer. Ikke desto mindre vil vanerne for de berørte internetbrowsere helt sikkert ændre sig ved afdrag- kunder vil opdage, at de vil blive omdirigeret til en hacker-styret touchdown-webside, ligesom deres opsætninger kan blive ændret – standard startside, søgemaskine på internettet og også helt nye faner side.

Brhost.exe: Analyse

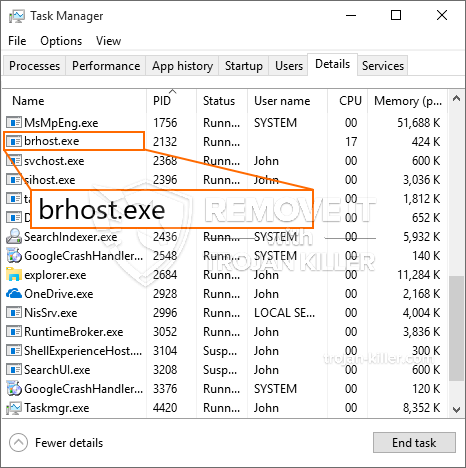

Brhost.exe malware er en klassisk situation for en cryptocurrency minearbejder, som afhængigt af dens konfiguration kan forårsage en lang række farlige handlinger. Dens primære mål er at udføre komplekse matematiske opgaver, der helt sikkert vil udnytte de tilbudte systemressourcer: CPU, GPU, hukommelse og også harddisk værelse. Midlet, de opererer, er ved at tilslutte sig en unik webserver kaldet mining pool, hvorfra den nødvendige kode downloades. Så hurtigt som en af opgaverne er downloadet, vil den blive påbegyndt på samme tid, flere tilfælde kan udføres ved så snart. Når en given opgave er fuldført, vil en yderligere en helt sikkert blive downloadet og installeret på dens placering, og løkken vil fortsætte, indtil computersystemet slukkes, infektionen er sluppet af med eller en yderligere sammenlignelig begivenhed sker. Cryptocurrency vil helt sikkert blive kompenseret for de kriminelle controllere (hacking gruppe eller en ensom hacker) direkte til deres punge.

En usikker kvalitet ved denne gruppe af malware er, at prøver svarende til denne kan tage alle systemkilder og også praktisk talt gøre målcomputersystemet ubrugeligt, indtil truslen er blevet fuldstændig elimineret. De fleste af dem har en ensartet installation, som gør dem virkelig svære at komme af med. Disse kommandoer vil foretage justeringer af opstartsmuligheder, konfigurationsfiler samt værdier i Windows registreringsdatabasen, der får Brhost.exe-malwaren til at starte automatisk, når computeren tændes. Tilgængeligheden til valg af rekreationsfødevarer samt valg kan være blokeret, hvilket gør adskillige håndbetjente fjernelsesoversigter praktisk talt værdiløse.

Denne særlige infektion vil arrangement en Windows-tjeneste for sig selv, efter den udførte sikkerhedsanalyse er følgende handlinger blevet observeret:

. Under minearbejderne kan den tilsluttede malware oprette forbindelse til allerede kørende Windows-løsninger og installerede tredjepartsapplikationer. Ved at gøre det bemærker systemadministratorerne muligvis ikke, at kildepartierne kommer fra en anden procedure.

| Navn | Brhost.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware for at finde og fjerne Brhost.exe |

Disse typer af malware-infektioner er særligt effektive til at udføre avancerede kommandoer, hvis de er konfigureret sådan. De er baseret på en modulær ramme, der gør det muligt for de kriminelle kontroller at orkestrere alle typer farlige handlinger. Blandt de prominente tilfælde er ændringen af registreringsdatabasen i Windows – modifikationsstrenge forbundet af os kan skabe alvorlige effektivitetsforstyrrelser såvel som manglende evne til at få adgang til Windows-løsninger. Afhængigt af rækken af ændringer kan det også gøre computeren helt ubrugelig. På den anden side kan manipulation af registreringsværdier, der tilhører enhver form for tredjeparts opsætningsapplikationer, underminere dem. Nogle applikationer kan stoppe med at fungere for at frigive helt, mens andre pludselig kan holde op med at arbejde.

Denne bestemte minearbejder i sin nuværende version er koncentreret om at udvinde Monero-kryptovalutaen med en tilpasset version af XMRig CPU-minemotoren. Hvis kampagnerne viser sig effektive efter det, kan fremtidige varianter af Brhost.exe lanceres i fremtiden. Da de malware gør brug af software program susceptabilities at inficere target værter, det kan være en del af en farlig co-infektion med ransomware samt trojanske heste.

Det anbefales kraftigt at fjerne Brhost.exe, fordi du risikerer ikke bare at koste store el, hvis det virker på din COMPUTER, men minearbejderen kan ligeledes udføre forskellige andre uønskede aktiviteter på den og endda beskadige din pc permanent.

Brhost.exe fjernelsesproces

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” knappen for at fjerne Brhost.exe

TRIN 5. Brhost.exe er fjernet!

Video guide: Sådan bruger du GridinSoft Anti-Malware til at fjerne Brhost.exe

Hvordan undgår din pc fra at blive inficeret med “Brhost.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Brhost.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Brhost.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Brhost.exe”.