I år dukkede der næsten i slutningen af oktober en ny ransomware-gruppe op med en ganske usædvanlig krypteringsteknik. "Memento Team" i stedet for selv at kryptere filer kopierer dem til adgangskodebeskyttede arkiver ved at bruge en omtitlet freewareversion af det legitime filværktøj WinRAR. Så låser banden arkivet med adgangskoder og sletter originale filer. I ransomware-notatet instruerer kriminelle ofre om at kontakte dem via en Telegram-konto. Holdet af cybersikkerhedsanalytikere gav en beskrivelse af nogle af deres klienters erfaringer med den nye ransomware.

WinRaR blev det nye ransomware-værktøj

"Ændringerne af ransomware ændrede dens adfærd for at undgå registrering af krypteringsaktivitet. I stedet for at kryptere filer, "krypt"-koden sætter nu filerne i ukrypteret form i WinRaR-arkivfiler, ved at bruge kopien af WinRAR, gemmer hver fil i sit eget arkiv med en .vaultz filtypenavn. Adgangskoder blev genereret for hver fil, efterhånden som den blev arkiveret. Derefter blev selve adgangskoderne krypteret,” – SophosNews rapport.

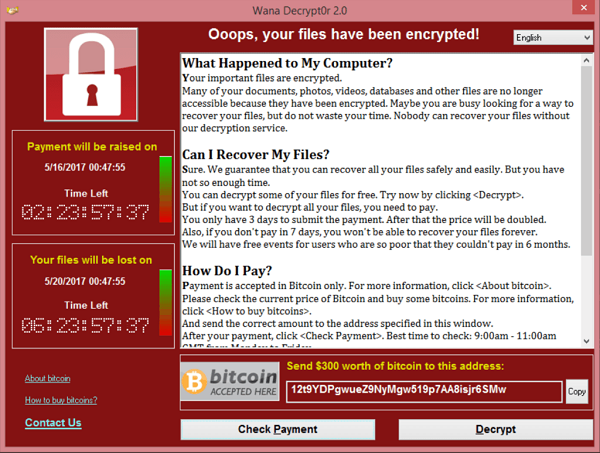

Ordlyden og formateringen af gruppens ransomware-notat ligner REvil ransomware-banden.. Desuden, det truer med at lække dataene, hvis der ikke foretages betalinger. Men i modsætning til REvil blev betalinger bedt om at blive foretaget i Bitcoin. Banden forlangte 15.95 BTC (rundt regnet $1 million amerikanske). Det er summen for alle filer, og de tilbød også forskellige prissatser for forskellige typer filer, separat. Den nøjagtige brug af WinRar-arkiver med adgangskoder ligner meget gamle vittigheder fra ’00s. Så var det bare spøg, men nu er det rigtige cyberangreb.

Efter næsten seks måneder i hemmelighed at undersøge ofrene’ netværksbanden begyndte deres angreb. Uheldigvis for dem, offeret startede ikke forhandlingsprocessen. Målrettede organisationer lavede tidligere sikkerhedskopier af de krypterede filer og kunne vende tilbage til ret normalt arbejde på trods af angrebet. Generelt, 2021 år oplevede en betydelig stigning i ransomware-angreb og krævede betalinger. Nedenfor giver vi dig et kort uddrag af de mest almindelige tendenser for dette år i dette særlige kriminelle økosystem.

ransomware 2021 års fakta

Dette er kun korte sætninger, men de bør give dig hovedpunkterne på området. Ransomware begyndte at sprede sig til mobiltelefoner takket være mobilens generelle mere åbenhed over for malware. De fleste af dem dækker browseren eller en app med løsesumsedlen, der gør enheden ubrugelig. På grund af pandemien, de fleste ransomware-bander projicerede deres interesser til sårbare industrier såsom kommunale faciliteter, skoler og ansatte på fjernarbejde. RaaS eller Ransomware-as-a-service udviklede sig til en ganske effektiv arbejdsforretning. Det giver ransomware-bander mulighed for at bruge allerede udviklede ransomware-værktøjer. Den decentraliserede karakter af hele økonomien gør det vanskeligt for de retshåndhævende myndigheder med succes at målrette dem.

Ransomware udvikler sig i sin taktik og arbejdsmetoder med flere nye ganske effektivt ransomware-stammer, der har skabt overskrifter. Om nogle af dem har du helt sikkert hørt om. Conti, REvil, Mørk side og Netwalker ændrer deres adfærd, så de nye detektionsmetoder skal anvendes for at fortsætte kampen med dem på samme niveau. Og det gør nogle procent af succesen for de opgraderede stammer af ransomware, da der ikke kunne være hjælpeværktøjer i det øjeblik.