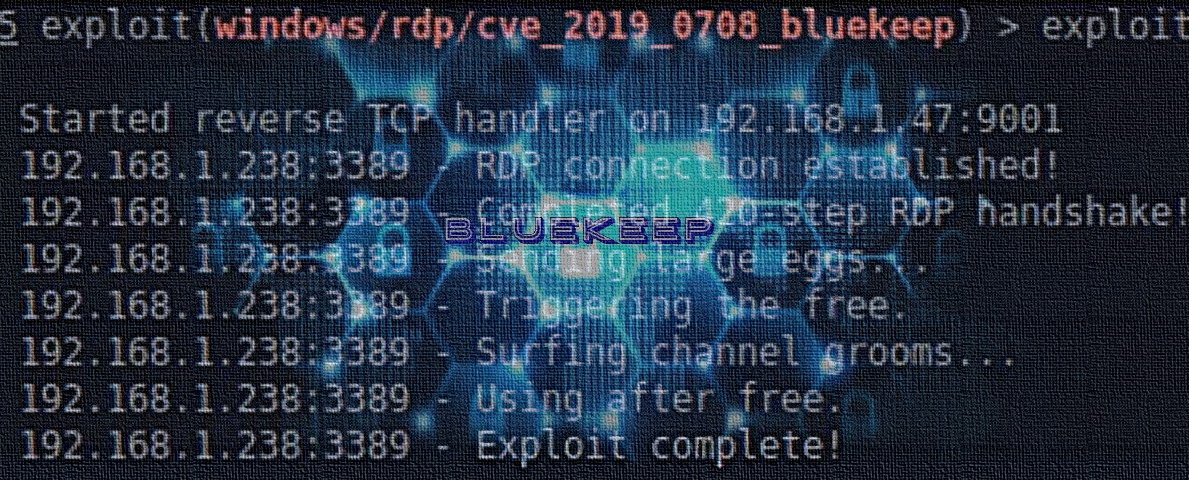

En sikkerhedsekspert under nick Zerosum0x0 skabte modul til Metasploit ramme, der udnytter BlueKeep sårbarhed på Windows XP, 7 og Server 2008.

BlueKeep (CVE-2019-0708) er en ”ormelignende” sårbarhed der tillader forårsager en bølge af malwareinfektioner, svarende til WannaCry angreb i 2017. Problemet påvirker Remote Desktop Services i Windows 7, Server 2008, Windows XP og Server 2003, men Remote Desktop Protocol (RDP) selv er ikke påvirket. Microsoft udgav en rettelse i midten af sidste måned.For computere, der ikke kan afbrydes for genstart, tilgængelig en micropatch.

Zerosum0x0 har endnu ikke offentliggjort sin modul til Metasploit på grund af truslen, kan det udgøre for et stort antal systemer, som endnu ikke er blevet opdateret.

imidlertid, forskeren præsenteret en video demonstrerer den vellykkede drift af BlueKeep på Windows 2008. Som vist i videoen, Når du har udpakket legitimationsoplysninger hjælp Mimikatz, du kan få fuld kontrol over systemet.

“Samme udnytte værker til både Windows 7 og Server 2008 R2 som de to styresystemer væsentlige er identiske, foruden nogle ekstra programmer på serveren”, - rapporteret forsker.

Selvom BlueKeep påvirker også Windows Server 2003, Metasploit holdet kunne ikke køre det på denne OS.

Zerosum0x0 er medlem af Metasploit-projektet. Ud over skabelse BlueKeep udnytte, Han udviklede også den Metasploit modul til scanning systemer for sårbarheder.

”Sværhedsgraden af BlueKeep er kritisk (9.8 ud af 10) fordi udnytte det kræver ikke brugerinteraktion og giver malware at sprede sig til sårbare systemer som WannaCry gjorde i 2017”, - Microsoft advarer brugere.

Tingenes tilstand er så alvorlig, at NSA tiltrådte Microsoft i advarslerne.

- Bloker TCP-port 3389 på dine firewalls, især eventuelle perimeter firewalls udsat for internettet. Denne port bruges i RDP-protokol og vil blokere forsøg på at etablere en forbindelse.

- Aktiver Network Level Authentication. Denne sikkerhed forbedring kræver angribere at have gyldige legitimationsoplysninger til at udføre fjernkørsel autentificering.

- Deaktiver Remote Desktop Services, hvis de ikke er nødvendige. Deaktivering ubrugte og unødvendige tjenester hjælper med at reducere eksponeringen for sikkerhedshuller overordnede og er en god praksis, selv uden BlueKeep trussel.