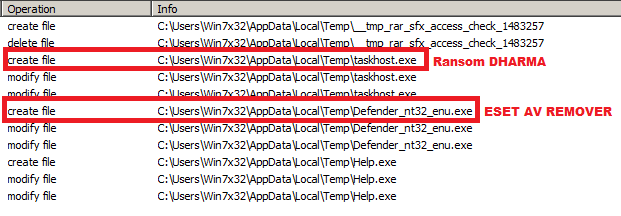

Forskere opdagede ny version af Dharma Ransomware, der bruger lovlige antivirus værktøjer til ofre opmærksomhed omdirigering mens alle typer af filer på pc'en krypteret på baggrunden tilstand.

DHarma Ransomware er kendt siden 2016, men det stadig bevæger sig gennem internettet og jager organisationer over hele verden. Berømte Dharma aktion fandt sted i november 2018, når extorters inficeret hospital i Texas og krypterede filer fra sit netværk. Heldigvis, hospital lykkedes at gendanne dem uden at betale buyout.Det lader til, at sådanne angreb bør være velundersøgte og deres konsekvenser neutraliseres, imidlertid, TrendMicro for nylig opdaget nye arter af Dharma extortions. Desuden, malware erhvervet nye taktikker.

Attack starter med en e-mail, For eksempel, fra Microsoft.

Ifølge det budskab, at brugeren modtager, hans computer er angiveligt truet, og det er nødvendigt straks at installere antivirus-software. For at gøre det, brugere måtte hente foreslåede fil. Denne fil indeholder normalt extortionists’ software og juridisk og velkendt for brugere ESET AV Remover, et antivirus værktøj fra ESET Company til fjernelse installeret antivirus scanninger fra computer.

Uanset om brugerne vil fuldføre installationen af AV Remover eller ej, extortionist krypterer alle filer typer på baggrunden. Langt om længe, brugere bliver nødt til at betale for dekryptering af filer.

”Cyberkriminelle har tradition for misbrug med autentiske instrumenter. Og denne nylige praksis med installatør udnyttelse som en distraktion er endnu en metode, de eksperimenterer med”- siger Rafael Senteno fra antivirus selskab TrendMicro.

ESET selskab blev informeret om udnyttelse af deres produkter til Dharma Ransomware forfremmelse og deres repræsentanter fundet nødvendigt at argumentere:

”Sagen beskriver den velkendte praksis for malware at være bundtet med lovlig anvendelse(s). I det konkrete tilfælde Trend Micro er at dokumentere, en officiel og umodificeret ESET AV Remover blev anvendt. imidlertid, enhver anden anvendelse kunne bruges på denne måde. Den væsentligste årsag er, at distrahere brugeren, denne ansøgning bruges som afledning ansøgning. ESET trussel afsløring ingeniører har set flere tilfælde af ransomware pakket i selv-ekstrakt pakke sammen med nogle rene filer eller hack / keygen / knække nylig. Så det er ikke noget nyt.”

TrendMicro giver anbefalinger om beskyttelse fra lignende ting.

- Sikker e-mail-gateways at forpurre trusler via spam og undgå at åbne mistænkelige e-mails.

- Regelmæssigt sikkerhedskopiere filer.

- Hold systemer og applikationer opdateret, eller bruge virtuel patching til arv eller unpatchable systemer og software.

- Håndhæve princippet om mindst privilegium: Sikkert system forvaltninger værktøjer, som angriberne kunne misbruge;

- Gennemføre netværkssegmentering og data kategorisering for at minimere yderligere eksponering af forretningskritiske og følsomme data; og deaktivere tredjepart eller forældede komponenter, der kunne bruges som indgange.

- Gennemføre forsvar i dybden: Ekstra lag af sikkerhed som ansøgning kontrol og adfærd overvågning hjælper forpurre uønskede ændringer af systemet eller udførelse af unormale filer.

- Fremme en sikkerhedskultur på arbejdspladsen

Kilde: https://blog.trendmicro.com