Gaming -serie bundkort fra ASUS, en velkendt gamerepublik (VÆR VENLIG) produktlinjen ser ud til at have en sårbarhed. Dette sikkerhedsbrud er kritisk og værd at være opmærksom på, da det er ekstremt let at udnytte. Nemlig, dette brud er relateret til ikke præcise bundkort, men til den supplerende software – Armory Crate.

Hacking af våbenkassen

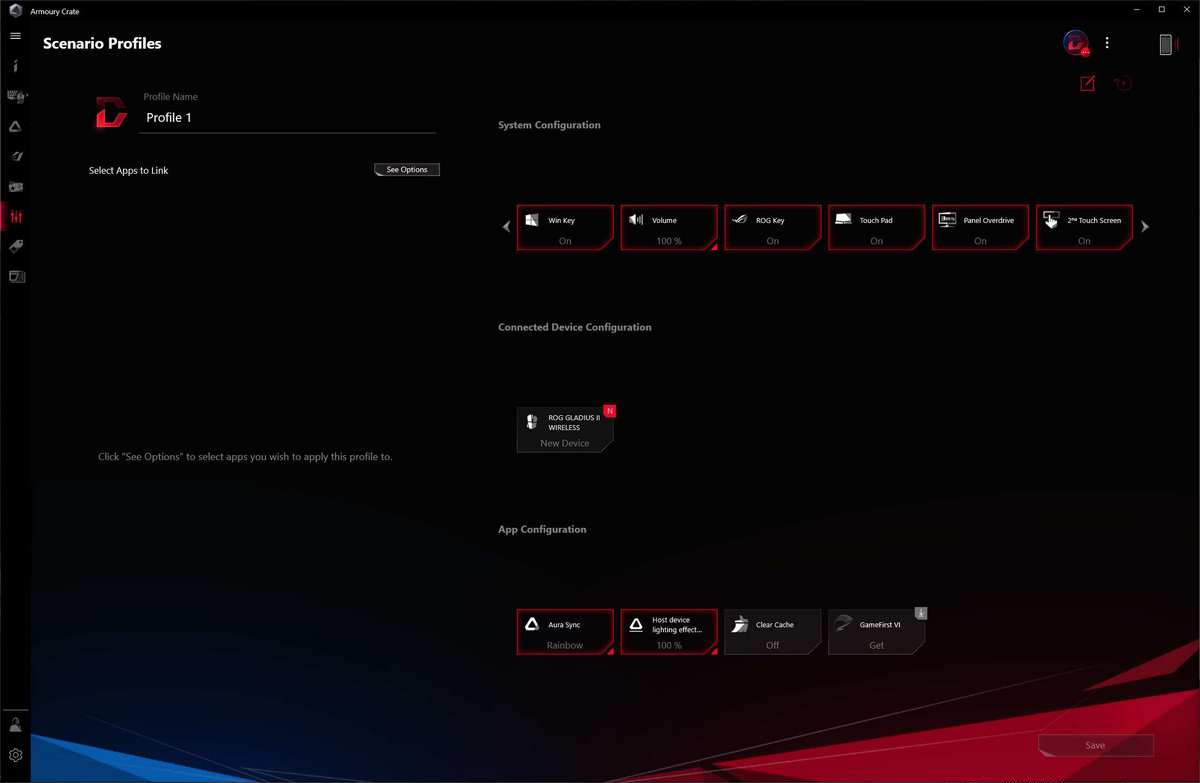

Armory Crate er et program skabt af ASUS specielt til brugerne af bundkortene i ROG -serien. Denne app giver dig mulighed for at styre alle elementer på din pc, der er placeret på bundkortet. Justering af CPU -urfrekvensen, blæserhastighed eller RAM -frekvens – alle disse ting er mulige gennem den grafiske grænseflade. Dette værktøj er meget nyttigt og elsket af ASUS ROG -brugere, men ingen forventede en sådan trussel.

For at styre opsætningerne af hardware på lavt niveau, Armory Crate bruger en Lite Service. Dette er systemproces, der oprettes sammen med programinstallationen. Den er ansvarlig for den korrekte interaktion mellem den nøjagtige applikation og systemkomponenter. Det også fungerer med en DLL der er nødvendig for at værktøjet fungerer korrekt. Stien til denne DLL er %PROGRAMDATA% ASUS GamingCenterLib. Da programmet fungerer på et meget dybt niveau, de privilegier, som dette program bruger, er meget høje. Berøring af Ring 2 eller endda Ring 1 er ikke en ting, der skal gøres hensynsløst.

Hvor det gemmer sig?

Problemet gemmer sig i, at Armory Crate ikke kontrollerer rigtigheden af den DLL, den bruger. Alt kan bare bytte det på det andet bibliotek, og det vil blive udført med meget høje privilegier. Heldigvis, dette sikkerhedsbrud blev ikke brugt af cyberkriminelle – det blev lige opdaget af en insektjæger. Som han siger, det er meget let at oprette en separat bruger med administratorrettigheder og derefter fjernadministrere systemet.

Som den samme bugjæger siger, privilegierne for den enkle bruger er nok til at injicere den ondsindede DLL i stedet for en almindelig. imidlertid, det kan kun udføres under brugeren med administratorrettigheder. Ikke desto mindre, det er stadig et ret ofte scenario, når computeren deles, For eksempel, mellem yngre og større børn, med bruger- og administratorrettigheder tilsvarende. Når din ældre bror er logget ind i systemet, malware er i stand til at gøre, hvad den er designet til at gøre.

ASUS reagerer på truslen

Virksomheden var taknemmelig over for bugjægeren for at have fundet sådan en simpel udnyttelig sårbarhed. På ekstremt kort tid – kun i 18 dage fra rapportdatoen – den patch, der retter dette brud, vil være tilgængelig. Brugerne venter allerede på oktober 1, 2021, fordi dette brud er en perfekt måde at injicere noget meget mere alvorligt end Adware eller browser flykaprer.

ASUS kommenterede ikke denne situation, udover at love at løse problemet. imidlertid, nogle yderligere kommentarer dukkede op fra den førnævnte bug-hunter – AppTortellini. Han siger, at en sådan situation ikke er noget sjældent, især når det kommer til programmer med snævre specifikationer. I tilfælde af Armory Crate, de forlod dette brud usikret, fordi det sandsynligvis var koncentreret om at levere hovedfunktionaliteten og designet af appen.

Udnyttelsen er allerede angivet på CVE -webstedet under koden “CVE-2021-40981”. Uanset det faktum, at ASUS reagerede ret hurtigt på det problem, der vil være mange brugere, der vil savne det, eller beslut dig for at installere en patch senere. Vil det forårsage en stigning i malware -indsprøjtning på den måde? Ingen ved. Men selv antivirus kan være ineffektive: spillere har en vane at deaktivere sikkerhedsværktøjerne fra at løbe ind i baggrunden. Det gøres for at spare flere gigabyte RAM til maksimal ydeevne i spil, men vil du spille spil, når dit system er kompromitteret?